緊急対応の概要#

企業がハッキング、システムクラッシュ、またはその他の業務の正常な運営に影響を与えるセキュリティインシデントに直面した場合、迅速に対応する必要があります。企業のネットワーク情報システムを最短時間で正常に復旧させ、侵入の出所をさらに調査し、侵入事故のプロセスを復元し、解決策と予防策を提示して、企業の経済的損失を回復または軽減します。

一般的な緊急対応イベントの分類:

web 侵入:ウェブページのマルウェア感染、ホームページの改ざん、Webshell

システム侵入:ウイルス、トロイの木馬、ランサムウェア、リモートコントロールバックドア

ネットワーク攻撃: DDOS 攻撃、DNS ハイジャック、ARP スプーフィング

基本情報の取得#

この部分の基本情報の取得は、Windows 自体のコマンドやツールを使用して実現できます。この部分には、システム情報の取得、ネットワーク情報の取得、プロセス情報の取得、ユーザー情報の取得、履歴トラフィックの取得が含まれます。

システム情報の取得#

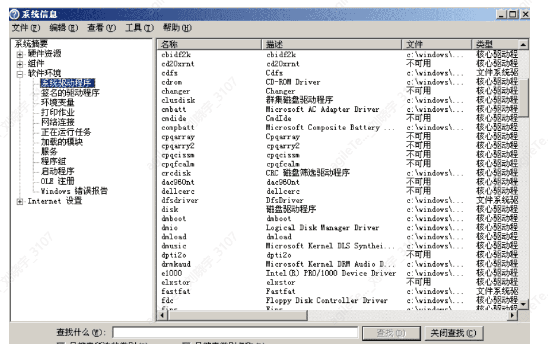

ここには 2 つの方法があります。システムに関連する情報を取得できます。第一の方法は、低バージョンのオペレーティングシステムで、winmsd を使用して関連情報を取得できます。具体的な操作情報は以下の通りです:

スタート -> 実行 ->winmsd

ソフトウェア環境をクリック -> システムドライバーをクリックすると、現在ロードされているドライバーを確認できます。

ソフトウェア環境をクリック -> 実行中のタスクをクリックすると、現在実行中のプロセスを確認できます。

ソフトウェア環境をクリック -> ロードされたモジュールをクリックすると、プログラムがロードした dll ファイルを確認できます。

しかし、この機能は高バージョンのオペレーティングシステムでは削除されています。例えば、Windows Server 2008 では、次の方法を紹介します。

第二の方法は、コマンドライン出力です。cmd コマンドラインに systeminfo と入力すると、下の図の赤枠の部分にシステムが適用したパッチ情報が表示されます。ここから、システムに存在する可能性のある脆弱性情報を知ることができます。

しかし明らかに、ここでの第一の方法との違いは、ロードされたプロセス、dll ファイル、ドライバーなどの情報がリストされていないことです。しかし、これらの情報は他のツールを使用して取得できます。Windows Server 2008 および Windows 7 以降、Windows はリソースモニターを導入しました。2 つの方法で開くことができます。

1. 実行 ->resmon

2. タスクマネージャ -> パフォーマンス -> リソースモニター

この部分は、関連する exe を検索してロードされた dll などのファイルを確認できます。

ネットワーク情報の取得#

Windows の cmd コマンドラインに ipconfig と入力し、現在のネットワークカードの ip アドレスの割り当て状況を確認します。

次に、ネットワーク接続状況をさらに確認するために、cmd コマンドラインに netstat -ano と入力し、ネットワークプロセス接続の状態を取得し、疑わしいプロセスのネットワーク接続情報が存在するかどうかを確認します。

netstat のいくつかの状態#

CLOSED

初期(接続なし)状態。-9-

LISTEN

リスニング状態、リモートマシンの接続要求を待機中。

SYN_SEND

TCP の 3 ウェイハンドシェイク中に、アクティブ接続側が SYN パケットを送信した後、SYN_SEND 状態に入り、相手の ACK パケットを待機中。

SYN_RECV

TCP の 3 ウェイハンドシェイク中に、アクティブ接続側が SYN パケットを受信した後、SYN_RECV 状態に入ります。

ESTABLISHED

TCP の 3 ウェイハンドシェイクが完了した後、アクティブ接続側が ESTABLISHED 状態に入ります。この時点で、TCP 接続が確立され、通信が可能になります。

FIN_WAIT_1

TCP の 4 ウェイハンドシェイク中に、アクティブクローズ側が FIN パケットを送信した後、FIN_WAIT_1 状態に入ります。

FIN_WAIT_2

TCP の 4 ウェイハンドシェイク中に、アクティブクローズ側が ACK パケットを受信した後、FIN_WAIT_2 状態に入ります。

TIME_WAIT

TCP の 4 ウェイハンドシェイク中に、アクティブクローズ側が ACK パケットを送信した後、TIME_WAIT 状態に入り、最大 MSL 時間待機し、パッシブクローズ側が ACK パケットを受信するのを待ちます。

CLOSING

TCP の 4 ウェイハンドシェイク中に、アクティブクローズ側が FIN パケットを送信した後、対応する ACK パケットを受信せず、相手の FIN パケットを受信した場合、CLOSING 状態に入ります。

CLOSE_WAIT

TCP の 4 ウェイハンドシェイク中に、パッシブクローズ側が FIN パケットを受信した後、CLOSE_WAIT 状態に入ります。

LAST_ACK

TCP の 4 ウェイハンドシェイク中に、パッシブクローズ側が FIN パケットを送信した後、LAST_ACK 状態に入り、相手の ACK パケットを待機します。

小まとめ#

アクティブ接続側の可能な状態は、SYN_SEND、ESTABLISHED

アクティブクローズ側の可能な状態は、FIN_WAIT_2、TIME_WAIT。パッシブ接続側の可能な状態は、SYN_RECV、ESTABLISHED。

パッシブクローズ側の可能な状態は、LAST_ACK、CLOSED

ユーザー情報の取得#

Windows の cmd コマンドラインに net user と入力し、現在のオペレーティングシステムのユーザー情報を確認し、疑わしいアカウントが存在するかどうかを確認します。

もちろん、次のステップとして net user xx と入力し、その xx が所属する Windows グループ情報を確認できます。

Windows にはリソースモニターが付属しており、現在のプロセスの関連情報をフィルタリングできます。このステップは、マイニングや、捕まったボットが外部に DOS 攻撃を行う場合に特に便利です。

Windows Server 2003 では使用できません。

詳細情報の取得#

起動情報の収集#

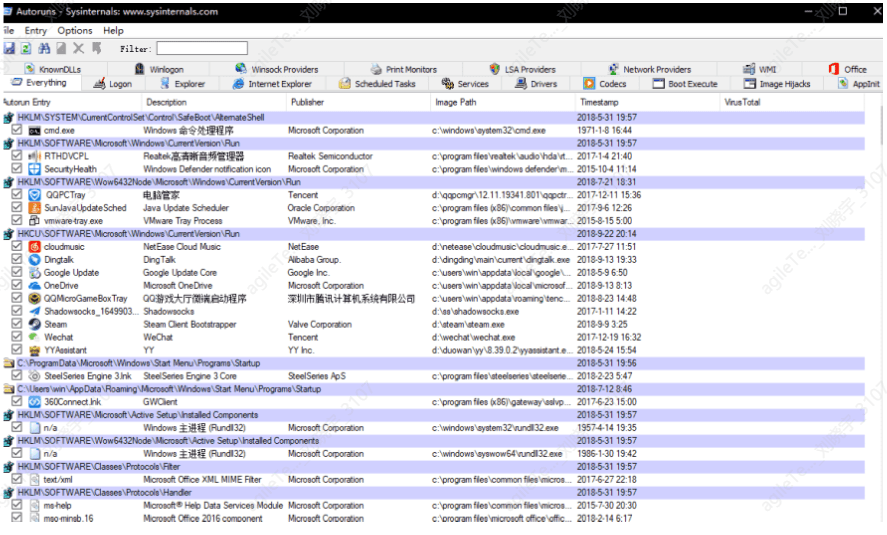

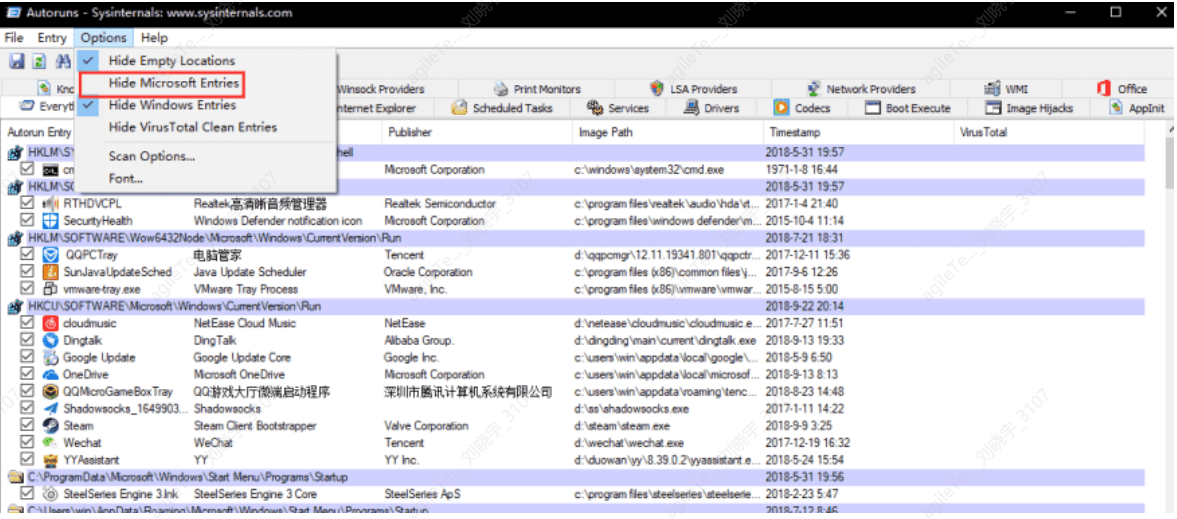

ここでは、Autoruns というツールが関与しています。ほとんどのマルウェアには関連する説明情報が存在しないため、Publisher と Description の 2 つの項目をチェックすることで、いくつかの比較的単純なバックドアプログラムやマルウェアを排除できます:

Options メニューの Hide Microsoft and Windows Entries を選択することで、Autoruns が自動的に一部の安全なスタートアップ項目をフィルタリングできます:

行動情報の収集#

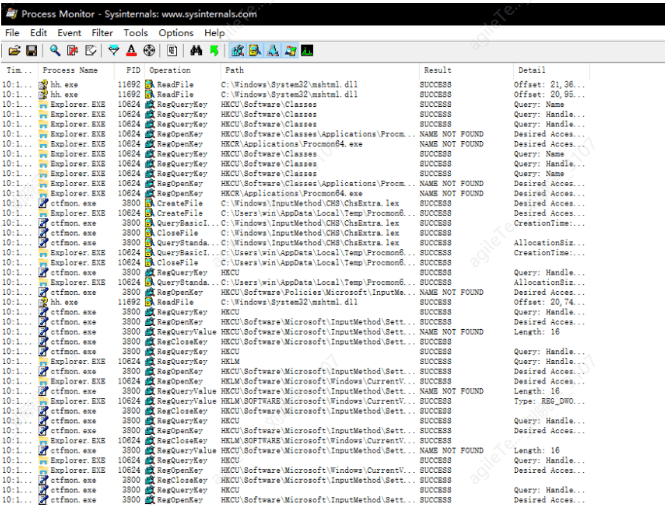

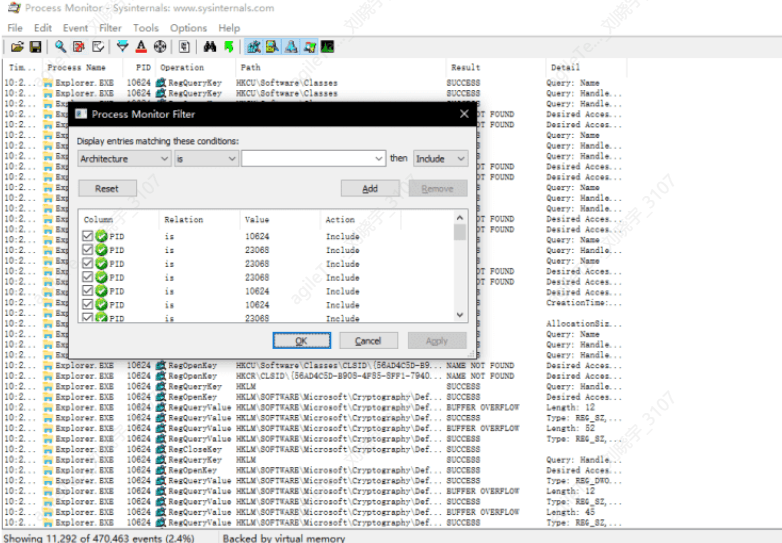

いくつかのウイルスでは、しばしば敏感なファイル、レジストリへのアクセス、モジュールの作成などの異常な行動を求めるため、補助モニタリングソフトウェアを使用してマルウェアの行動をチェックできます。

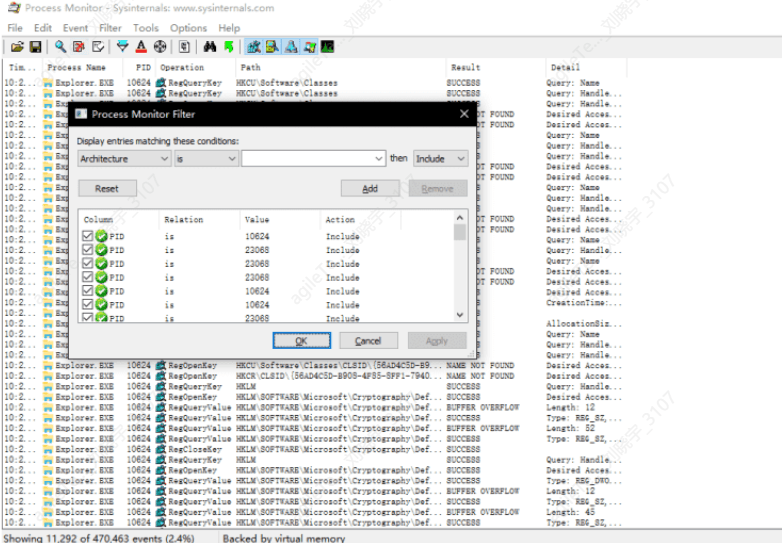

Procmon は、プロセスがファイルに対して行った行動と結果をリアルタイムで表示します。以下の図のように:

このツールは、特定のプロセスを監視またはフィルタリングする必要がある場合、ショートカットキー ctrl+L を入力し、指定されたプロセス名を入力して結果をフィルタリングできます:

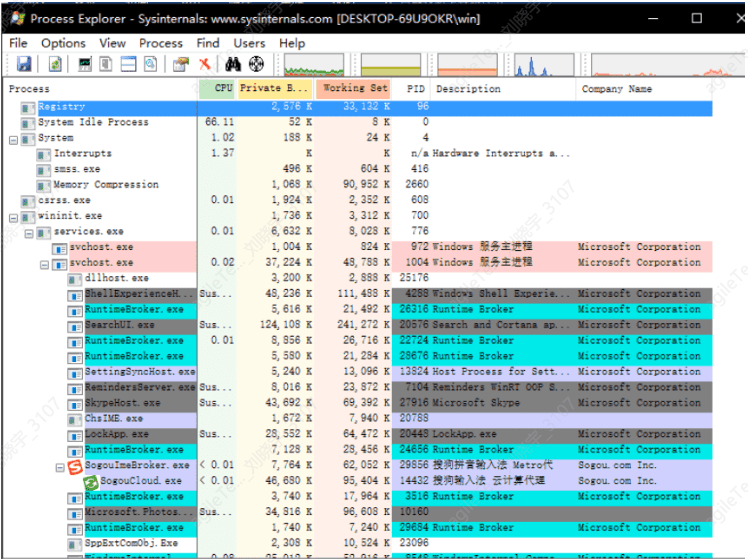

プロセス情報の収集#

ネットワーク行動の収集#

TcpView は現在のネットワーク接続状況を動的に表示できますが、このツールには悪い点があり、UDP のトラフィックを表示できません。

ユーザー情報の収集#

スタートメニューを開き、compmgmt.msc と入力し、「システムツール」->「ローカルユーザーとグループ」を選択すると、

すべてのローカルユーザーとグループの情報($ で終わる隠しユーザー名を含む、例: admin$)を確認できます。

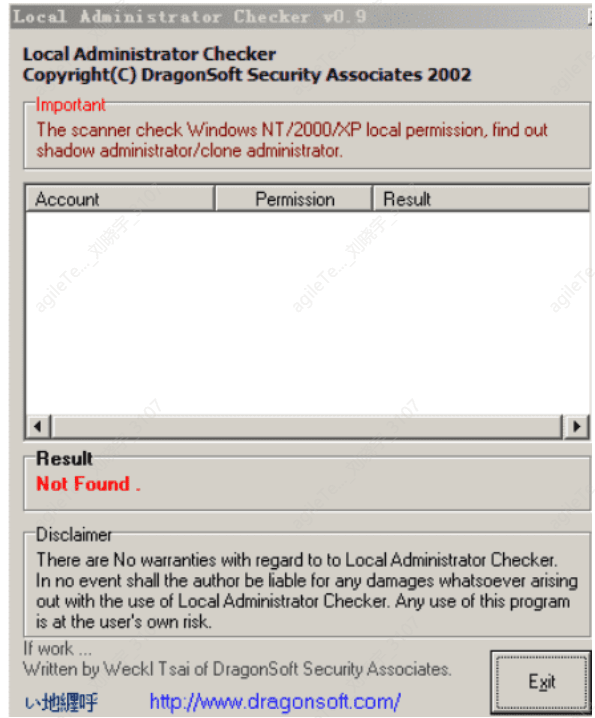

または、LP_Check を使用してシャドウアカウントを確認できます。

一般的に、システムアカウントを作成し、そのアカウントを使用して操作を行った場合、コンピュータ管理や net コマンドでそのアカウントを削除しても、システムには一部のアカウント情報が残ります。これらの情報はアカウントの関連行動を分析するために使用できます。

ユーザーアカウントが net コマンドやユーザー管理プログラムを使用して削除された場合、システムにはそのユーザーのディレクトリが残り、ディレクトリ内のいくつかのファイルはユーザーの特定の行動を記録し、追跡を容易にします。これらのファイルは:

(システムが C ドライブにインストールされ、悪意のあるユーザー名が cracker である場合の例)

C: \Documents and Settings \cracker\ デスクトップ

ユーザーのデスクトップには、一時ファイルやダウンロードしたファイルが置かれている可能性があります。

C: \Documents and Settings \cracker \Cookies

ユーザーのネットワークアクセス状況、cookie ファイルにはいくつかの敏感な情報が記録されている可能性があります。

C: \Documents and Settings \cracker \Recent

ユーザーが最近アクセスしたファイルやフォルダー。

C: \Documents and Settings \cracker\Local Settings \History

ユーザーのインターネットの履歴。

C : \Documents and Settings\cracker \Local Settings \Temp

プログラムのインストール、解凍などの操作により、このディレクトリに一時ファイルが生成される可能性があります。

C: \Documents and Settings \cracker\Local Settings \Temporary

Internet Files

インターネット使用中に生成された一時ファイルは、ウェブページの内容を保存するだけでなく、ダウンロードしたファイルを一時ファイルとして保存する可能性があります。

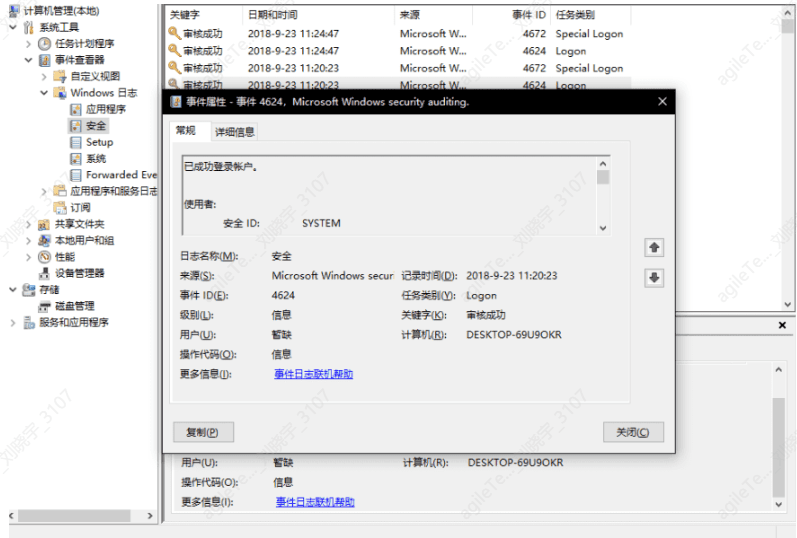

ユーザーがセキュリティログ監査を有効にしている場合、アカウントが削除されても、監査ログにはそのアカウントに関する操作の SID 値の一連が残ります。

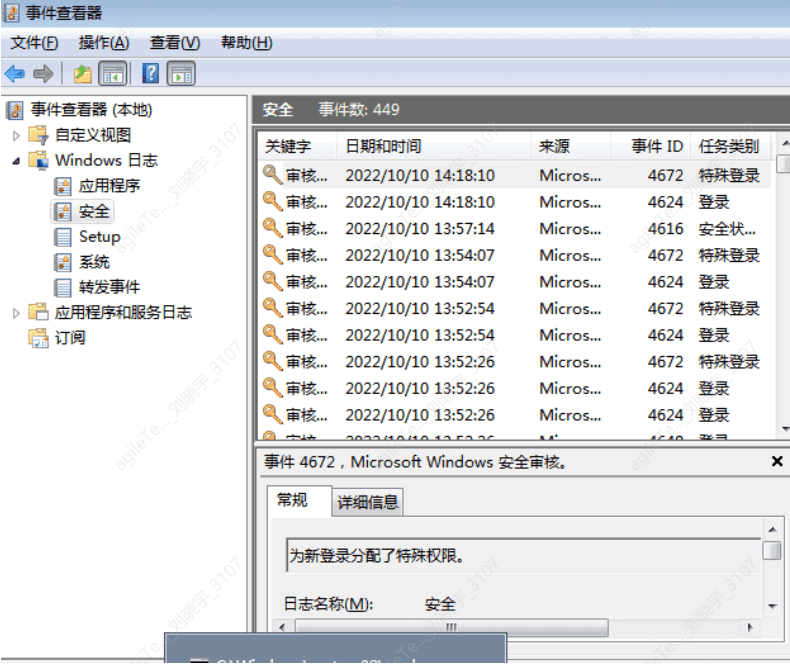

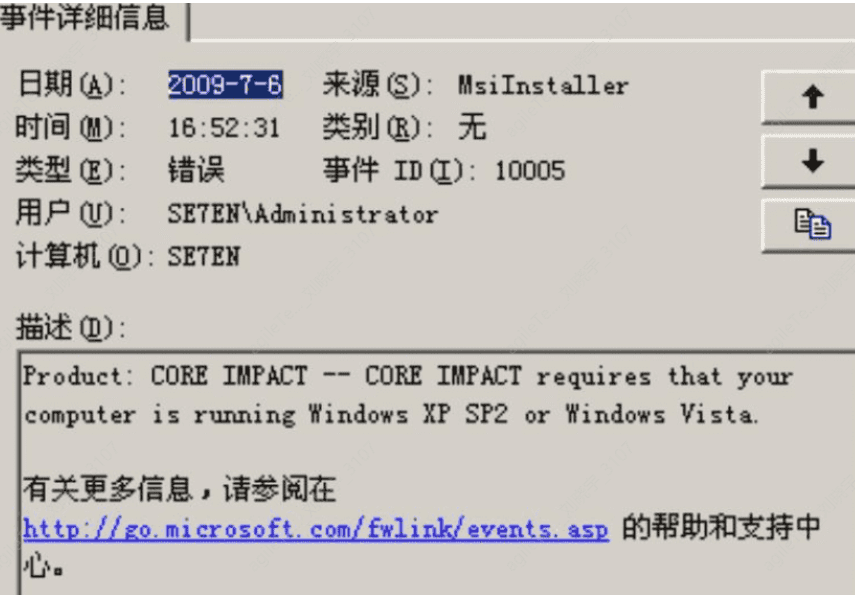

Windows ログ分析#

Windows ログファイルは 3 つの主要な部分から構成されています:

アプリケーションログ

セキュリティログ

システムログ

setup ログ (server 2003 以降追加)

これらのログは server 2003 以前には、server 2003 まで evt ファイル形式で % systemroot%\system32\config ディレクトリに保存されます(% SystemRoot% はシステム環境変数で、デフォルト値は C: \WINDOWS)。しかし、server 2003 以降は保存場所が

% systemroot%\System32\winevt\Logs ディレクトリに変更されます。

「スタート→設定→コントロールパネル→管理ツール→イベントビューア」をクリックすると、イベントビューアウィンドウの左側にローカルに含まれるログタイプが表示されます。アプリケーション、セキュリティ、システムなど。

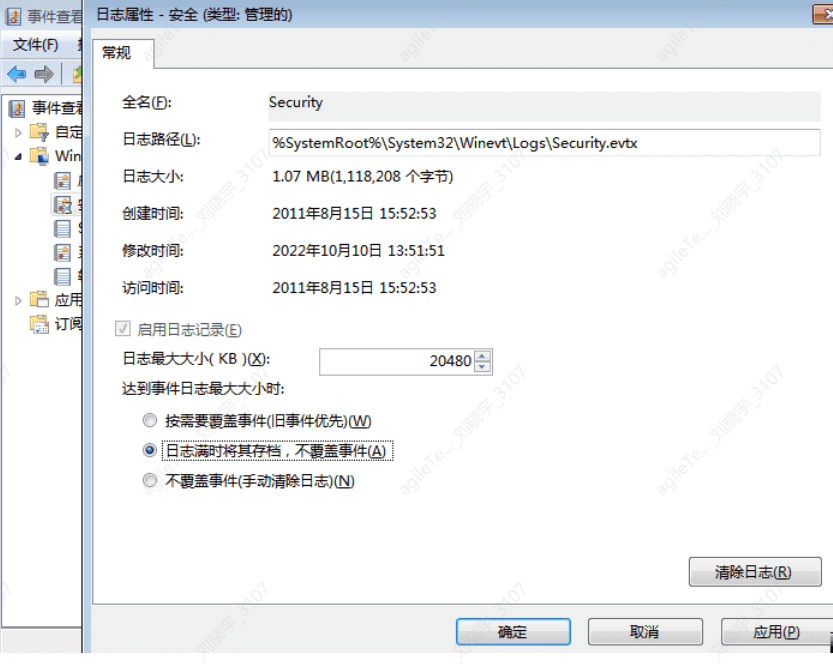

注意事項:

システムに内蔵されている 3 つのコアログファイル

(System、Security、Application)はデフォルトサイズが 2048OKB (20MB) で、イベントデータが 20MB を超えると、デフォルトでシステムは期限切れのログ記録を優先的に上書きします。

他のアプリケーションおよびサービスログのデフォルト最大は 1024KB で、最大制限を超えると、期限切れのログ記録が優先的に上書きされます。

Windows イベントログには 5 種類のイベントタイプがあり、すべてのイベントは 5 種類のイベントタイプのうちの 1 つを持たなければならず、かつ 1 つだけでなければなりません。5 種類のイベントタイプは:

1. 情報 (Information)

情報イベントは、アプリケーション、ドライバー、またはサービスの成功した操作のイベントを指します。

2. 警告 (Warning)

警告イベントは、直接的ではないが、将来の問題を引き起こす可能性のある問題を指します。例えば、ディスクスペースが不足している場合やプリンターが見つからない場合などは、「警告」イベントが記録されます。

3. エラー (Error)

エラーイベントは、ユーザーが知っておくべき重要な問題を指します。エラーイベントは通常、機能やデータの喪失を指します。例えば、サービスがシステムの起動時に読み込まれない場合、エラーイベントが発生します。

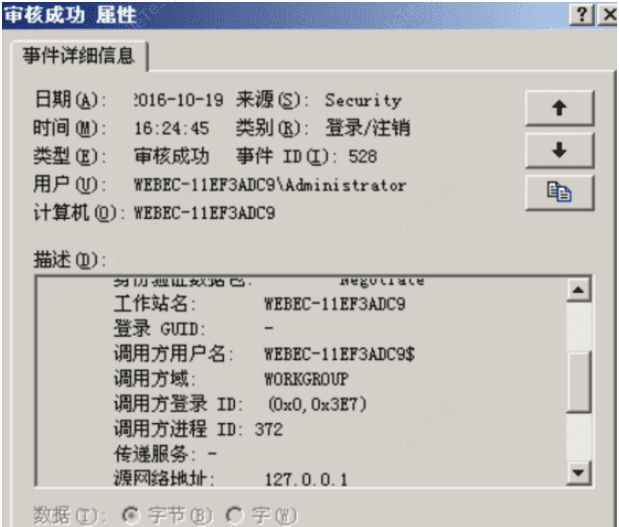

4. 成功監査 (Success audit)

成功した監査のセキュリティアクセス試行を指し、主にセキュリティログに記録されます。ここには、ユーザーのログイン / ログアウト、オブジェクトアクセス、特権使用、アカウント管理、ポリシー変更、詳細追跡、ディレクトリサービスアクセス、アカウントログインなどのイベントが記録されます。すべての成功したシステムログインは「成功監査」イベントとして記録されます。

5. 失敗監査 (Failure audit)

失敗した監査のセキュリティログイン試行を指し、例えばユーザーがネットワークドライブにアクセスしようとして失敗した場合、その試行は失敗監査イベントとして記録されます。

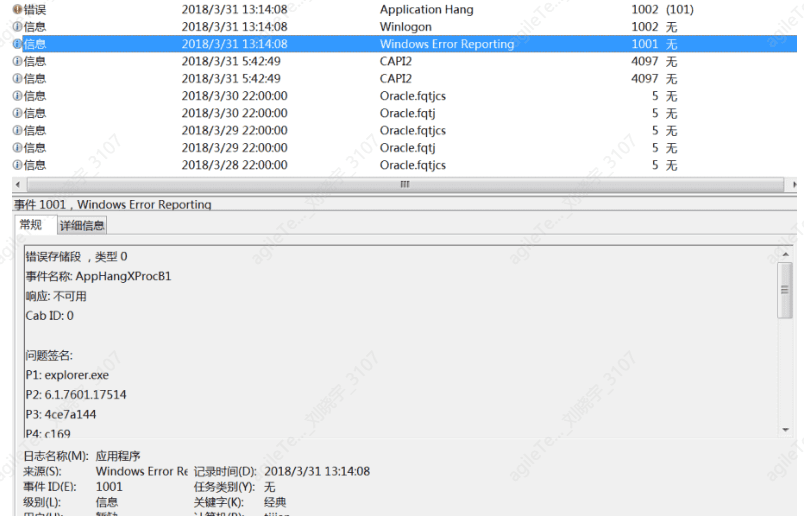

アプリケーションログ#

アプリケーションログには、オペレーティングシステムにインストールされたアプリケーションソフトウェアに関連するイベントが含まれています。イベントにはエラー、警告、アプリケーションが報告する必要のある情報が含まれ、アプリケーション開発者はどの情報を記録するかを決定できます。その後、開発者はこれらのログを利用して、どのプログラムがエラーを起こしているか、エラーの内容を判断できます:

MSI パッケージを使用してソフトウェアをインストールする際、MSI エラーが発生すると、MsiInstaller のアプリケーションログが引き起こされます:

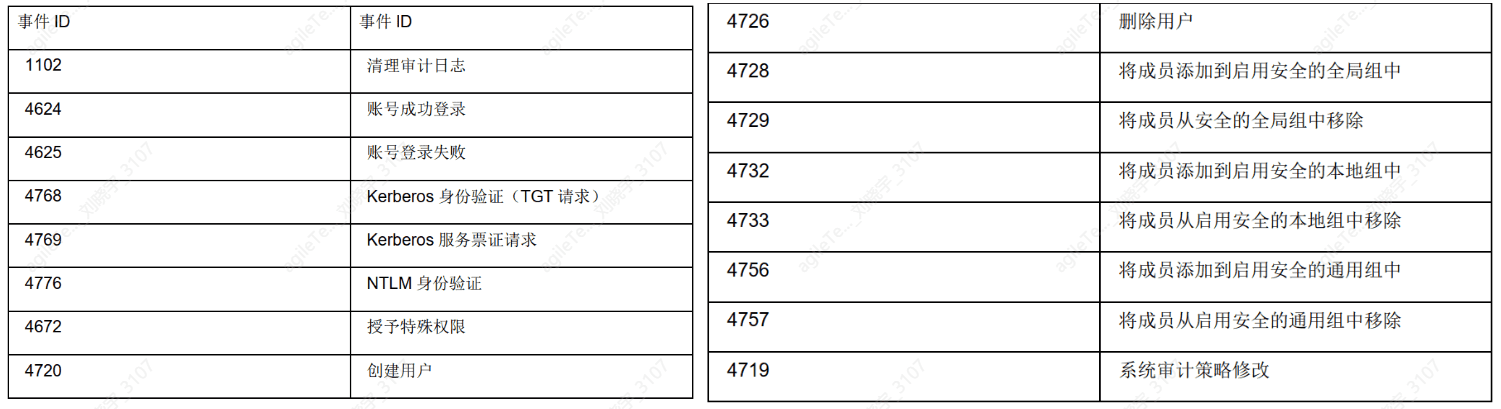

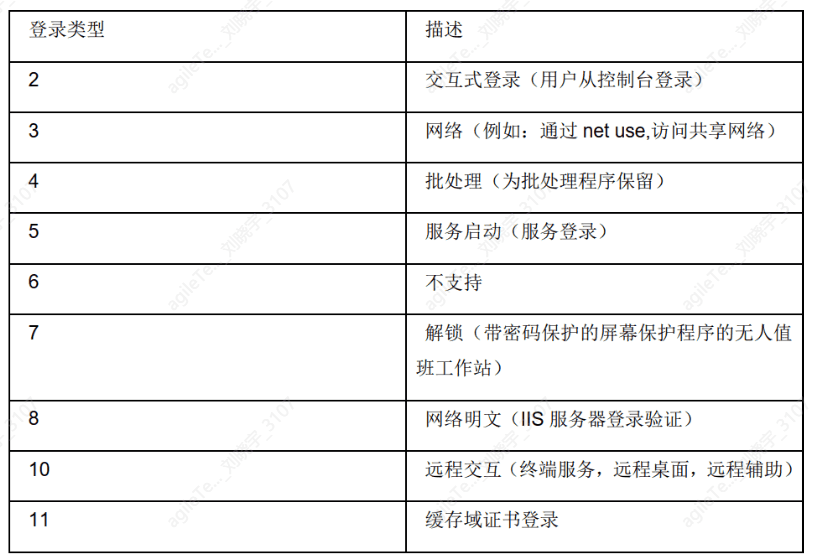

セキュリティログ#

セキュリティログには、ユーザー権限の変更、ログインおよびログアウト、ファイルおよびフォルダーへのアクセス、印刷などのセキュリティ関連のイベントが含まれています。下の図は関連イベントの対照表です。

ログからは、ログインの詳細情報(ログイン時間、ユーザー、ソースネットワークアドレスなど)を確認できます。大規模なログイン失敗が発生し、ログインタイプが 3 のログイン試行がある場合、リモートでパスワードをクラックしようとしているユーザーがいる可能性が高く、特に注意が必要です。

また、Windows はデフォルトで追加のシステム起動ログや関連記録プログラムを持っていないため、システムの状態を判断するためにはいくつかのサービスに依存する必要があります。その中で、event log サービスが最も良い参考指標であり、event log サービスの起動と停止は Windows システムの起動と停止を意味します。

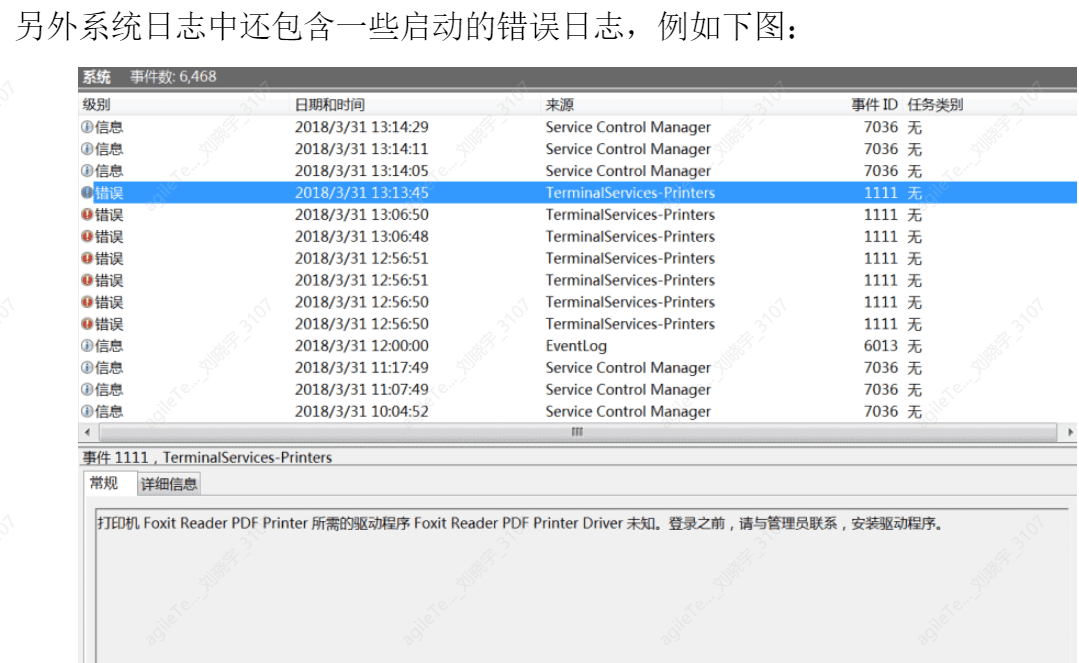

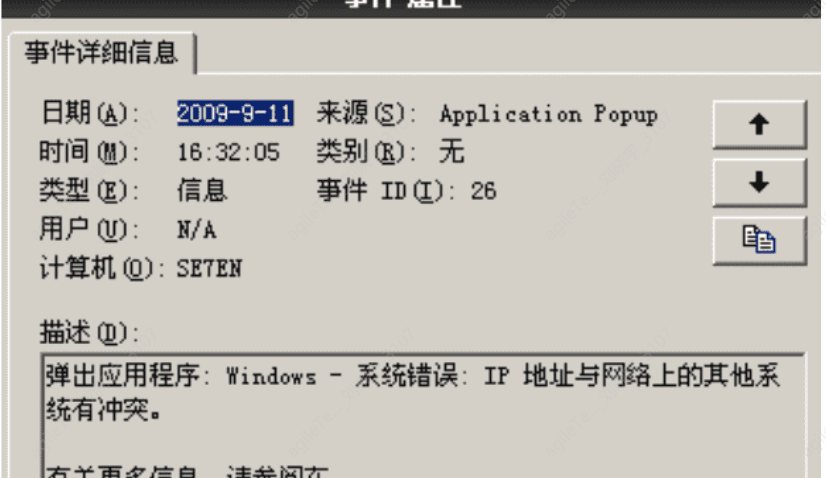

システムログには、システムプロセス、デバイスディスクアクティビティなどが含まれます。イベントは、デバイスドライバーが正常に起動または停止できない、ハードウェアの故障、IP アドレスの重複、システムプロセスの起動、停止、または一時停止などの行動を記録します。

システムに突然大量の IP アドレスの競合ログが発生した場合、ネットワークに ARP スプーフィング攻撃が存在することを判断できます。

システムログ#

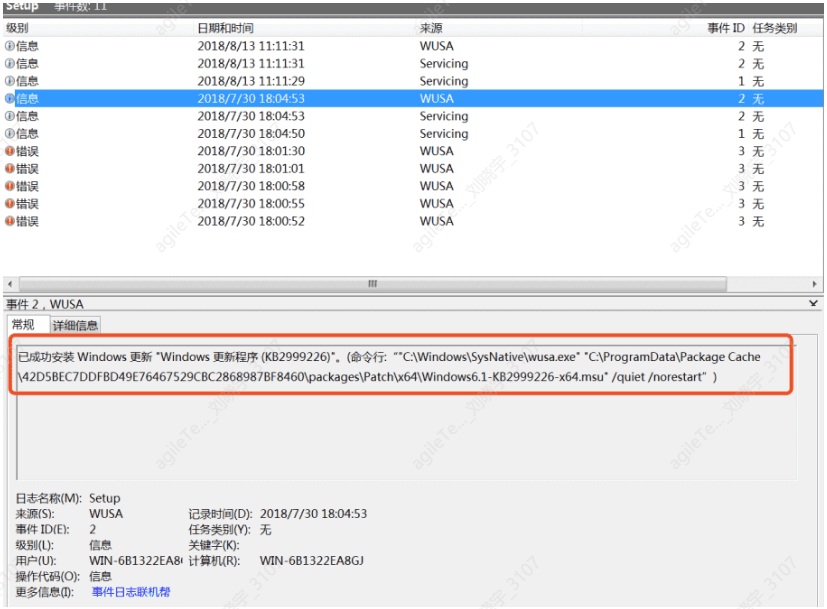

setup ログ#

このログは、一部のパッチインストールログを記録します。一部の悪意のあるユーザーは、脆弱性を利用して侵入した後、Windows Update を使用してシステムにパッチをインストールする可能性が高いです。

他のユーザーの侵入を防ぐために、システム内には関連するログが残ります:

よく使うツール#

火绒剣#

火绒剣は非常に使いやすく、以前の内容で言及したいくつかのポイントを基本的にカバーしています。以下にいくつかの簡単な機能を挙げます:

1. システムプロセスの監視

2. スタートアップ項目

3. ネットワーク監視

PcHunter#

Pchunter は火绒剣と似ていますが、UI はかなり劣っています:

このツールの特徴は、疑わしい異常なものを赤色でマークし、カーネルフックやアプリケーション層フックのタイプのものに対してサポートが良好で、各々の長所があります。

PowerTool#

一部のウイルスは火绒剣や PC hunter をチェックする可能性があるため、ここでは powertool をお勧めします。このツールはカーネルからチェックを開始し、機能は火绒剣や PC hunter とほぼ同じです。

ウイルス分析#

PCHunter: http://www.xuetr.com

火绒剣:https://www.huorong.cn

Process Explorer: https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorer

processhacker: https://processhacker.sourceforge.io/downloads.php

autoruns: https://docs.microsoft.com/en-us/sysinternals/downloadslautoruns(無効リンク)

https://learn.microsoft.com/en-us/sysinternals/downloads/autoruns

OTL: https://www.bleepingcomputer.com/download/otl/ (無効リンク)

カスペルスキー: http://devbuilds.kaspersky-labs.com/devbuilds/KVRT/latest/fullKVRT.exe

(推奨理由:ポータブル版、最新のウイルス定義)

大蜘蛛: http.drweb.ru/download+cureit+free

(推奨理由:スキャンが速く、1 回のダウンロードで 1 週間のみ使用可能、ウイルス定義を更新)

火绒セキュリティソフトウェア: https://www.huorong.cn

360 ウイルス対策: http://sd.360.cn/download_center.html

ウイルス動態#

CVERC - 国家コンピュータウイルス緊急処理センター: http://www.cverc.org.cn

微步オンライン脅威インテリジェンスコミュニティ: https.threatbook.cn

火绒セキュリティフォーラム: http://bbs.huorong.cn/forum-59-1.html

愛毒霸コミュニティ: http://bbs.duba.net

webshell の駆除#

D 盾_Web 駆除: http://www.d99net.net/index.asp

河馬 webshell 駆除: http://www.shellpub.com

深信服 Webshell サイトバックドア検出ツール: http://edr.sangfor.com.cn/backdoor_detection.html

Safe3: http://www.uusec.com/webshell.zip(無効リンク)

https://sourceforge.net/projects/safe3wvs/