用户分类#

本地用户

域用户

用户组:多个用户组成的群体,对某个资源有相同的权限

本地用户组#

Administrators——

该组用户具有对服务器的完全控制权限,并且可以根据需要向用户指派用户权限。

Backup Operators——

可以备份和还原服务器上的文件,无需考虑文件的权限,并且不能更改安全设置。

guests——

该组成员拥有一个在登录时创建的临时配置文件,在注销时,该配置文件也被删除。

Enent log readers——

可以从本地计算机中读取事件日志

Power users——

该组成员可以创建、修改和删除账户。可以创建本地组,然后在他们已创建的本地用户组中添加或删除用户,也可以在 power users、users 和 guests 组中添加删除用户。可以创建共享资源并管理所创建的共享资源,不能取得文件的所有权、备份和还原目录、加载或卸载设备驱动程序、或者管理安全性以及日志

该组的成员可以执行一些常见任务,如运行应用程序、使用本地和网络打印机及锁定服务器,用户不能共享目录或创建本地打印机。默认情况下,domain users、Authenticated users.inteeractive 是该组的成员,所以在域中创建的任何用户账户都成为该组的成员

Remote desktop users——

可以远程登录服务器

系统常用指令#

net user—— 显示目前存在的用户

dir 查看当前目录下文件

cd 切换目录

net user testaa /add 在 user 组添加一个用户

net user 用户名 查看一个用户的详细信息

net localgroup administrators testadd /add 将一个用户加入到管理员组

net user testaa /del 删除一个用户

应注意点#

账户空口令 / 弱口令

系统策略#

用户安全策略 / 本地安全策略

secpol.msc

组安全策略

gpedit.msc

如账户锁定策略、口令策略

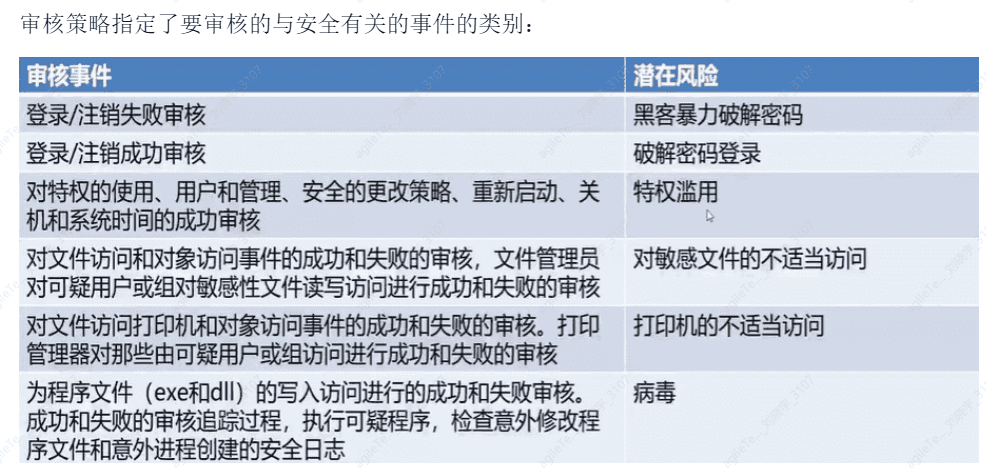

审核策略

审核策略是 windows 本地安全策略的一部分,当用户执行某项操作时,审核日志都会逐一记录,通过配置审核策略,系统可以自动记录所有登录到本地计算机的事件,通过记录的事件日志,就能迅速判断系统被外来者入侵或是试图入侵。

策略开启建议#

- 审核登录事件

- 审核对象访问

- 审核过程跟踪

- 审核目录访问

- 特权使用

- 系统事件

- 账号登录事件

- 账户管理

注意点#

为避免权限管理混乱,应尽量将用户权利指派到组,将需要获得此权限的用户添加到该组中。

“开始”“管理工具”-“本地安全策路” 中打开 “本地安全策略窗口”,双击要分配给组的用户权限

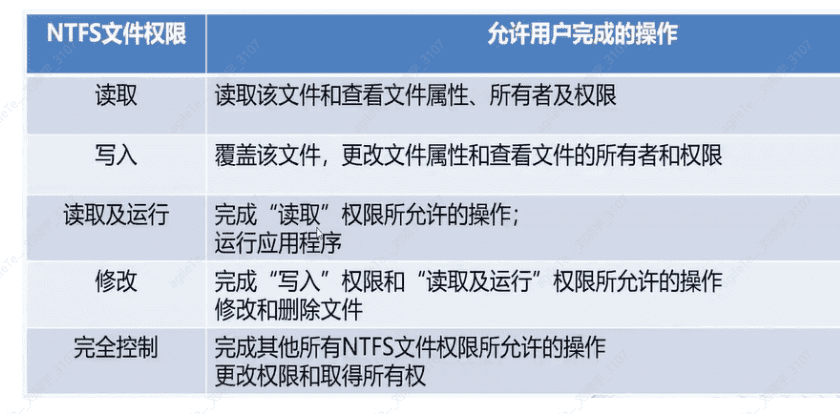

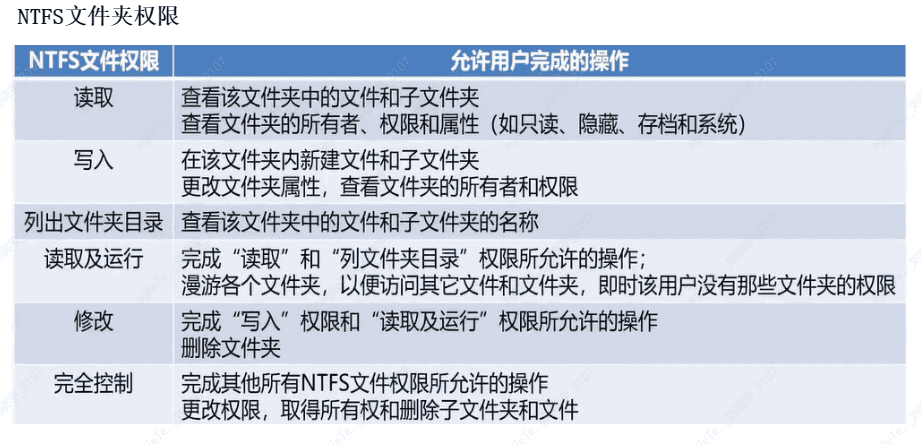

NTFS 权限#

NTFS 是计算机上使用最多的文件系统,其主要特点是安全性高,便于对文件安全的统一管理,允许管理员为文件配置详细的访问控制权限。

权限是指与计算机的文件或文件夹对象关联的访问规则,用于确定用户是否可以访问对象,可以执行哪些操作。使用 NTFS 文件系统,用户可以实现对文件或文件夹的授权访问,从而保证计算器存储的安全。

默认情况下,只有授权的用户才可以访问

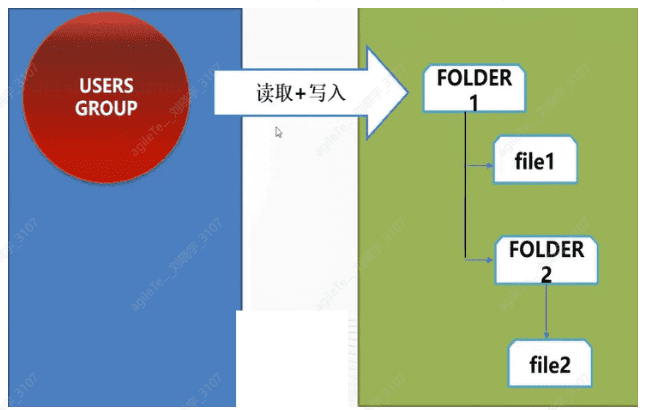

权限积累#

用户对文件的最终权限是用户指定全部 NTFS 权限和所属组指定全部 NTFS 权限的总和。

如用户账户隶属于 B 组,并且该用户本身 C 文件夹具有读取权限,而其所在的用户组 B 对 C 文件夹拥有写入权限,所以最终用户 A 对 C 文件夹的的有效权限就是 “读取 + 写入”

文件权限优先于文件夹权限

用户只要拥有一个文件的权限,即便没有访问文件所在文件夹的权限,也可以访问该文件

如 C 文件夹下包含 Files1 和 Files2 两个文件,C 的文件夹权限允许用户 A 写入,但 File2 的 NTFS 权限只允许用户 A 读取,则此时用户 A 的有效权限就是对 C 文件夹 (包括 File1)的写入权限和对 File2 的读取权限

拒绝权限优先于其它权限

在 Windows 系统的所有 NTFS 权限中,拒绝权限优先于其他任何权限。即使用户作为一个组的成员有权访问文件或文件夹,一旦该用户被设置了拒绝访问权限,则最终将剥夺该用户可能拥有的任何其他权限。在实际使用中,应当尽量避免使用拒绝权限,因为允许用户和组进行某种访问,要比设置拒绝权限更容易做到。

权限继承

文件和子文件夹从其父文件夹继承权限,即管理员为父文件夹指定的任何权限,同时也适用于在该父文件夹中所包含的子文件夹和文件。如当允许权限继承时,为 Folder1 设置的访问权限,将自动被传递给 File1、Folder2 和 File2. 子文件夹 Folder2 和文件 File2 将自动取得为父文件夹 Folder1 设置的访问权限

NTFS 权限相关#

复制和移动对文件夹权限的影响

在 NTFS 分区内和 NTFS 分区之间复制或者移动文件、文件夹时,Windows 系统会将其作为新文件或文件夹,因此,会对源文件或文件夹的 NTFS 权限产生影响。在复制文件和文件夹时,必须拥有源文件夹的读取权限,并且对目标文件夹具有 “写入” 权限。在移动文件或文件夹时,必须对目标文件夹拥有写入” 权限,并且对源文件夹拥有 “修改” 权限。

当从一个文件夹向另一个文件夹复制文件或文件夹时,或者从一个磁盘分区向另一个磁盘分区复制文件或文件夹时,复制文件或文件夹会对 NTFS 权限产生下述影响:

・当在单个 NTFS 分区内复制文件夹或文件时,文件夹或文件的复制将继承目的文件夹的权限。・当在 NTFS 分区之间复制文件夹或文件时,文件夹或者文件的复件将继承目的文件夹的权限。・当将文件或文件夹复制到非 NTFS 分区(如 FAT32 分区或 FAT 分区)时,因为非 NTFS 分区不支持 NTFS 权限,所以,这些文件夹或文件将丢失 NTFS 权限。

移动对 NTFS 权限的影响如下

当在单个 NTFS 分区内移动文件夹或文件时,该文件夹或者文件保留其原来的权限。

当在 NTFS 分区之间移动文件夹或文件时,该文件夹或文件将继承目的文件夹权限。当在 NTFS 分区之间移动文件夹或文件时,实际是将文件夹或文件复制到新位置,然后,将其从原来的位置删除。

当将文件或文件夹移动到非 NTFS 分区时,因为非 NTFS 分区不支持 NTFS 权限,所以,这些文件夹或文件将丢失其 NTFS 权限。

文件权限审核

审核功能可以跟踪用户对指定对象的详细操作,并生成可供管理员查阅的事件日志,提供查看日志中安全事件的方法。这对于监视非法用户入侵以及危及系统数据安全性的尝试是非常必要的。

通常情况下,应该被审核的最普通的事件类型包括:

访问对象,例如文件和文件夹

用户和组账户的管理员

用户登录以及从系统注销

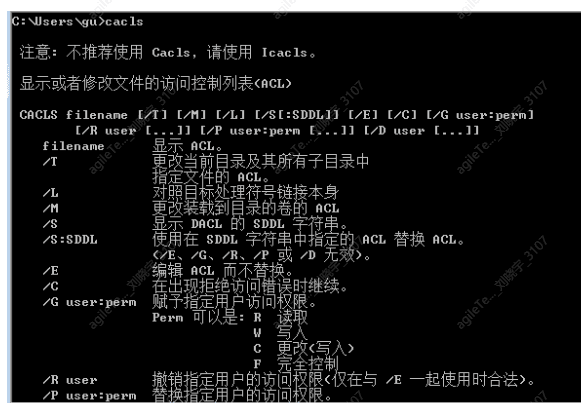

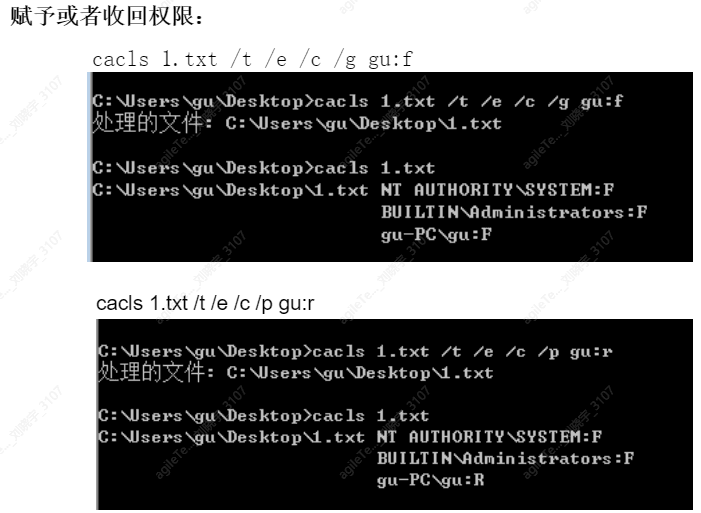

使用 cacls 命令更改文件或文件夹权限

1. 查看目录和 ACL

cacls 文件夹

2. 修改目录和 ACL

完全控制权 cacls test /t/e/c/g user : f

只读权限 cacls test/t/e/c/p user

撤销权限 cacls test/t/e/c/r user: f

拒绝用户访问 cacls test/t/e/c/d user : f

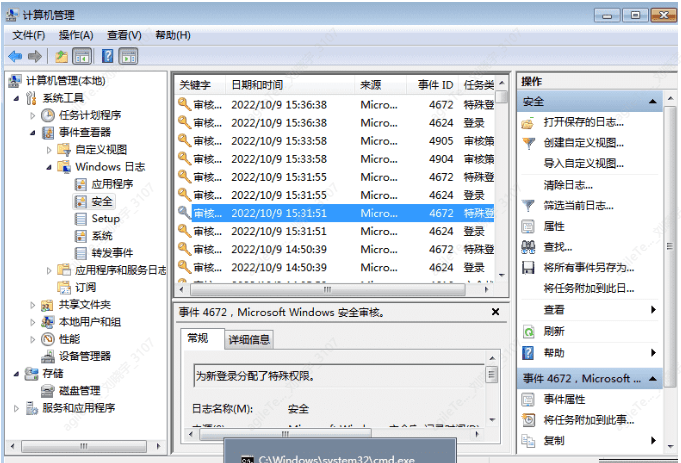

windows 日志分类#

- Windows 系统日志(包括应用程序、安全、安装程序、系统和转发的事件)

- 服务器角色日志

- 应用程序日志.

- 服务日志

事件日志基本信息

日志主要记录行为当前的日期、时间、用户、计算机、信息来源、事件、类型、分类等信息

安全性日志#

通过日志审核功能,可以快速检测黑客的渗透和攻击,防止非法用户的再次入侵。主要是通过以下事件策略审核:

1. 对策略的审核

2. 对登录成功或失败的审核

3. 对访问对象的审核

4. 对进程跟踪的审核

5. 对账户管理的审核

6. 对特权使用的审核

7. 对目录服务访问的审核

访问这些日志我们需要在开始栏搜索 “计算机管理” 并打开,或者我的电脑右键→管理→系统工具

安全防护#

启动和关闭防火墙

可以在控制面板中找到,通过图形化页面去操作

命令:

启动和关闭防火墙

也可以再命令行中通过命令开启或者关闭防火墙

启动防火墙

netsh advfirewall set allprofiles state on

关闭防火墙

netsh advfirewall set allprofiles state off

启动 Windows 安全中心