ユーザー分類#

ローカルユーザー

ドメインユーザー

ユーザーグループ:複数のユーザーで構成され、特定のリソースに対して同じ権限を持つグループ

ローカルユーザーグループ#

Administrators——

このグループのユーザーはサーバーに対する完全な制御権を持ち、必要に応じてユーザーに権限を割り当てることができます。

Backup Operators——

サーバー上のファイルをバックアップおよび復元でき、ファイルの権限を考慮する必要はなく、セキュリティ設定を変更することはできません。

guests——

このグループのメンバーは、ログイン時に作成される一時的なプロファイルを持ち、ログアウト時にそのプロファイルも削除されます。

Event log readers——

ローカルコンピューターからイベントログを読み取ることができます。

Power users——

このグループのメンバーはアカウントを作成、変更、削除できます。ローカルグループを作成し、作成したローカルユーザーグループにユーザーを追加または削除することができ、power users、users、guests グループにユーザーを追加または削除することもできます。共有リソースを作成し、作成した共有リソースを管理できますが、ファイルの所有権を取得したり、バックアップおよび復元ディレクトリを操作したり、デバイスドライバーをロードまたはアンロードしたり、セキュリティやログを管理することはできません。

このグループのメンバーは、アプリケーションを実行したり、ローカルおよびネットワークプリンターを使用したり、サーバーをロックしたりするなどの一般的なタスクを実行できますが、ユーザーはディレクトリを共有したり、ローカルプリンターを作成したりすることはできません。デフォルトでは、domain users、Authenticated users、interactive はこのグループのメンバーであり、したがって、ドメイン内で作成された任意のユーザーアカウントはこのグループのメンバーになります。

Remote desktop users——

サーバーにリモートログインできます。

システムの一般的なコマンド#

net user—— 現在存在するユーザーを表示

dir 現在のディレクトリ内のファイルを表示

cd ディレクトリを切り替える

net user testaa /add user グループにユーザーを追加

net user ユーザー名 ユーザーの詳細情報を表示

net localgroup administrators testadd /add ユーザーを管理者グループに追加

net user testaa /del ユーザーを削除

注意点#

アカウントの空パスワード / 弱いパスワード

システムポリシー#

ユーザーセキュリティポリシー / ローカルセキュリティポリシー

secpol.msc

グループセキュリティポリシー

gpedit.msc

アカウントロックポリシー、パスワードポリシー

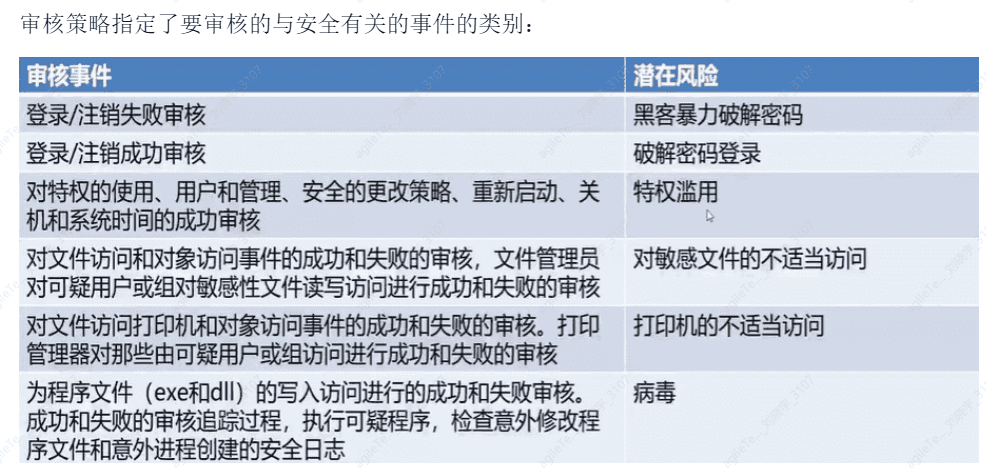

監査ポリシー

監査ポリシーは Windows のローカルセキュリティポリシーの一部であり、ユーザーが特定の操作を実行すると、監査ログが逐次記録されます。監査ポリシーを構成することで、システムはローカルコンピューターにログインしたすべてのイベントを自動的に記録でき、記録されたイベントログを通じて、システムが外部から侵入されたか、侵入を試みられたかを迅速に判断できます。

ポリシーの有効化の推奨#

- ログインイベントの監査

- オブジェクトアクセスの監査

- プロセストレースの監査

- ディレクトリアクセスの監査

- 特権の使用

- システムイベント

- アカウントログインイベント

- アカウント管理

注意点#

権限管理の混乱を避けるために、ユーザー権限はできるだけグループに割り当て、その権限を取得する必要があるユーザーをそのグループに追加するようにしてください。

「スタート」「管理ツール」-「ローカルセキュリティポリシー」で「ローカルセキュリティポリシーウィンドウ」を開き、グループに割り当てるユーザー権限をダブルクリックします。

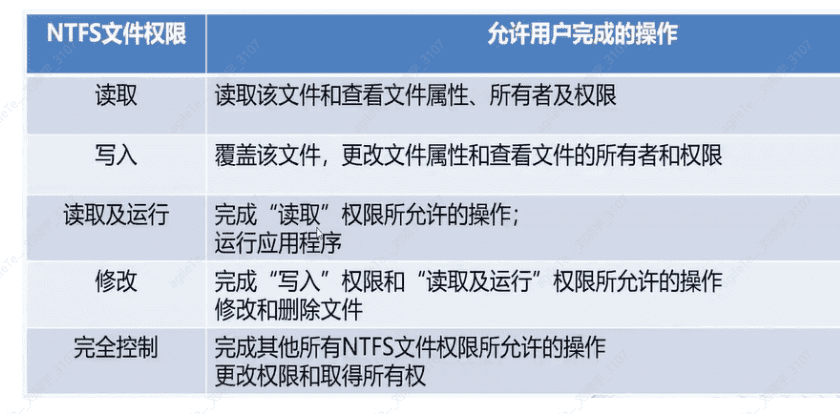

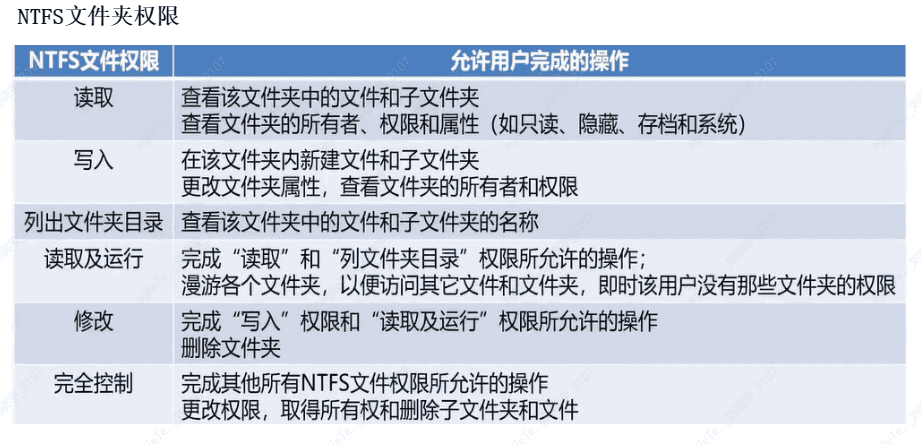

NTFS 権限#

NTFS はコンピュータ上で最も使用されているファイルシステムであり、その主な特徴は高いセキュリティとファイルの安全な一元管理が容易であることです。管理者はファイルに対して詳細なアクセス制御権限を設定できます。

権限とは、コンピュータのファイルまたはフォルダーオブジェクトに関連付けられたアクセスルールを指し、ユーザーがオブジェクトにアクセスできるかどうか、どの操作を実行できるかを決定します。NTFS ファイルシステムを使用することで、ユーザーはファイルやフォルダーへの権限付きアクセスを実現し、コンピュータに保存されたデータの安全性を確保できます。

デフォルトでは、権限を持つユーザーのみがアクセスできます。

権限の累積#

ユーザーのファイルに対する最終的な権限は、ユーザーが指定したすべての NTFS 権限と、その所属グループが指定したすべての NTFS 権限の合計です。

たとえば、ユーザーアカウントが B グループに属し、そのユーザーが C フォルダーに対して読み取り権限を持ち、所属するユーザーグループ B が C フォルダーに対して書き込み権限を持っている場合、最終的にユーザー A の C フォルダーに対する有効権限は「読み取り + 書き込み」となります。

ファイル権限はフォルダー権限より優先されます。

ユーザーがファイルの権限を持っている限り、ファイルが存在するフォルダーへのアクセス権限がなくても、そのファイルにアクセスできます。

たとえば、C フォルダーには Files1 と Files2 という 2 つのファイルが含まれており、C フォルダーの権限がユーザー A に書き込みを許可している場合、File2 の NTFS 権限がユーザー A に読み取りのみを許可している場合、ユーザー A の有効権限は C フォルダー(File1 を含む)に対する書き込み権限と File2 に対する読み取り権限となります。

拒否権限は他の権限より優先されます。

Windows システムのすべての NTFS 権限の中で、拒否権限は他のいかなる権限よりも優先されます。ユーザーがグループのメンバーとしてファイルやフォルダーにアクセスする権限を持っていても、そのユーザーに拒否アクセス権限が設定されると、最終的にそのユーザーが持つ可能性のある他の権限は剥奪されます。実際の使用においては、拒否権限の使用はできるだけ避けるべきです。なぜなら、ユーザーやグループに特定のアクセスを許可する方が、拒否権限を設定するよりも容易だからです。

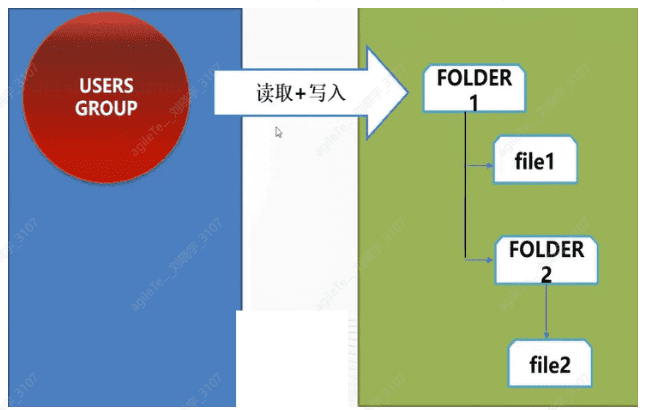

権限の継承

ファイルとサブフォルダーは、その親フォルダーから権限を継承します。つまり、管理者が親フォルダーに指定した権限は、親フォルダーに含まれるサブフォルダーやファイルにも適用されます。権限の継承が許可されている場合、Folder1 に設定されたアクセス権限は、自動的に File1、Folder2、File2 に伝達されます。サブフォルダー Folder2 とファイル File2 は、自動的に親フォルダー Folder1 に設定されたアクセス権限を取得します。

NTFS 権限関連#

ファイルやフォルダーの権限に対するコピーおよび移動の影響

NTFS パーティション内および NTFS パーティション間でファイルやフォルダーをコピーまたは移動する際、Windows システムはそれを新しいファイルまたはフォルダーとして扱うため、元のファイルやフォルダーの NTFS 権限に影響を与えます。ファイルやフォルダーをコピーする際は、元のフォルダーの読み取り権限を持ち、目的のフォルダーに対して「書き込み」権限を持っている必要があります。ファイルやフォルダーを移動する際は、目的のフォルダーに対して「書き込み」権限を持ち、元のフォルダーに対して「変更」権限を持っている必要があります。

ファイルやフォルダーを 1 つのフォルダーから別のフォルダーにコピーする場合、または 1 つのディスクパーティションから別のディスクパーティションにコピーする場合、ファイルやフォルダーのコピーは以下の影響を与えます:

・単一の NTFS パーティション内でファイルやフォルダーをコピーする場合、ファイルやフォルダーのコピーは目的のフォルダーの権限を継承します。・NTFS パーティション間でファイルやフォルダーをコピーする場合、ファイルやフォルダーのコピーは目的のフォルダーの権限を継承します。・非 NTFS パーティション(FAT32 パーティションや FAT パーティションなど)にファイルやフォルダーをコピーする場合、非 NTFS パーティションは NTFS 権限をサポートしていないため、これらのフォルダーやファイルは NTFS 権限を失います。

移動が NTFS 権限に与える影響は以下の通りです。

単一の NTFS パーティション内でファイルやフォルダーを移動する場合、そのファイルやフォルダーは元の権限を保持します。

NTFS パーティション間でファイルやフォルダーを移動する場合、そのファイルやフォルダーは目的のフォルダーの権限を継承します。NTFS パーティション間でファイルやフォルダーを移動する場合、実際にはファイルやフォルダーを新しい位置にコピーし、その後元の位置から削除されます。

非 NTFS パーティションにファイルやフォルダーを移動する場合、非 NTFS パーティションは NTFS 権限をサポートしていないため、これらのフォルダーやファイルは NTFS 権限を失います。

ファイル権限の監査

監査機能は、ユーザーによる指定されたオブジェクトへの詳細な操作を追跡し、管理者が参照できるイベントログを生成し、ログ内のセキュリティイベントを確認する方法を提供します。これは、不正なユーザーの侵入やシステムデータの安全性を脅かす試みを監視するために非常に必要です。

通常、監査されるべき最も一般的なイベントタイプには以下が含まれます:

オブジェクトへのアクセス(ファイルやフォルダーなど)

ユーザーおよびグループアカウントの管理者

ユーザーのログインおよびシステムからのログアウト

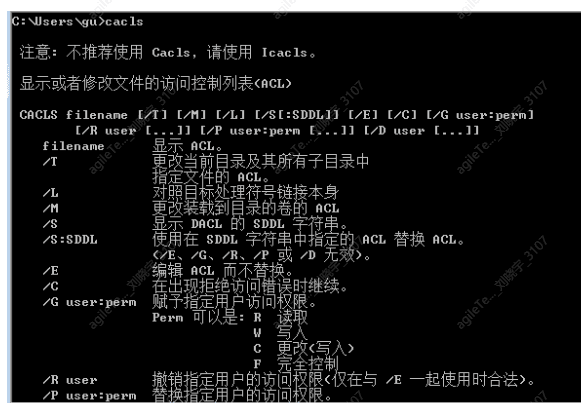

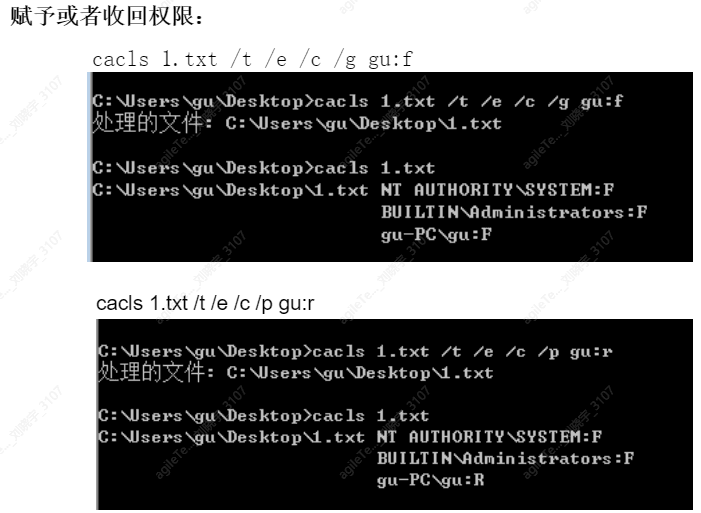

cacls コマンドを使用してファイルやフォルダーの権限を変更する

1. ディレクトリと ACL を表示

cacls フォルダー

2. ディレクトリと ACL を変更

完全制御権限 cacls test /t/e/c/g user : f

読み取り専用権限 cacls test/t/e/c/p user

権限を取り消す cacls test/t/e/c/r user: f

ユーザーのアクセスを拒否する cacls test/t/e/c/d user : f

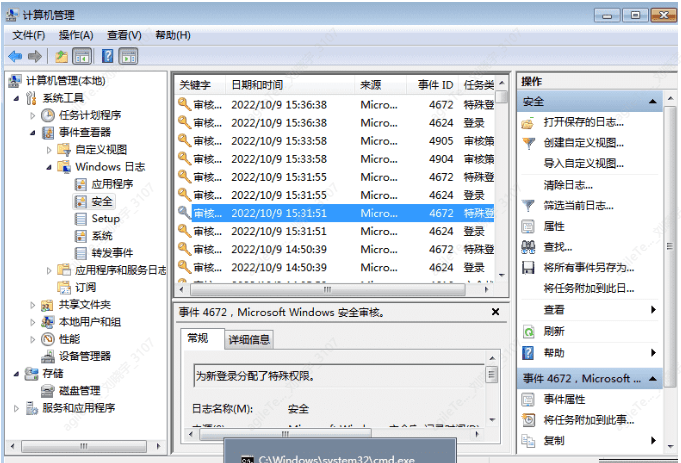

Windows ログ分類#

- Windows システムログ(アプリケーション、セキュリティ、インストーラー、システム、転送されたイベントを含む)

- サーバーロールログ

- アプリケーションログ

- サービスログ

イベントログの基本情報

ログは主に、現在の日付、時間、ユーザー、コンピュータ、情報ソース、イベント、タイプ、カテゴリなどの情報を記録します。

セキュリティログ#

ログ監査機能を使用することで、ハッカーの侵入や攻撃を迅速に検出し、不正ユーザーの再侵入を防ぐことができます。主に以下のイベントポリシーを監査します:

1. ポリシーの監査

2. ログイン成功または失敗の監査

3. オブジェクトアクセスの監査

4. プロセストレースの監査

5. アカウント管理の監査

6. 特権使用の監査

7. ディレクトリサービスアクセスの監査

これらのログにアクセスするには、スタートバーで「コンピュータ管理」を検索して開くか、マイコンピュータを右クリック→管理→システムツールを選択します。

セキュリティ保護#

ファイアウォールの起動と停止

コントロールパネルで見つけることができ、グラフィカルなページで操作できます。

コマンド:

ファイアウォールの起動と停止

コマンドラインでもコマンドを使用してファイアウォールを起動または停止できます。

ファイアウォールを起動する

netsh advfirewall set allprofiles state on

ファイアウォールを停止する

netsh advfirewall set allprofiles state off

Windows セキュリティセンターを起動します。